PiChris - Fotolia

Phishing-Erkennung: Aus Risiken Unternehmenswerte schaffen

Erinnerungen an ein ablaufendes Passwort oder ein volles Postfach – Phishing-Versuche erreichen Mitarbeiter auf vielfältige Weise. Geschulte Anwender sind da ein Sicherheitsgewinn.

In einer Zeit, in der Zero-Day-Exploits regelmäßig in die E-Mail-Postfächer gelangen und selbst die besten Antiviren-Engines routinemäßig neu veröffentlichte bösartige Dateien und Links nicht erkennen, sind die Mitarbeiter die wirklich letzte Bastion für das Unternehmen. Sie sind das Einzige, was zwischen einem Unternehmensnetzwerk und einem katastrophalen Ransomware-Ausbruch oder, noch schlimmer, Backdoor-Trojanern stehen. Sie ermöglichen es im schlimmsten Fall den Angreifern, die am besten geschützten Geheimnisse und Werte des Unternehmens nach Belieben zu plündern. Eine neuartige Schule für Security-Awareness-Training, entwickelt von kleinen und großen Unternehmen, ist deshalb ein integraler Bestandteil der Layer-Security-Konzepte geworden.

Nur wenige der Mitarbeiter, die an Security Awareness-Schulungen teilnehmen, sind jedoch technisch versiert. Noch weniger haben ein gutes Verständnis für Online-Sicherheitsbedrohungen oder die immer ausgefeilteren Social-Engineering-Systeme, mit denen sie konfrontiert werden, wenn sorgfältig gestaltete Phishing-E-Mails in ihren Posteingangsordnern landen. Mit anderen Worten, sie brauchen jede Hilfe, die sie bekommen können.

Ein Großteil der Ratschläge, die Mitarbeiter erhalten, um den bösartigen E-Mails zu helfen, besteht darin, sie aufzufordern, nach verdächtigen Elementen in den Zeilen: Datum und Uhrzeit, Empfänger, Absender und Betreff der E-Mails Ausschau zu halten. Darüber hinaus sollten sie nach seltsamen Inhalten im E-Mail-Text oder nach Hinweisen suchen mit dem Hintergedanken, dass eingebettete Links oder Anhänge bösartig sein könnten.

Während diese Art von Ratschlägen nützlich ist, können viele Mitarbeiter außerdem davon profitieren, verschiedene Arten von „roten Flaggen“ beziehungsweise typische Merkmale kennenzulernen, nach denen sie in E-Mails suchen müssen. Diese Warnzeichen kann man sich einfacher merken und Mitarbeiter müssen sich weniger auf ihre eigene subjektive Urteilskraft verlassen. Im Folgenden stellen wir drei verschiedene Arten von solchen Merkmalen vor, die es ihnen ermöglichen könnten, potenziell schädliche E-Mails schneller zu erkennen.

Phishing-Genres

Wenn die anspruchsvollen Phishing-Kampagnen hochglanzpolierte E-Mails versenden, die mit raffinierten Social-Engineering-Hooks die Mitarbeiter dazu verleiten, sich durch bösartige Links zu klicken oder sehr destruktive Anhänge zu öffnen, wird es immer weniger nützlich, diesen Mitarbeitern den Rat zu geben, nach schlechter Grammatik und Rechtschreibung zu suchen.

Trotz der zunehmenden Komplexität von Phishing-Kampagnen in den letzten Jahren konnten Sicherheitsspezialisten feststellen, dass die Mehrheit der Phishing-E-Mails, die Kunden über eine entsprechende Meldemöglichkeit mitteilen, in eine kleine Anzahl (etwa zehn) von dem fällt, was als „Phishing-Genres“ betitelt wird. Mitarbeiter, die diese Genres erlernen, werden besser in der Lage sein, zu erkennen, wann sie es mit einer potenziell schädlichen E-Mail zu tun haben.

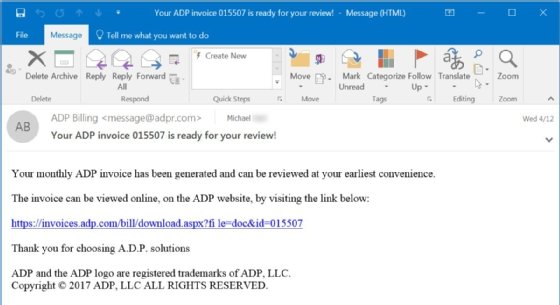

1. Die Rechnung als Tarnung für einen Phishing-Angriff

Diese Art von Phishing, die zweifellos das häufigste Phishing-Genre in den E-Mails ist, die über den Phishing Alert Button (PAB) gemeldet wurden, fügt sich leicht in die Flut von E-Mails ein, mit denen Mitarbeiter in vielen Positionen täglich zu tun haben.

Mitarbeiter, die routinemäßig Bestellungen und Rechnungen bearbeiten, sollten darin geschult werden, zu erkennen, dass sie auf der Hut sein müssen, wenn sie aufgefordert werden, auf Links und Anhänge zu klicken, die ihnen in solchen E-Mails präsentiert werden.

2. Das Paket oder die Paketzustellung als Phishing-Attacke

Unternehmen und Organisationen, die im Bereich der Zustellung von Paketen tätig sind, senden heute täglich E-Mails an ihre Kunden.

Wieder einmal versuchen die Angreifer regelmäßig, diese Art von Business-to-Business-Kommunikation zu nutzen, indem sie Phishing-E-Mails erstellen, die denen ähneln, die von bekannten Organisationen wie UPS, FedEx und DHL versendet werden.

3. Die Dokument- oder Dateianlieferung / Phishing-Freigabe

Wie bei E-Mails von Unternehmen wie UPS oder FedEx sind E-Mails mit gemeinsam genutzten oder über Dienste wie Docusign und Dropbox zugestellten Dateien ein vertrauter Bestandteil der Online-Geschäftswelt. Benutzer, die unüberlegt auf die Links oder Anhänge in scheinbar harmlosen File-Sharing-E-Mails klicken, könnten eine böse Überraschung erleben.

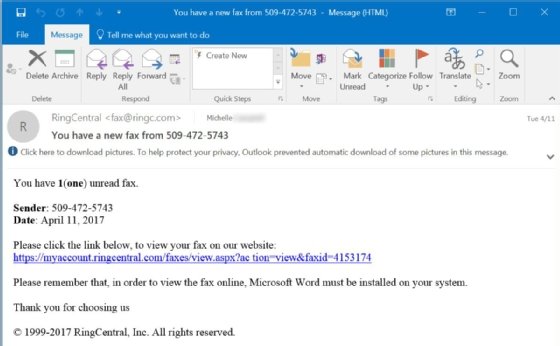

4. Das gefälschte Fax Phishing

Mitarbeiter in einem Unternehmen sollten mit dem Erscheinungsbild von E-Mails vertraut sein, die intern von der Faxsoftwarelösung eines Unternehmens generiert werden, damit sie eine Fälschung sofort erkennen können, wenn sie erscheint.

5. Die gefälschte Sprachnachricht als Phishing

Ebenso müssen die Mitarbeiter eines Unternehmens legitime Sprachnachrichten-Hinweise erkennen, damit sie einen Betrüger leichter erkennen können.

6. Die Online-Kontoüberprüfung/Aktualisierung als Phishing

Wahrscheinlich der Großvater aller Phishing-Genres, dieses ist nach mehr als einem Jahrzehnt intensiver Nutzung durch Cyberkriminelle immer noch stark. Allzu viele Mitarbeiter klicken sich immer noch durch bösartige E-Mails, die sie darüber informieren, dass es ein Problem mit einem ihrer Online-Konten (oft ein Online-Banking-Konto) gibt und dass sie ihre Identität überprüfen oder die Informationen über dieses Konto bestätigen müssen, um es aktiviert zu halten.

7. Der E-Mail-Speicher-Limitierungs-Phishing-Angriff

Die meisten Mitarbeiter achten auf den Status ihrer E-Mail-Konten aufmerksam und reagieren auf E-Mails, die sie über Probleme mit diesen Konten informieren.

8. Das E-Mail-Upgrade/-Update als Phishing

Mitarbeiter in einem Unternehmen sind wahrscheinlich so vertraut mit dem regelmäßigen Zyklus von Software-Updates und -Upgrades, der von der IT-Abteilung vorangetrieben wird, dass viele von ihnen nicht einmal blinzeln werden, wenn sie auf eine solche E-Mail treffen.

Auch hier gilt: Wenn Unternehmen ihren Mitarbeitern zeigen, wie legitime E-Mails ihrer IT-Abteilung oder ihres Helpdesks aussehen, können sie solche Fälschungen erkennen.

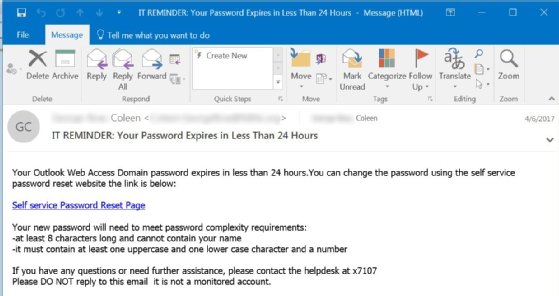

9. Der E-Mail-Passwort-Ablauf Phishing-Angriff

Ein weiterer regelmäßiger Zyklus, an den sich Mitarbeiter gewöhnt haben, sind die regelmäßigen Benachrichtigungen, die sie erhalten, wenn ihre E-Mail-Passwörter ablaufen.

Wenn Mitarbeiter eine legitime E-Mail mit Ablaufdatum für Passwörter nicht von einer bösartigen E-Mail unterscheiden können, ist die IT-Abteilung viel beschäftigter (und unglücklicher) als sie es sein muss.

10. Der Phishing-Angriff zur Deaktivierung des E-Mail-Kontos

Trotz des schieren Elends, das die regelmäßige Flut von Büro-E-Mails von so vielen Mitarbeitern verursacht, sind sich die meisten bewusst, dass ihre E-Mail-Konten für ihre Arbeit unerlässlich sind.

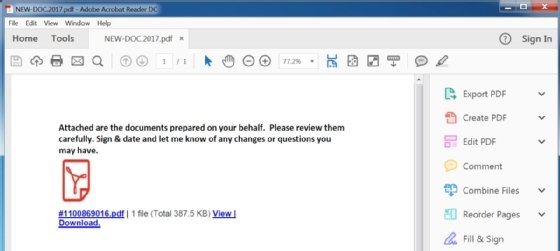

PDFs mit eingebetteten Links

Angreifer sind dafür bekannt, Exploits in Anhängen zu verwenden, die über Phishing-E-Mails versendet werden. Es ist jedoch nach wie vor erforderlich, dass die überwiegende Mehrheit der bösartigen Anhänge, die wir sehen, von Mitarbeiter geklickt werden müssen. Und das werden sie tun und damit ihre Konten (in der Regel über ein Credentials Phishing) oder ihre Workstation (über bösartige Software) gefährden.

Auch wenn IT-Sicherheitsexperten sich wünschen, dass Mitarbeiter von Unternehmen solche Anhänge niemals öffnen, ist die traurige Tatsache, dass es viele tun. Wenn Unternehmen ihre Mitarbeiter geschult haben, die beiden häufigsten bösartigen Anhänge zu erkennen – und sie sind überraschend leicht zu erkennen –, kann das Unternehmen einen Großteil des Schadens eindämmen und seine Gefährdung durch gefährdete Benutzerkonten und Ransomware-Ausbrüche drastisch reduzieren.

Die bei weitem häufigsten bösartigen Anhänge, die unsere Kunden melden, sind PDFs mit eingebetteten Links, die auf Webseiten verweisen. Diese Webseiten verleiten dazu, die Zugangsdaten zu ihren Benutzerkonten abzufragen oder den direkten Download von Malware zu starten.

„In einer Zeit, in der Zero-Day-Exploits regelmäßig in die E-Mail-Postfächer gelangen und selbst die besten Antiviren-Engines routinemäßig neu veröffentlichte bösartige Dateien und Links nicht erkennen, sind die Mitarbeiter die wirklich letzte Bastion für das Unternehmen.“

Stu Sjouwerman, KnowBe4

Jede einfache PDF-Datei, die einen eingebetteten Link enthält, auf den Mitarbeiter zum Klicken aufgefordert werden, sollte bis zum Beweis des Gegenteils als bösartig angesehen werden, und die Mitarbeiter müssen geschult werden, um sie als solche zu erkennen und zu behandeln.

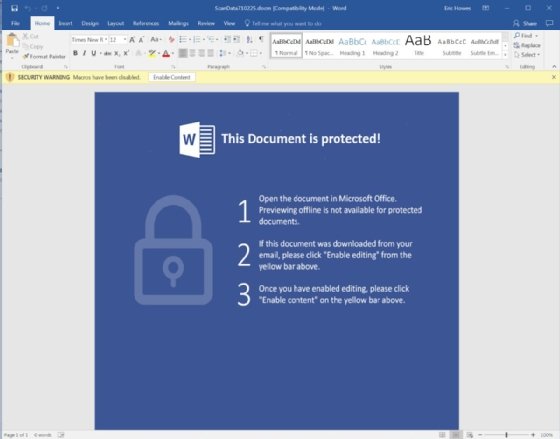

Office-Dokumente mit Makro-Warnbildschirmen

Der zweithäufigste bösartige Anhang ist noch einfacher zu erkennen: das Office-Dokument mit eingebettetem Makro.

Während die Verwendung von Makros in legitimen Geschäftsdokumenten nicht ungewöhnlich ist, ist die Verwendung von aufwendigen und hochglanzpolierten Grafiken, beispielsweise mit Markierungen, die durch den Prozess der Aktivierung von Makros in Office-Dokumenten führen, mit Sicherheit sehr ungewöhnlich. Diese Art von Makro-Warnbildschirmen ist ziemlich einzigartig für bösartige Dokumente und stellt ein eindeutiges Zeichen dafür dar, dass etwas nicht stimmt.

Böswillige Akteure im Internet passen sich ständig an und optimieren ihre Angriffsmaßnahmen, und die Beispiele, die wir oben besprochen haben, decken bei weitem nicht das gesamte Spektrum an bösartigen E-Mails ab, die in die Posteingänge der Mitarbeiter gelangen könnten. Sie decken jedoch einen großen Teil dieser Phishing-E-Mails ab.

Fazit

Wie bereits erwähnt, benötigen Mitarbeiter jede erdenkliche Unterstützung, wenn sie auf die immer ausgefeilteren Phishing-Kampagnen stoßen, die heute im Einsatz sind. Diese drei Gefahrenhinweise – gängige Phishing-Genres, PDFs mit eingebetteten Links und Office-Dokumente mit Makro-Warnbildschirmen – wurden zusammengestellt, um die traditionellen Warnzeichen zu ergänzen.

Sie ersetzen in keinem Fall die, die mit der Schulungsplattform für Security Awareness von Mitarbeitern vermittelt werden. Sie können den Mitarbeitern fertige Warnmeldungen zur Verfügung stellen, dass sie sich mit bestimmten Arten von E-Mails auf dünnem Eis befinden und dass sie andere wichtige Aspekte dieser potenziellen E-Mails sorgfältig prüfen müssen.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!