PiChris - Fotolia

So werden Phishing-Angriffe geplant

Viele schwerwiegende Sicherheitsvorfälle begannen mit dem Öffnen einer simplen E-Mail-Nachricht. Grund genug, einen entsprechenden Phishing-Angriff einmal im Detail zu betrachten.

Es ist nicht so einfach, ein Cyberkrimineller zu sein, wie viele denken. Selbst in einer Zeit, in der sich ein potenzieller Cyberkrimineller auf einen geschäftigen Schwarzmarkt mit zahlreichen Dienstleistungen begeben kann, gibt es Herausforderungen zu meistern. Egal, ob Banking-Trojaner, Ransomware oder ganze Botnetze, alles lässt sich im Darknet mieten.

Bei der Planung einer Phishing-Kampagne stehen die Cyberkriminellen vor einer Vielzahl von widersprüchlichen Anforderungen. Auf der einen Seite muss das Social Engineering, das das Herzstück einer guten Phishing-Kampagne ist, einfach, unkompliziert und überzeugend sein. Es muss darüber hinaus potenzielle Ziele mit einer Reihe von Aktionen erreichen, die sie mit einem Minimum an Aufwand ausführen können. Hand in Hand mit dieser Anforderung ist die Notwendigkeit, die Online-Infrastruktur, die zur Unterstützung der Kampagne verwendet wird, einfach und robust zu halten. Letztlich wird diese Infrastruktur fast sofort, sobald die bösartigen E-Mails der Kampagne in den Posteingang der Benutzer gelangen, einer Überprüfung und einem direkten Angriff durch die Verteidiger ausgesetzt sein.

Auf der anderen Seite müssen die Cyberkriminellen vorsichtig sein, wenn sie die so genannten beweglichen Teile der Phishing-E-Mail zusammenstellen – die Links, Zielseiten und Anhänge, die es den ahnungslosen Mitarbeitern tatsächlich ermöglichen, die Arbeitsplätze und Netzwerke ihrer eigenen Arbeitgeber zu gefährden. Diese Komponenten müssen nicht nur verlockend, überzeugend und für die Opfer nutzbar sein, sondern auch so gebaut sein, dass sie einer einfachen Analyse und Zielgruppenansprache durch Sicherheitsunternehmen und ihren Sicherheitsforschern widerstehen. Schließlich soll die Kampagne so viel Zeit wie möglich haben, um so viele Opfer wie möglich einzubeziehen, bevor Antivirenanwendungen und andere Sicherheitsprogramme und -dienste beginnen, die E-Mails der Kampagne zu blockieren.

Es ist dieses Spannungsfeld zwischen Einfachheit auf der einen Seite und robuster Überlebensfähigkeit auf der anderen Seite, die einen Großteil der Innovationen antreibt, die wir in der sich ständig verändernden Welt der Phishing-Kampagnen sehen. Böswillige Akteure entwickeln ständig neue Wege, um verschiedene Aspekte von Windows und weitläufig genutzten Anwendungen zu nutzen.

Gelegentlich haben die Cyberkriminellen das Glück, einen neuen Zero-Day-Exploit zu entdecken, den sie in ihre Phishing-Kampagnen integrieren können. Häufiger entwickeln sie jedoch einfach neue Strategien, um bestehende Techniken und Werkzeuge zusammenzustellen. Anders ausgedrückt, sie finden eine neue Art, den Kuchen zu backen. Neue Rezepte, die auf dem Papier gut aussehen, bringen in der Praxis jedoch nicht immer gleich gute Ergebnisse.

Im Folgenden werfen wir einen Blick auf eine bestimmte Phishing-E-Mail, die uns von einem Kunden über den so genannten Phish Alert Button (PAB) gemeldet wurde – ein Phishing Angriff, der auf der einen Seite erfolgreich war, auf der anderen aber keinen Erfolg hatte.

Ein Phishing-Angriff im Detail

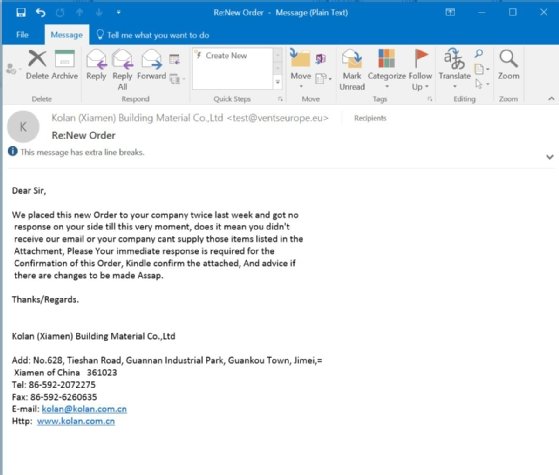

Die von einem Kunden an uns gemeldete E-Mail (Abbildung 1) war auf den ersten Blick völlig unscheinbar. Phishing-E-Mails, in denen sich die Cyberkriminellen als potenzielle Kunden ausgeben, die an Einkäufen interessiert sind, sind allzu häufig. Noch häufiger kommen bösartige PDF-Anhänge vor, ebenso wie Phishing-E-Mails mit schlechter Grammatik sowie Satz- und Rechtschreibfehler.

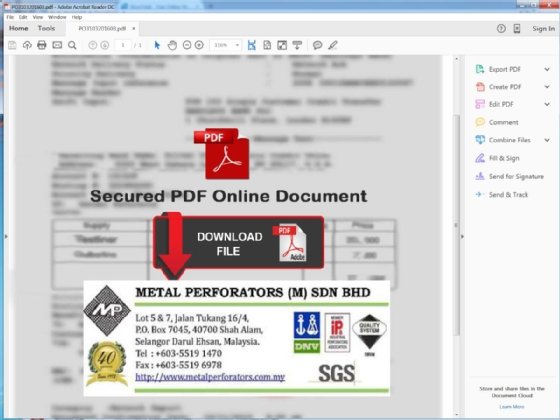

Benutzer, die die angehängte PDF-Datei öffnen, werden aufgefordert, das angeblich „Secured PDF Online Document“ herunterzuladen. Nach unserer Erfahrung führt die überwiegende Mehrheit der PDFs mit eingebetteten Links, die bei derartigen Phishing-Angriffen verwendet werden, die Benutzer zu raffiniert gestalteten Websites. Diese zielen darauf ab, die Anmeldeseiten für beliebte Online-Dienste zu verfälschen, und die leichtgläubigen Mitarbeiter dazu verleiten, ihre E-Mail-Anmeldeinformationen anzugeben.

Mit diesen PDF-basierten Anmeldeinformationen gelingt es dem Phishing-Angriff, die Anzahl der Aktionen zu minimieren, die potenzielle Opfer durchführen müssen, bevor die Cyberkriminellen die Daten erhalten, nach denen sie suchen: ein Klick auf den Anhang, ein Klick auf den eingebetteten Link und dann die vertraute Routine der Eingabe von Benutzername und Passwort. Der gesamte Prozess kann in Sekundenschnelle durchgeführt werden und nichts, was vom Benutzer verlangt wird, ist zu ungewöhnlich oder verwirrend. Darüber hinaus werden die Benutzer bei jedem Schritt auf dem Weg explizit dazu aufgefordert. Die Einbettung des Links in das PDF fügt einen zusätzlichen Schritt hinzu, aber die Einbettung der URL in das PDF macht die Aufgabe der Analyse und Identifizierung schwieriger. Aber dieser spezielle Phishing-Angriff war keine gewöhnlicher Phishing-Attacke.

Der eingebettete Link in der PDF-Datei bestand aus einer TinyURL-verkürzten URL. Auch dies ist nicht ganz ungewöhnlich, da böswillige Akteure zunehmend auf einfache Tricks wie URL-Kürzungen und PDF-embedded Links zurückgreifen, um eine grundlegende Verschleierung von Elementen (in diesem Fall eine URL) hinzuzufügen, die von Sicherheitsanwendungen genutzt werden können, um die E-Mails der Phishing-Kampagne zu identifizieren und zu blockieren.

In diesem Fall hat diese verkürzte URL jedoch den Download einer.ZIP-Datei eingeleitet. Windows ist seit langem in der Lage, .ZIP-Dateien automatisch zu entpacken und sie den Benutzern als eine weitere Vielfalt von Ordnern zu präsentieren. Das Problem dabei ist, dass die Benutzer nicht aufgefordert wurden, mit dieser ZIP-Datei oder der .HTA-Datei (New_Order098766544321.pdf.hta, mit einer gefälschten.PDF-Erweiterung) umzugehen, die sich darin befinden.

Die meisten normalen Benutzer werden keine .HTA-Dateien gefunden haben, die zu den exotischeren Attachment-Typen gehören, die die Bösewichte in den letzten Jahren in ihr Arsenal von Tricks aufgenommen haben. HTA-Dateien sind HTML-Anwendungsdateien, die eine Mischung aus Klartext-HTML und Skripten zur Ausführung über den Internet Explorer verwenden.

Das Skript in dieser speziellen.HTA-Datei verwendete eine weitere verkürzte URL (ow.ly), um den Download einer 2,5 MByte PE-Datei, upload.exe, einzuleiten, die sich als Trojaner-Dropper herausstellte.

Die Cyberkriminellen haben das Skript so entworfen, das die PE-Datei automatisch heruntergeladen und ebenfalls ausgeführt wird, so dass die Benutzer nicht selbst auf die Datei doppelklicken müssen. Nur wenige Benutzer, die mit der gezippten.HTA-Datei bereits auf sich selbst gestellt sind, hätten wahrscheinlich erkannt, dass sie eine weitere Datei öffnen müssen, um diesen Prozess bis zum Ende zu durchlaufen. Und selbst diejenigen, die es taten, würden sich wahrscheinlich fragen, warum die scheinbar routinemäßige Aufgabe, eine einfache Bestellung anzusehen, plötzlich zu einer Übung wurde.

Die Bestandteile des Phishing-Angriffs

Im Laufe des Phishing-Programms war dies ein ziemlich aufwendiges Verfahren. Alles in allem bestand es aus:

- eine E-Mail, um den Social Engineering Hook vorzustellen.

- eine angehängte PDF-Datei

- eine verkürzte URL, die in das PDF eingebettet ist.

- eine ZIP-Datei, die über den integrierten Link heruntergeladen wird.

- HTA-Datei, die in der.ZIP-Datei archiviert wurde.

- eine weitere link-shortened URL in der .HTA-Datei

- eine PE-Datei (upload.exe), die wiederum bösartigen Code auf die Zielumgebung fallen ließ.

Einfach ausgedrückt, hat dieser Phishing-Angriff viele bewegliche Teile, einschließlich der Verwendung von zwei verschiedenen Linkverkürzern, so dass dieses spezielle System zwei Online-Diensten ausgesetzt ist, die immer aggressiver werden, wenn es darum geht, bösartige Links zu entfernen.

Die Cyberkriminellen haben auch die Anforderungen an die Benutzer berücksichtigt, die zunächst erwarten, einfach eine übersehene Bestellung zu öffnen:

- Öffnen Sie die E-Mail

- Öffnen Sie den PDF-Anhang

- Klicken Sie auf den eingebetteten Link im Anhang

- Öffnen Sie die heruntergeladene.ZIP-Datei

- Öffnen Sie die.HTA-Datei

Mit jedem weiteren Schritt in diesem Prozess riskieren die Cyberkriminellen, einen bestimmten Prozentsatz der Benutzer zu verlieren, die zunehmend müde oder misstrauisch werden, da die erwartete Bestellung nicht zustande kommt.

Es ist ziemlich klar, was das Design des ungewöhnlich aufwendigen Phishing-Schemas angetrieben hat: der Wunsch, wirklich bösartige Links und Dateien so weit wie möglich von der ursprünglichen E-Mail und dem Anhang entfernt zu halten, was die Aufgabe der Analyse, Identifizierung und Ausrichtung dieses Phishing-Angriffs erschwert.

Als wir diesen Phishing-Angriff von unserem Kunden erhielten, erkannte keine einzige Antivirus-Lösung auf VirusTotal das PDF mit dem eingebetteten Link, der den gesamten Prozess auslöst. Ein Antivirenprogramm hat die .HTA-Datei erkannt. Zwei Engines haben die PE-Datei erkannt. So ist es überhaupt nicht verwunderlich, dass dieser böse kleine Phishing-Angriff durch die verschiedenen Sicherheitsebenen des Unternehmens gesegelt ist und in den Posteingang von jemandem gelangt ist.

„Wenn alles andere fehlschlägt, sind die Benutzer beziehungsweise Mitarbeiter die letzte Verteidigungslinie des Unternehmens und sollten entsprechend geschult werden.“

Stu Sjouwerman, KnowBe4

Indem sie dieses Phishing-Schema schwieriger zu analysieren und aufzuspüren machten, gelang es den Cyberkriminellen jedoch nicht, den Wunsch nach einem Versteck mit der Notwendigkeit in Einklang zu bringen, den Benutzerprozess einfach und unkompliziert zu halten und die Anzahl der beweglichen Teile zu minimieren. Obwohl wir keine eindeutigen Zahlen darüber haben, welcher Prozentsatz der Benutzer, die mit diesem Phishing konfrontiert wurden, es tatsächlich geschafft hat, den gesamten Prozess zu durchlaufen, der erforderlich ist, um Malware auf ihren Systemen auszuführen, müssen wir glauben, dass der tatsächliche Prozentsatz sehr niedrig war.

Fazit

Bei der Überprüfung des überaus aufwendigen Designs dieses Phishing-Schemas könnten wir versucht sein, etwas zu entspannen, da wir wissen, dass die Cyberkriminellen auch ihren eigenen fairen Anteil an fehlgeschlagenen Phishing-Kampagnen haben. Aber das wäre zu einfach und gefährlich. Wenn wir an die Mitarbeiter denken, können wir uns zweifellos diesen einen besonderen Mitarbeiter vorstellen – gerade neugierig genug, ahnungslos genug und hartnäckig genug, um diesen Phishing-Angriff bis zu seinem hässlichen Ende durchzuklicken.

Dieser spezielle Phishing-Angriff führte einen übermäßig aufwendigen Prozess zur Verhinderung der Identifizierung und Erkennung durch automatisierte Sicherheitsprodukte und -dienste durch. Allerdings machte ihn dieses Design auch für die Identifizierung durch gut ausgebildete Mitarbeiter auffällig genug. Wenn alles andere fehlschlägt, sind die Benutzer beziehungsweise Mitarbeiter die letzte Verteidigungslinie des Unternehmens und sollten entsprechend geschult werden.

Über den Autor:

Stu Sjouwerman ist CEO bei KnowBe4.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!