Egregor-Ransomware: Funktion und Vorgehensweise im Detail

Die Ransomware Egregor arbeitet mit doppelter Erpressungstechnik und droht mit Veröffentlichung der erbeuteten Daten. Was ist Egregor und wie geht die Malware vor?

Schlagzeilen machten insbesondere die Egregor-Angriffe auf bekannte Einzelhändler und Unternehmen wie Barnes & Nobels oder Randstad. Zum Jahreswechsel 2020/2021 wurde es jedoch verdächtig still. Hier nun ein Update zu einer der berüchtigten Ransomware-Familien.

Die Erfolgsserie von Egregor begann im Oktober 2020 mit einer Ransomware-Attacke auf das US-amerikanische Buchhandelsunternehmen Barnes & Nobels. Über ein Windows-Domänenadministratorkonto verschafften sich die Angreifer Zugriff auf das Netzwerk und veröffentlichten später zwei Windows-Registry-Hives – mit angeblich hochsensiblen Finanzdaten.

Auch Daten von den Gaming-Anbietern Ubisoft und Crytek wurden auf dem Darknet Webportal von Egregor veröffentlicht, darunter der Quellcode für ein noch nicht veröffentlichtes Ubisoft-Spiel. Im Dezember 2020 schließlich gab Personaldienstleister Randstad bekannt, dass während eines Egregor-Angriffs unverschlüsselte Daten gestohlen wurden.

Dabei handelte es sich bei diesen Angriffen nicht um Einzelfälle. Ende 2020 waren nach Untersuchungen von Digital Shadows 188 Unternehmen weltweit betroffen. Doch dann schien Egregor eine „Winterpause“ einzulegen. Bereits im Dezember wurde ein Rückgang der Angriffe um 53 Prozent beobachtet. Seit Januar 2021 ist die Data Leak Site (DLS) von Egregor nun gänzlich inaktiv. War es das mit Egregor? Davon ist nicht auszugehen. Vielmehr erwarten Sicherheitsanalysten, dass bereits in Kürze eine neue Seite vorgestellt wird. Bis es soweit ist, sind hier die Fakten rund um Egregor noch einmal zusammengefasst.

Was ist Egregor?

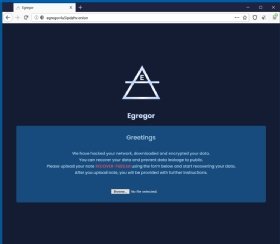

Egregor ist eine Ransomware-Variante, die als Nachfolger der beliebten Ransomware-Gruppe Maze gilt. Wie Maze nutzt auch Egregor eine „doppelte Erpressungstechnik“: Weigern sich Unternehmen ein Lösegeld in Form von Bitcoins zu zahlen, droht nicht nur der Verlust der Daten, sondern auch die Veröffentlichung der Daten im Netz.

Der Name Egregor scheint sich auf einen okkulten Begriff zu beziehen, der die kollektive Energie oder Kraft einer Gruppe von Individuen bezeichnet. Tatsächlich geht Egregor auf eine große Anzahl an Akteuren hervor, die die Ransomware-as-a-Service (RaaS) im Darknet und auf einschlägigen Plattformen betreiben. Gerade diese große Zahl an Cyberkriminellen, Hackern und Anbietern macht es für Sicherheitsexperten sehr schwierig herauszufinden, wie die Malware genau bereitgestellt wird. Ein einheitliches Verfahren konnte bislang noch nicht festgestellt werden. Dementsprechend fehlt es an Best Practices, um die Angriffe wirkungsvoll abzuwehren oder zumindest zu entschärfen (Defense & Mitigation).

Das breite Spektrum an Opfern, die raffinierte Vorgehensweise und die Anpassungsfähigkeit der Angreifer legen jedoch die Vermutung nahe, dass in der Egregor-Ransomware viel Arbeit und Vorbereitung steckt. Auch der kurze, aber rasante Höhenflug bestätigt eine langfristig angelegte Kampagne.

Mittlerweile ist Egregor zum Vorbild anderer cyberkrimineller Akteure avanciert, die die Taktiken, Techniken und Prozeduren (TTPs) weiter entwickelt und für ihre eigene Malware nutzen. Dazu gehört auch der Banking-Trojaner Quakbot (auch bekannt als Qbot), der in Sachen Ransomware von ProLock auf Egregor umgestiegen zu sein scheint.

Modus Operandi: So geht Egregor vor

Eindringen ins Netzwerk: Die Hintermänner von Egregor nutzen eine ganze Reihe an Methoden, um Unternehmensnetzwerke zu infiltrieren und sich Zugang zu Unternehmens-Systemen zu verschaffen. Dazu gehört das Hacken persönlicher Konten von Mitarbeitern, die über Zugriffsrechte auf Unternehmensnetzwerke oder -geräte verfügen, der Versand von Phishing-E-Mails mit bösartigen Anhängen sowie Exploits des Remote-Desktop-Protokolls (RDP) sowie diverser VPNs.

Einmal im System, können sich die Angreifer im Netzwerk weiter bewegen. Nachahmer der Egregor-Ransomware wurden dabei beobachtet, wie sie gängige Pen-Testing- und Exploit-Tools wie Cobalt Strike, Qakbot/Qbot, Advanced IP Scanner und AdFind nutzen, um Nutzerprivilegien zu erweitern. Auch Tools wie Rclone (umbenannt oder versteckt als „svchost“) sowie 7zip wurden verwendet, um Daten zu extrahieren.

Verschlüsselung der Daten: Bisher haben Forscher herausgefunden, dass Egregor über Techniken verfügt, die eine Analyse erschweren. Dazu gehören Obfuskatoren zum Verschleiern des Malware-Codes sowie Packed Payloads (stark komprimierte Dateien). In der Regel werden Windows Application Programming Interfaces (APIs) genutzt, um die Payload (also die eigentliche Malware oder den Virus) zu verschlüsseln. Wenn Sicherheitsteams nicht den richtigen Kommandozeilenbefehl eingeben, bleiben die Daten verschlüsselt und die Malware kann nicht weiter untersucht werden.

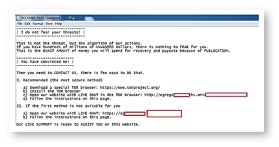

Bei korrekter Eingabe wird die Malware über den iexplore.exe-Prozess initiiert und macht sich an das Verschlüsseln von Textdateien und Dokumenten. Ein Erpresserbrief wird dabei in jede der verschlüsselten Dateien gleich mit abgelegt. Über die LogMeIn Protokollierung kann die Malware per Fernzugriff auch Remote-Rechner und Server befallen.

Erpresserschreiben direkt aus dem Drucker: Egregor gleicht in vielen Punkten klassischer Ransomware. Eine Besonderheit ist jedoch die Zustellung des Erpresserschreibens. Neben der Text-Datei auf dem Rechner, sendet die Malware einen Druckauftrag an alle am infizierten Computer angeschlossenen und im Netzwerk verfügbaren Drucker. In Dauerschleife wird der Erpresserbrief dann ausgedruckt. Egregor ist bislang die einzig bekannte Ransomware-Gruppe, die ihre Forderungen auf diese Weise kommuniziert.

Die Opfer werden aufgefordert, den Dark-Web-Browser TOR herunterzuladen und sich innerhalb von drei Tagen mit den Hintermännern der Attacke in Verbindung zu setzen. Weigern sich Unternehmen die Anweisungen zu folgen beziehungsweise das Lösegeld zu zahlen, werden die erbeuteten Daten in Kürze auf der Website „Egregor News“ (DLS) öffentlich gemacht.

Best Practices für Unternehmen

Jeder Ransomware-Angriff hinterlässt zunächst ein Gefühl der Hilflosigkeit. Die zweistufige Taktik aus Verschlüsselung und Veröffentlichung von Daten zieht die Daumenschrauben für Unternehmen jedoch deutlich stärker an. Galt das Backup als solider Schutz gegen Ransomware, lässt sich der Datenleak einmal gestohlener Informationen im Dark Web nur schwer verhindern.

„Die zweistufige Taktik aus Verschlüsselung und Veröffentlichung von Daten zieht die Daumenschrauben für Unternehmen deutlich stärker an.“

Stefan Bange, Digital Shadows

Gerade deshalb sollten Unternehmen im Vorfeld grundlegende Sicherheitsvorkehrungen treffen, um im Ernstfall effektiv und schnell Schadensbegrenzung betreiben zu können.

- Erstellen Sie regelmäßige Backups. Legen Sie Kopien ihrer kritischen Daten an, entweder auf externen Festplatten oder in der Cloud. Sichern Sie Ihre Backups erneut und sorgen dafür, dass die Daten nicht geändert oder gelöscht werden können. Wer ohne Netz und doppelten Boden arbeitet, hat nach einem Ransomware-Angriff à la Egregor zumindest ein Problem weniger.

- Installieren Sie auf allen Rechnern Antiviren- oder Antimalware-Software und aktualisieren Sie diese regelmäßig. Verwenden Sie nur sichere Netzwerke und vermeiden Sie die Nutzung öffentlicher Wi-Fi-Netzwerke.

- Implementieren Sie einen zuverlässigen Software Vulnerability Manager (SVM), um Schwachstellen in allen IT-Assets frühzeitig zu identifizieren und zu patchen. Priorisieren Sie das Patchen von öffentlich zugänglichen Remote-Geräten und Anwendungen. Überprüfen Sie verdächtige .bat- und .dll-Dateien, Dateien mit Aufklärungsdaten (zum Beispiel .log-Dateien) und Exfiltrations-Tools.

- Der beste verfügbare Schutz gegen Kontoübernahmen ist die Zwei-Faktor-Authentifizierung, die Durchsetzung strenger Passwortrichtlinien und die Schulung von Mitarbeitern, Kunden und Partnern in Sachen Phishing. Konfigurieren Sie Remote Desktop Protocol (RDP) entsprechend der Sicherheitsrichtlinien und schränken Sie den Zugriff ein.

- Betreiben Sie aktives digitales Risikomanagement, indem Sie Trends, Malware-Varianten und Akteure beobachten und relevante Informationen sammeln und prüfen (Threat Intelligence). Das kontinuierliche Monitoring im Open, Deep und Dark Web kann dazu beitragen, Risiken frühzeitig zu identifizieren und zu entschärfen, ehe sie zu echten Bedrohungen werden.

Über den Autor:

Stefan Bange ist Country Manager DACH bei Digital Shadows.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.