sdx15 - stock.adobe.com

Recall auf privaten KI-PCs macht BYOD zum Risiko für Firmen

BYOD trifft auf KI-PCs mit Recall und Copilot. Lokale KI-Funktionen steigern Effizienz, doch sie speichern sensible Daten ohne zentrale Kontrolle und öffnen neue Angriffsflächen.

Die Geräteklasse der KI-PCs verschiebt die Verteidigungslinie vom Rechenzentrum auf das Endgerät. NPUs berechnen Sprachmodelle und Vision Pipelines lokal. Copilot-Funktionen und Systemdienste greifen direkt auf diese Beschleuniger zu. Das reduziert Latenz und Cloud-Abhängigkeit. Gleichzeitig entstehen neue Angriffsflächen und Governance-Lücken in Umgebungen mit BYOD (Bring Your Own Device).

Wo früher Netzwerkperimeter und Cloud-Gateways kontrollierten, was in KI-Anwendungen gelangt, findet Verarbeitung jetzt dort statt, wo Daten entstehen. Das sind in BYOD-Umgebungen oft private Notebooks und PCs, die in heimischen Büros, Zügen und anderen Orten, oft jenseits zentraler Aufsicht.

NPU-Architektur und On-Device-KI

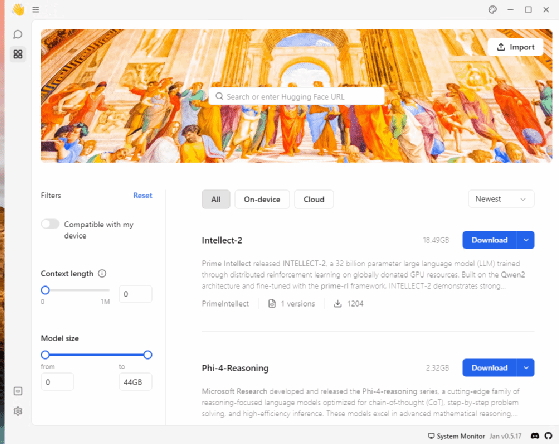

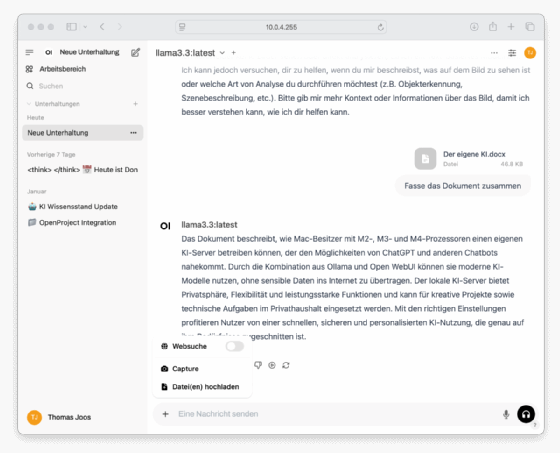

NPUs (Neural Processing Unit) sind spezialisierte Einheiten für Matrizenoperationen und Quantisierungspfade. Sie entlasten CPU und GPU, halten thermische Budgets stabil und senken Leistungsaufnahme unter Dauerlast. Daraus folgt ein realistisches Offline-Szenario. Lokale Modelle laufen ohne Internet und ohne Round-Trip in die Cloud. Werkzeuge wie Ollama, LM Studio, Jan oder GPT4All bringen LLMs und Bildgeneratoren auf Windows, Linux und macOS. In der Praxis erfordert dies ausreichend Arbeitsspeicher und SSD-Kapazität. Viele Modellgewichte belegen zwischen vier und 20 GByte. Genau hier liegt der sicherheitsrelevante Punkt. Leistungsfähige Hardware macht sensible Verarbeitung auf Privatgeräten bequem und schnell. Gleichzeitig verschwinden Telemetrie und zentrale Kontrollen aus dem Sichtfeld.

Recall auf Copilot Plus-PCs im BYOD-Umfeld

Recall speichert periodische Bildschirmfotos als Snapshots, analysiert Inhalte lokal und baut eine semantische Zeitleiste auf. Der Zugriff erfolgt über natürliche Sprache. Architektur und Schutzmechanismen sind aufwendig. Snapshots und Vektordatenbank sollen lokal verschlüsselt bleiben. Das Schlüsselmaterial wird ans TPM gebunden und ist nur innerhalb einer VBS-Enclave nutzbar. Die Authentisierung verlangt Windows Hello mit Enhanced Sign-in Security. Sensible Informationen werden durch lokale Klassifizierung standardmäßig gefiltert.

Trotz dieser Schutzfunktionen entsteht im BYOD-Kontext ein Governance-kritischer Speicher. Auf verwalteten Unternehmensgeräten ist Recall standardmäßig entfernt und nur über Richtlinien freischaltbar. Auf Privatgeräten hingegen entscheidet der Nutzer selbst. Die Folge ist ein lokales Schattenarchiv, das E-Mails, Dokumente, Konferenzen und Webinhalte als Screenshots konserviert. In der Europäischen Wirtschaftsregion existiert zusätzlich eine Exportoption für Snapshots, die auf verwalteten Geräten per Richtlinie untersagt werden kann. In BYOD-Szenarien fehlt diese Durchsetzung. Virtual Desktop und Remotesitzungen sind teilweise ausgenommen, sofern Screen Capture Protection aktiv ist. Ohne diese Absicherung gelangen auch entfernte Arbeitsumgebungen in Recall. Das sollten Admins beachten, da Recall auch Screenshots heikler Unternehmensdaten herstellt.

Copilot unter Windows und Microsoft 365 im Mischbetrieb

Copilot in Windows und in Office-Anwendungen erhöht Produktivität bei Zusammenfassungen, Strukturierung, Formulierung und Analyse. Auf verwalteten Systemen lassen sich Funktionen begrenzen und Datenpfade mit DLP und Schutzlabels kontrollieren. Im Privatbetrieb auf KI-PCs wirken dieselben Fähigkeiten jedoch außerhalb zentraler Richtlinien. Inhalte aus Mails, SharePoint oder CRM lassen sich lokal aufbereiten. Ergebnisse tauchen in Dateien, Zwischenablagen oder im Recall-Index auf. Die IT sieht die Daten nicht. Policies greifen auch nicht. Nicht der Abfluss über das Netzwerk ist das primäre Risiko. Das Risiko ist die dauerhafte, durchsuchbare Ablage auf einem Gerät, das der Organisation nicht gehört.

Schatten-KI und Datenexposition

Unternehmensweite Telemetrie aus verschiedenen Studien zeigt eine rapide Ausbreitung generativer Anwendungen. Hunderte von KI-Apps tauchen in Netzen auf. Die Mehrheit der Zugriffe läuft über persönliche Accounts. Ein hoher Anteil sensibler Inhalte landet in Prompts und Uploads. Source Code, Forschungsdokumente, personenbezogene Daten und Zugangsdaten dominieren die Verstöße. Zeitgleich nimmt lokale KI-Nutzung zu. Werkzeuge wie Ollama, AnythingLLM und lokale Vektordatenbanken verschieben Verarbeitung vollständig auf Endgeräte. Damit entfallen Cloud-Filter, Tenant-Grenzen und vertragliche Zusicherungen. Schatten-KI verlagert sich aus der Sichtbarkeit des internen Netzes in das Unsichtbare des Endpunkts, der sich im privaten Bereich befindet.

KI-PCs als neues Angriffsprofil

Die Geräteklasse bringt spezifische Bedrohungen. Modellinversion kann aus Ausgaben Rückschlüsse auf Trainingsdaten ermöglichen. Datenvergiftung manipuliert lokale Wissensbasen, RAG-Pipelines und Feeds für Agenten. Lieferkettensicherheit umfasst nicht nur Firmware und Treiber. Auch Modellartefakte, Quantisierungen und LoRAs sind Teil der Kette. Browserbasierte Nutzung bleibt ein Hauptvektor.

Ein Großteil der KI-Interaktionen läuft im Web. Free Tier-Konten, Clipboard Ereignisse, Downloads von Modellen und Frontends erzeugen ein hohes Risiko in BYOD-Szenarien. Zahlreiche Fake Domains und Klon-Apps erschweren Vertrauensprüfungen. Für KI-PCs gilt daher Beschaffungssicherheit bereits vor Inbetriebnahme. Verifizierte Komponentenketten, gesicherte Boot-Pfade und Messungen des Systemzustands sind notwendig, aber nicht hinreichend. Der Angriffsraum wandert mit der Inferenz auf das Gerät und wächst mit jeder lokalen Funktion.

Recall-Sicherheit und praktische Grenzen

Die Kryptografie in Recall schützt generell vor Fremdzugriff und forensischer Trivialisierung. Dennoch bleiben zwei Grenzen. Erstens die intentionalen Handlungen des legitimierten Nutzers. Was der Besitzer nach Hello-Anmeldeereignis sieht, kann in Inhalte abfließen, die die Organisation nicht kontrolliert. Zweitens die fehlende Policy-Durchsetzung auf Privatgeräten. Microsoft bietet CSP-Knoten und Gruppenrichtlinien für Verfügbarkeit, Speicherung, Aufbewahrungsdauer sowie Filter für Apps und Webseiten. In BYOD greift dies nicht. Ohne Festlegung in der Verwaltung bleiben organisatorische Regeln wirkungslos. Hinzu kommt die Nutzererfahrung von Click-to-Do über Recall-Snapshots. Kopieren von Text, Weiterleiten von Bildern und erneutes Öffnen von Kontexten werden erleichtert. Produktivität steigt, aber jede Vereinfachung verursacht auch Sicherheitsproblemen und erhöht das Risiko für unkontrollierten Datenabfluss.

Regulatorischer Rahmen

Der EU AI Act (KI-Verordnung, KI-VO) ist seit 01.08.2024 in Kraft und ab 02.08.2026 weitgehend anwendbar. Verbote und KI-Kompetenzanforderungen gelten seit 02.02.2025. Pflichten für Modelle mit allgemeinem Zweck greifen seit 02.08.2025. Hochrisikoanwendungen unterliegen strenger Dokumentation, Logging, Datenqualitätsanforderungen, menschlicher Aufsicht und Robustheitsanforderungen. Für den Unternehmensbetrieb bedeutet das zusätzliche Nachweise, sobald Entscheidungen durch KI-Systeme Einfluss auf Beschäftigung oder den Zugang zu Diensten haben. BYOD und BYOAI verschärfen diese Lage, weil Nachvollziehbarkeit und Audit-Trails nicht mehr eindeutig zugeordnet werden können. Parallel gelten aber auch Datenschutz und Datensicherheit unverändert. Lokale Ablagen auf Privatgeräten machen Auskunftsrechte, Löschkonzepte und Incident Response komplexer.

Steuerung auf verwalteten Windows-Geräten

In Unternehmensnetzwerken lässt sich Recall gezielt kontrollieren. Die optionale Komponente kann deaktiviert oder vollständig entfernt werden. Das Speichern von Snapshots lässt sich unterbinden. Speicherquoten und Aufbewahrungsfristen sind parametrierbar. Filterlisten für Apps und URIs begrenzen, was überhaupt in Snapshots landet. Exportfunktionen sind in der Europäischen Wirtschaftsregion separat untersagbar. Der Startzustand auf kommerziell verwalteten Geräten ist defensiv. Recall ist entfernt oder deaktiviert, bis Richtlinien Gegenteiliges festlegen. Diese Instrumente wirken zuverlässig, sofern Geräte in Microsoft Intune oder in einer äquivalenten Verwaltung eingebunden sind. Bei BYOD-Geräten ist das nicht unbedingt der Fall.

BYOD mit Copilot Plus-PCs in der Praxis

In hybriden Szenarien bleibt BYOD aus Produktivitätsgründen attraktiv. Ein pauschales Verbot erzeugt Schattenwege, da sich Anwender Alternativen suchen. Ein modernes Konzept setzt Zero Trust konsequent um. Identität, Gerätezustand und Kontext bestimmen Zugriff in Echtzeit. Conditional Access erzwingt Compliance-Signale. Containerisierte Arbeitsbereiche oder sichere Unternehmensbrowser trennen Datenräume und erlauben selektives Löschen geschäftlicher Inhalte. Virtuelle Desktops oder isolierte Sitzungen mit Screen Capture Protection verhindern, dass Recall oder generische Screenshot APIs vertrauliche Inhalte erhalten.

Gleichzeitig braucht es eine klare Entscheidung zu On-Device-KI. Entweder definierte lokale Modelle mit dokumentierten Artefakten und geprüften Pipelines oder strikte Begrenzung auf genehmigte Cloud-Dienste mit DLP und Coaching. Mischformen ohne Regeln produzieren unkontrollierbare Risiken.

Telemetrie, Verhaltensanalyse und Schulung

Insider-Risiken steigen, weil KI-Agenten Handlungen maskieren und Taktiken beschleunigen. Klassische Signaturen, rein regelbasierte DLP und isolierte IAM-Maßnahmen reichen nicht. User und Entity Behavioral Analytics, Telemetrie aus Endpunkten, Browsern und Cloud, sowie Laufzeitbewertungen von Prompts und Uploads schaffen den notwendigen Rahmen, der auch in BYOD-Szenarien sinnvoll sind. Gleichzeitig bleibt Aufklärung notwendig. Anwender müssen verstehen, welche Datenarten nie in fremde Modelle gehören. Entwickler benötigen Richtlinien für den Umgang mit Code und Secrets in generativen Werkzeugen. Kommunikation muss schnell und verbindlich sein. Reaktionszeiten entscheiden, ob ein Vorfall ein lokaler Fauxpas bleibt oder zum Datenverlust eskaliert.

Beschaffung und Härtung von KI-PCs

Härtung beginnt vor der ersten Anmeldung. Geräte sollten aus vertrauenswürdigen Lieferketten stammen. Komponentenverifikation und manipulationssichere Auslieferung sind Pflicht. Nach dem Erststart folgen gesicherter Boot, Virtualization Based Security und Codeintegritätsprüfungen. BitLocker oder Geräteverschlüsselung sind zu erzwingen. Hello mit biometrischen Optionen erhöht Schutzwirkung von Diensten wie Recall. Browserseitig sollten Richtlinien Klarheit schaffen. Private Fenster sind standardmäßig von Snapshots ausgenommen. Zulässige Domains und Anwendungen sind eng zu definieren. Ohne nachvollziehbare Allowlists und Coaching landen Anwender schnell in generischen Free-Tier-Angeboten oder auf nachgebauten Seiten. Für lokale Modelle gilt derselbe Anspruch. Herkunft, Prüfsumme, Lizenz, Version und Quantisierung gehören in ein Artefaktregister. Ohne diese Planung entstehen Supply Chain-Lücken innerhalb der eigenen Geräte.

Technische Einordnung von Recall im Unternehmenskontext

Die VBS-Enclave stellt einen isolierten Vertrauensbereich bereit, der selbst gegenüber Kernel und administrativen Konten abgrenzt. Kryptooperationen und Datenentschlüsselung erfolgen nur dort. Die Autorisierung ist zeitlich begrenzt und mit Anti-Hammering geschützt. Der Snapshot-Dienst außerhalb der Enclave erhält nur freigegebene Ergebnisse und läuft als Protected Process.

Damit sinkt die Angriffsfläche für triviale Speicherleseangriffe. Dennoch bleibt der legitime Nutzer der Dreh und Angelpunkt. Wer Zugriff hat, kann Inhalte in andere Kanäle kopieren. Deshalb sind ergänzende Maßnahmen notwendig. Minimierung der Aufbewahrungsdauer, niedrige Speicherkontingente, aggressive Deny-Listen für Anwendungen und sensible Webseiten spielen hier eine wichtige Rolle. Klare Prozesse zur Deaktivierung bei Rollenwechseln sind ebenfalls wichtig. Die technische Durchsetzung erfordert sinnvollerweise ein MDM-Enrollment.

Realistische Leitplanken für BYOD mit KI-PCs

Ein tragfähiges Zielbild vereint mehrere Ebenen. Gerätezugriffe sollten nur nach Attestierung von Sicherheitszustand und Identität erfolgen. Arbeitsdaten in einem abgegrenzten Container oder sicheren Unternehmensbrowser stellen sicher, dass keine Daten unkontrolliert abfließen. Remote Apps oder Desktops für besonders schützenswerte Vorgänge sollten weiterhin zum Einsatz kommen. Copilot und On Device-KI sollte nur in klar definiertem Umfang zum Einsatz kommen. Recall sollte auf nicht verwalteten Geräten grundsätzlich ausgeschaltet sein, vor allem im BYOD-Einsatz. Für freigegebene KI-Nutzung sollten Admins einen Katalog genehmigter Dienste und Modelle erstellen. Coaching im Moment der Nutzung statt pauschaler Blockade, um Schattenwege zu vermeiden kann ein sinnvoller Weg sein, bei dem Anwender KI-Anwendungen nutzen können, aber verstehen, wo die Gefahren liegen. Die laufende Beobachtung von Datenvolumen in KI-Pfaden und schnelle Rückmeldeschleifen an Fachbereiche sind ebenfalls wichtig. Parallel sollte der Aufbau eines Artefaktregisters für lokale Modelle und RAG-Quellen erfolgen. Nur so entsteht ein Gleichgewicht zwischen Produktivität und Kontrolle.

Fazit

KI ist auf dem Endgerät gekommen, um zu bleiben. BYOD wird damit nicht obsolet, aber anspruchsvoller. Copilot-Funktionen erhöhen den Nutzen, Recall erhöht die Bequemlichkeit und zugleich die Persistenz von Informationen auf Privatgeräten. Schatten-KI wächst in die Fläche, lokal und in der Cloud. Unternehmen sollten vermehr auf Zero Trust setzen, starke Endpunktverwaltung nutzen und klare Entscheidungen zur lokalen KI-Nutzung und harte Grenzen für Recall außerhalb gemanagter Systeme setzen.