sakkmesterke - stock.adobe.com

Warum sich das Quantencomputing auf Kryptografie auswirkt

Der Einsatz von Quantencomputern macht Verschlüsselungen angreifbar. In diesem Beitrag erklären wir die Gründe und machen auf Projekte und Folgen für die Kryptografie aufmerksam.

Quantencomputing wird die Art wie Daten verschlüsselt werden nachhaltig verändern und ist für die aktuelle Kryptografie eine Herausforderung.

Ein Großteil des Diskurses über das Quantencomputing dreht sich um die Möglichkeiten, die es in Bereichen wie Elektroautos, Optimierung der Lieferketten und chemische Forschung bietet. Die Menschen sind jedoch besorgt über die Auswirkungen, die das Quantencomputing auf die Kryptografie haben wird, und darüber, ob moderne Verschlüsselungsmethoden noch ausreichen werden, um Daten zu schützen. Auch wenn diese Bedrohung noch Jahre entfernt ist, sollten Manager von Rechenzentren und Sicherheitsteams mit ihr vertraut sein und zusammenarbeiten, um sich auf die Zukunft einzustellen.

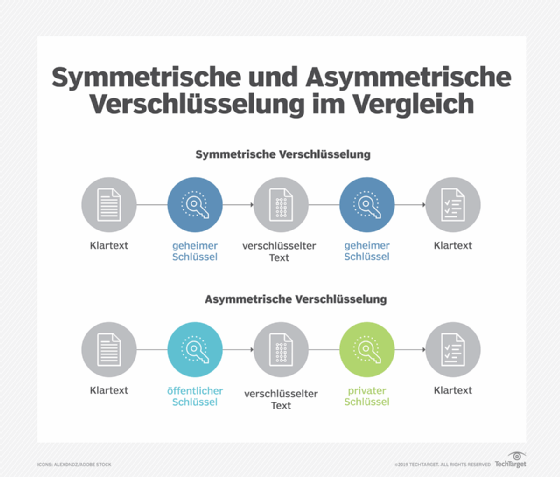

Quantencomputer könnten theoretisch viele der Verschlüsselungsmethoden brechen, die Unternehmen heute einsetzen, da die Forschung und Entwicklung im Bereich Quantencomputer weiter voranschreiten. Quantenangriffe könnten ein Risiko für asymmetrische und symmetrische Verschlüsselungsmethoden darstellen, da Quantencomputer in der Lage sein könnten, Berechnungen durchzuführen, die sie entschlüsseln können. Viele Forscher erforschen jedoch Optionen für Verschlüsselungsmethoden, die die Infrastruktur von Rechenzentren vor Quantenangriffen schützen können.

Beeinflussung der Verschlüsselungswirksamkeit durch Quantencomputer

Ein Großteil der heutigen modernen Kryptografie basiert auf mathematischen Algorithmen, die zur Verschlüsselung von Daten verwendet werden. Mit Quantencomputern könnten Angriffe auf Verschlüsselungsmethoden, die normalerweise Jahre dauern würden, theoretisch innerhalb von Tagen durchgeführt werden. Asymmetrische und symmetrische Verschlüsselungsarten könnten beide gefährdet sein. Viele Unternehmen verwenden häufig Verschlüsselungsarten, die in diese Kategorien fallen, in einer Vielzahl von Rechenzentrumsanlagen, einschließlich Speicher- und Netzwerkgeräten, zusätzlich zu Bereichen wie sichere E-Mail und Web-Browsing.

Shor-Algorithmus als Bedrohung für die asymmetrische Kryptografie

Die Revest-Shamir-Adleman-Verschlüsselung (RSA) und die meisten Public-Key-Kryptografien, auch bekannt als asymmetrische Kryptografien, basieren auf der Fähigkeit, mathematische Algorithmen zur Verschlüsselung von Daten zu verwenden. RSA verwendet zum Beispiel die Faktorisierung von ganzen Zahlen mit zwei Primzahlen. Laut IBM werden bei Public-Key-Algorithmen ein öffentlicher und ein privater Schlüssel erzeugt, die mathematisch miteinander verbunden sind. Selbst mit einem Brute-Force-Angriff könnte es Jahre dauern, bis ein klassischer Computer Verschlüsselungsmethoden wie RSA durchbrechen kann.

Die Sicherheit von RSA und anderen asymmetrischen Algorithmen hängt von der Schwierigkeit der Faktorisierung großer Zahlen ab. Das Faktorisieren großer Zahlen ist die Stärke des Shor-Algorithmus. Viele Kryptografien mit öffentlichem Schlüssel verwenden die Primfaktorzerlegung zur Schlüsselgenerierung, aber der Shor-Algorithmus könnte theoretisch die asymmetrische Kryptografie mit Quantencomputern durchbrechen, da diese in der Lage sind, komplexe Berechnungen schnell durchzuführen. Quantencomputer könnten eine Entschlüsselung durchführen, ohne den privaten Schlüssel zu kennen, so dass Technology and Privacy Unit of the European Data Protection Supervisor.

Der Shor-Algorithmus könnte durch den Einsatz von Quantencomputern auch andere Verschlüsselungssysteme kompromittieren, darunter Diffie-Hellman und die Elliptische-Kurven-Kryptographie (ECC).

Bedrohung der symmetrischen Kryptografie durch den Grover-Algorithmus

Organisationen können zur Verschlüsselung gespeicherter Daten auch die symmetrische Kryptografie oder die Kryptografie mit geheimen Schlüsseln verwenden. Beispiele für symmetrische Verschlüsselungsalgorithmen sind Advanced Encryption Standard (AES), Rivest Cipher 4 und Triple Data Encryption Algorithm.

Bei der symmetrischen Verschlüsselung wird Klartext in Chiffretext umgewandelt und ein einziger Schlüssel für die Ver- und Entschlüsselung von Daten verwendet. AES-256 beispielsweise erfordert einen 256-Bit-Schlüssel zum Ver- und Entschlüsseln von Daten. Ein Brute-Force-Angreifer müsste den Schlüssel aus etwa 1,157209 x 1077 möglichen Schlüssel oder 2256 Schlüsseln erraten. Das macht AES-256 und andere ähnliche symmetrische Verschlüsselungsalgorithmen sicher.

Jemand, der über die nötige Raffinesse verfügt, um den Grover-Algorithmus mit Hilfe von Quantencomputern auszuführen, könnte ihn jedoch nutzen, um Verschlüsselungsschlüssel zu finden. Mit dem Grover-Algorithmus kann man große Datenbanken viel schneller durchsuchen als mit einem klassischen Computer. Wenn ein Algorithmus N, eine Anzahl von Elementen, hat, kann Grovers Algorithmus laut IBM die Liste der Elemente durchsuchen und ein bestimmtes Element in √N Schritten finden. Dadurch wird die Zeit, die zum Auffinden des Schlüssels benötigt wird, verkürzt.

Böswillige könnten den Grover-Algorithmus auch nutzen, um Hash-Funktionen wie Secure Hash Algorithm 2 und 3 mit einem Quantencomputer zu knacken.

Quantenresistente Verschlüsselung: Verschiedene Möglichkeiten

Es gibt verschiedene Optionen, die erforscht werden, um sich gegen die Bedrohung durch Angriffe auf die Infrastruktur und die Daten von Rechenzentren auf der Grundlage von Quantencomputern abzusichern. Viele davon basieren auf Kryptografien, die nach Ansicht einiger Forscher und Experten quantenresistent sein könnten.

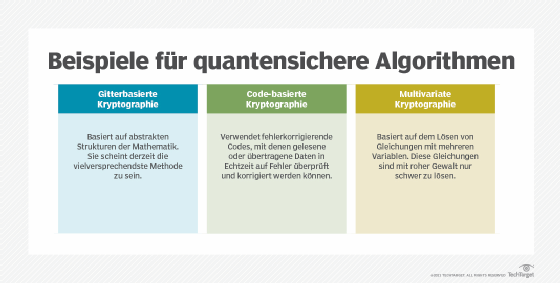

Gitterbasierte Kryptografie

Die Gitterkryptografie basiert auf dem mathematischen Konzept von Gittern und Vektoren. Die meisten aktuellen Kryptografien folgen algebraischen Problemen, aber die gitterbasierte Kryptografie basiert auf Geometrie. Gitterbasierte Berechnungsprobleme basieren auf dem Problem des kürzesten Vektors, bei dem ein Angreifer einen Punkt finden muss, der dem Ursprung am nächsten liegt. Wenn jedoch mehrere Dimensionen eingeführt werden, im Gegensatz zu einem zweidimensionalen Gitter, ist es unglaublich schwierig, dieses Problem zu lösen. Einige glauben, dass frühe Quantencomputer nicht in der Lage sein könnten, die gitterbasierte Verschlüsselung zu knacken, und das ist die vielversprechendste Option.

Quantenverschlüsselung

Die Quantenverschlüsselung (QKD) nutzt die Quantenmechanik zur Verteilung von Schlüssel. Sie beruht auf der Tatsache, dass ein Quantensystem, wenn es gemessen wird, gestört wird. Wenn also ein böswilliger Akteur versucht, den Schlüssel abzufangen, wissen die Beteiligten, dass sie abgehört wurden.

Photonen werden über Glasfaserkabel zwischen den Parteien übertragen, wobei jedes Photon einen zufälligen Quantenzustand hat. Wenn ein Photon übertragen wird und seinen Bestimmungsort erreicht, durchläuft es einen Strahlenteiler und wird nach dem Zufallsprinzip in einen Photonensammler geleitet. Da die empfangende Partei die richtige Polarisation nicht kennt, misst sie die Polarisation der Photonen und teilt diese Informationen über einen anderen Kanal mit dem Absender. Die mit dem falschen Splitter gelesenen Photonen werden ignoriert, und die verbleibende Sequenz wird als Schlüssel verwendet.

QKD befindet sich noch in der Entwicklung. Die Nationale Sicherheitsbehörde erklärte jedoch, dass es nur eine teilweise Lösung für die Quantensicherheit darstellt.

Codebasierte Kryptografie

Die codebasierte Kryptografie basiert auf fehlerkorrigierenden Codes. Sie basiert darauf, wie schwierig es ist, Nachrichten zu entschlüsseln, die zufällige Fehler enthalten, wobei der Angreifer die Codestruktur wiederherstellen muss. Einer der bekanntesten ist der klassische McEliece-Algorithmus.

Das NIST forderte Kryptografen auf, mit der Erforschung und Entwicklung quantenresistenter Verschlüsselungsalgorithmen zu beginnen, und zog McEliece in Betracht. Allerdings hat das NIST diesen Algorithmus wegen seiner großen öffentlichen Schlüssel nicht standardisiert, aber er wird derzeit weiter geprüft.

Multivariate Kryptografie

Die multivariate Kryptografie basiert auf der Schwierigkeit, Gleichungssysteme zu lösen. Sie verwendet ein zufälliges System von Polynomgleichungen, bei dem der Empfänger einen privaten Schlüssel verwenden muss, um Umkehroperationen mit dem generierten Geheimtext durchzuführen. Selbst mit den verschlüsselten Daten müssten Angreifer die Gleichungen lösen, um sie zu lesen, was eine schwierige rechnerische Aufgabe ist.

Isogeniebasierte Kryptografie

Die isogeniebasierte Kryptografie ähnelt der ECC, da sie elliptische Kurven zur Verschlüsselung von Daten verwendet. Anstatt sich auf die logarithmischen Probleme einer ECC-Methode zu stützen, stützt sich die isogeniebasierte Kryptografie auf Isogenien oder Abbildungen zwischen den elliptischen Kurven. Wie bei der gitterbasierten Kryptografie könnten diese Berechnungen so schwierig sein, dass sie quantenresistent wären.

Andere Bereiche, in denen Organisationen an quantenresistenter Verschlüsselung forschen, sind Zero-Knowledge-Beweise und Hash-basierte kryptografische Systeme.

Vorbereitung der Kryptografie auf das Quantenzeitalter

Im Jahr 2016 forderte das NIST Kryptografen auf, mit der Erforschung und Entwicklung quantenresistenter Verschlüsselungsmethoden zu beginnen und diese zur Prüfung einzureichen. Im Jahr 2022 wählte das NIST vier potenziell quantenresistente kryptografische Algorithmen aus, die Teil seiner Post-Quantum-Kryptostandards werden sollen, und weitere werden derzeit geprüft.

Drei der Algorithmen basieren auf strukturierten Gittern und einer verwendet Hash-Funktionen, so das NIST. In der vierten Runde der Prüfung wird das NIST vier weitere Algorithmen untersuchen. Drei davon basieren auf Codes, während die übrigen isogeniebasiert sind. Einige werden für die allgemeine Verschlüsselung verwendet, andere für digitale Signaturen.

Obwohl man sich einig ist, dass eine ernsthafte Bedrohung der Sicherheit durch das Quantencomputing noch viele Jahre auf sich warten lässt, sollten Administratoren von Rechenzentren und Sicherheitsteams mit der Vorbereitung nicht warten. Sicherheitsbedrohungen durch Quantencomputer werden wahrscheinlich kein Problem sein, bis sie es sind. Der Sicherheitsexperte Tim Hollebeek sagte in einem Interview mit der TechTarget-Redaktion, dass man sich ansehen sollte, wo man in seinen Systemen Kryptografie einsetzt, was sie schützt und wie lange der Datenschutz für diese Daten gilt.

Beginnen Sie damit, mit Sicherheitsteams und Interessenvertretern zusammenzuarbeiten, um Systeme auf eine Quantumwelt vorzubereiten, und planen Sie gegebenenfalls Hardware- und Software-Upgrades. Halten Sie sich über das NIST auf dem Laufenden, wann quantenresistente Algorithmen geprüft werden, und bewerten Sie mögliche Optionen für quantenresistente Verschlüsselung.