Getty Images

Post-Quantum-VPN: Was Sie schon jetzt beachten müssen

Quantencomputer bedrohen die Sicherheit klassischer VPNs. Post-Quantum-VPNs kombinieren bewährte und zukunftsfeste Verschlüsselung für Datensicherheit über Jahrzehnte hinweg.

Die fortschreitende Entwicklung von Quantencomputern stellt eine potenzielle Bedrohung für aktuelle kryptografische Verfahren dar, die in VPN-Lösungen eingesetzt werden.

Mit dem Fortschritt bei Quantencomputern rücken auch potenzielle Auswirkungen auf die IT-Sicherheit in den Fokus. Insbesondere kryptografische Verfahren, die derzeit bei der Absicherung von VPN-Verbindungen zum Einsatz kommen, könnten langfristig durch quantenbasierte Angriffe kompromittiert werden. In diesem Kontext gewinnen sogenannte Post-Quantum-Konzepte wie Post-Quantum Preshared Keys (PQ-PSKs) an Bedeutung.

Warum VPN-Verfahren betroffen sein könnten

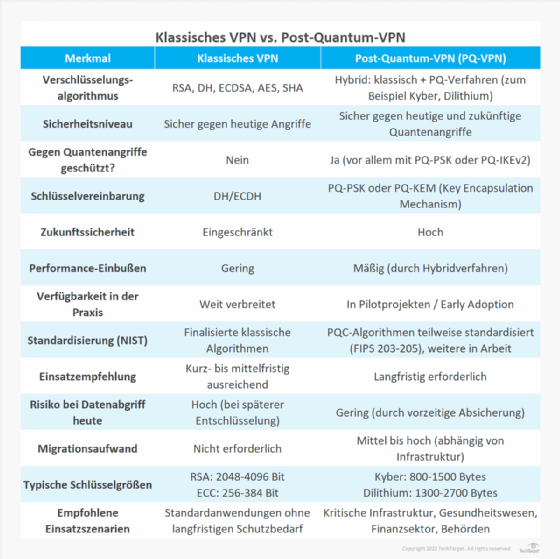

Asymmetrische Kryptografie, wie sie bei vielen VPN-Protokollen (zum Beispiel IKEv2) für den Schlüsselaustausch verwendet wird, ist theoretisch durch Quantencomputer angreifbar. Die Bedrohung basiert auf der Möglichkeit, mittels Shor's Algorithmus kryptografisch relevante Probleme effizienter zu lösen, etwa Primfaktorzerlegungen (RSA) oder diskrete Logarithmen (Elliptische-Kurven-Kryptografie, ECC). Auch symmetrische Verfahren wie Advanced Encryption Standard (AES) sind betroffen, wenn auch in geringerem Ausmaß.

Diese potenzielle Schwachstelle macht es notwendig, sich frühzeitig mit Alternativen oder Ergänzungen zu heutigen Verfahren zu befassen – auch wenn Quantencomputer in der Praxis aktuell noch nicht einsatzbereit sind.

Zeitliche Perspektive

Experten gehen davon aus, dass kryptografisch relevante Quantencomputer frühestens in fünf bis 15 Jahren verfügbar sein könnten. Diese Zeitspanne sollte für eine geordnete Migration genutzt werden, besonders für Daten mit langer Schutzbedürftigkeit. Besonders kritisch sind hierbei Harvest now, decrypt later-Angriffe, bei denen verschlüsselte Daten heute abgefangen und gespeichert werden, um sie später mit leistungsfähigeren Quantencomputern zu entschlüsseln.

Wie funktioniert PQ-PSK?

Ein Post-Quantum Preshared Key (PQ-PSK) ist ein zusätzlicher Sicherheitsschlüssel, der im Rahmen des IKEv2-Protokolls in VPN-Verbindungen verwendet werden kann. Der Schlüssel wird außerhalb des eigentlichen Schlüsselaustauschs verteilt und dient als Schutzmaßnahme gegen zukünftige kryptografische Brüche.

Konkret wird der PQ-PSK als weitere Authentifizierungs- und Entropiequelle in den Handshake eingebunden. Das Verfahren ist kompatibel mit bestehenden Implementierungen und kann parallel zu klassischen Verfahren verwendet werden (hybrider Ansatz).

Technische Grundlage

Post-Quantum-Verfahren basieren auf mathematischen Problemen, die bisher als resistent gegenüber bekannten Quantenalgorithmen gelten. Dazu gehören unter anderem:

- Gitterbasierte Kryptografie (zum Beispiel CRYSTALS-Kyber, CRYSTALS-Dilithium)

- Multivariate Gleichungssysteme

- Codebasierte Verfahren (beispielsweise HQC)

- Hash-basierte Signaturverfahren (etwa SPHINCS+)

Der PQ-PSK selbst ist dabei nicht zwingend an ein konkretes postquantenresistentes Verfahren gebunden, sondern kann flexibel im Sinne einer Übergangstechnologie genutzt werden.

Aktueller Stand der NIST-Standardisierung

Im Juli 2022 hat das NIST die ersten standardisierten Post-Quantum-Algorithmen bekannt gegeben: CRYSTALS-Kyber für die Schlüsseleinkapselung sowie CRYSTALS-Dilithium und SPHINCS+ für digitale Signaturen. Diese Algorithmen wurden im August 2024 als FIPS 203 (CRYSTALS-Dilithium), FIPS 204 (CRYSTALS-KYBER) und FIPS 205 (SPHINCS+) offiziell veröffentlicht.

Im März 2025 wurde zudem HQC (Hamming Quasi-Cyclic) als weiterer Algorithmus für die Standardisierung ausgewählt, dessen FIPS-Standard in Kürze erwartet wird. Der Standardisierungsprozess wird kontinuierlich fortgesetzt, mit der sechsten PQC-Standardisierungskonferenz, die für September 2025 geplant ist.

Einsatzmöglichkeiten und Relevanz

Der Einsatz von PQ-PSKs ist besonders in sicherheitskritischen Netzwerken von Bedeutung – beispielsweise:

Integration in bestehende Infrastrukturen

Einige VPN-Plattformen, etwa von Lancom Systems (PDF), Cisco und Fortinet, ermöglichen bereits die Nutzung von PQ-PSKs in aktuellen Firmware-Versionen. Die Integration erfolgt in der Regel über Erweiterungen bestehender IKEv2-Verbindungen. Die manuelle Verteilung der Preshared Keys erfordert jedoch geeignete organisatorische Maßnahmen.

Herausforderungen bei der Implementierung

Die Einführung von Post-Quantum-Kryptografie bringt spezifische Herausforderungen mit sich:

- Deutlich größere Schlüssellängen (teilweise mehrere Kilobyte statt weniger hundert Bytes).

- Erhöhter Rechenaufwand, besonders bei ressourcenbeschränkten Geräten.

- Kompatibilitätsprobleme mit bestehender Hardware und Software.

- Notwendigkeit umfassender Tests zur Sicherstellung der Interoperabilität.

- Fehlende Erfahrungswerte bezüglich der langfristigen Sicherheit neuer Algorithmen.

Handlungsempfehlungen:

Organisationen sollten jetzt eine Bestandsaufnahme ihrer kryptografischen Systeme durchführen und einen Migrationsplan entwickeln. Besonders für VPN-Infrastrukturen empfiehlt sich ein schrittweiser Ansatz.

- Inventarisierung aller kryptografischen Anwendungen und deren Schutzbedarf.

- Priorisierung nach Kritikalität und Lebensdauer der zu schützenden Daten.

- Einführung hybrider Verfahren (klassisch + Post-Quantum) für kritische Systeme.

- Kontinuierliche Beobachtung der Standardisierungsbemühungen.

- Schrittweise vollständige Migration zu standardisierten Post-Quantum-Algorithmen.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat Handlungsempfehlungen für die Migration zu Post-Quanten-Kryptografie zusammengefasst.

Fazit

Post-Quantum-Preshared Keys stellen eine technische Maßnahme dar, um VPN-Verbindungen gegen potenzielle Angriffe durch Quantencomputer abzusichern. Sie können als Ergänzung bestehender Verfahren genutzt werden und ermöglichen es, Sicherheitsrisiken frühzeitig zu adressieren – insbesondere in Szenarien mit erhöhtem Schutzbedarf oder langfristiger Datenvertraulichkeit.

Der Einsatz von PQ-PSKs kann einen zusätzlichen Schutz gegenüber künftigen kryptografischen Risiken bieten. Allerdings ist zu beachten, dass es sich um eine Übergangslösung handelt. Langfristig wird eine vollständige Umstellung auf standardisierte Post-Quantum-Verfahren notwendig sein, sobald diese festgelegt und weitreichend implementierbar sind.