Post-Quanten-Kryptografie (PQK)

Was ist Post-Quanten-Kryptografie?

Post-Quantum-Kryptografie, auch Post-Quantenverschlüsselung oder PQC (Post Quantum Cryptography) genannt, ist die Entwicklung kryptografischer Systeme für klassische Computer, die Angriffe von Quantencomputern verhindern können.

In den 1980er Jahren spekulierten Wissenschaftler, dass Computer, die sich die einzigartigen Eigenschaften der Quantenmechanik zunutze machen könnten, komplizierte Berechnungen schneller durchführen könnten als klassische, binäre Computer. Schnell wurde klar, dass ein Quantencomputer, der sich Quanteneigenschaften wie Überlagerung und Verschränkung zunutze macht, bestimmte komplexe Berechnungen innerhalb weniger Stunden durchführen kann - etwas, wofür ein klassischer Computer mehrere Jahre benötigen würde.

Nachdem der Mathematiker Peter Shor in den 1990er Jahren erfolgreich nachgewiesen hatte, dass ein theoretischer Quantencomputer den für die Verschlüsselung öffentlicher Schlüssel verwendeten Algorithmus leicht brechen kann, begannen Kryptografieexperten auf der ganzen Welt zu erforschen, wie ein Post-Quantum-Kryptosystem aussehen könnte.

Prä-Quantum- vs. Quanten- vs. Post-Quantum-Kryptografie

Quantencomputer nutzen die Gesetze der Quantenmechanik, um Informationen in Quantenbits oder Qubits zu verarbeiten. Da jedes Qubit eine Kombination aus 0 und 1 sein kann, kann ein Quantencomputer Variablen exponentiell schneller verarbeiten als ein klassischer Computer.

Bei der Prä-Quantum-Kryptografie wird eine bestimmte Art von Chiffre, ein so genannter Algorithmus, verwendet, um von Menschen lesbare Daten in einen geheimen Code umzuwandeln. Die Herausforderung der Prä-Quantum-Kryptografie besteht darin, Verschlüsselungschiffren so zu gestalten, dass sie leicht zu verstehen, aber schwer zu entschlüsseln sind.

Die Quantenkryptografie beruht auf den physikalischen Eigenschaften von Atomen und verwendet geometrische Chiffren, um von Menschen lesbare Daten in einen unknackbaren Geheimcode zu verwandeln. Die technische Entwicklung bei Quantencomputern ist sehr dynamisch, was eine Herausforderung darstellen kann.

Die Suche nach quantenresistenten Algorithmen

Im Jahr 2016 bauten Forscher des MIT und der Universität Innsbruck einen kleinen Quantencomputer, der den Shor-Algorithmus erfolgreich anwendete und Zahl 15 faktorisiert. Nachdem die Forscher nachgewiesen hatten, dass Shors Quantenalgorithmus die richtigen Faktoren mit einer Sicherheit von über 99 Prozent liefern konnte, wurde klar, dass ein Quantencomputer die weltweit am häufigsten verwendeten kryptografischen Methoden brechen könnte.

Im selben Jahr begann das National Institute of Standards and Technology (NIST) mit der Suche nach Algorithmen, die die Verschlüsselung mit öffentlichen Schlüsseln, Schlüsselkapselungsmechanismen und digitale Signaturen ersetzen könnten. Mathematiker und Programmierer begannen mit einer Vielzahl von Strategien zu experimentieren, um die ganzzahlige Faktorisierung und die diskreten logarithmischen Probleme zu ersetzen, die im Rivest-Shamir-Adleman-Algorithmus (RSA), im Elliptic Curve Digital Signature Algorithm (ECDSA), im Diffie-Hellman-Schlüsselaustausch und im Digital Signature Algorithm verwendet wurden.

Bei Googles Experimenten zur Post-Quantum-Kryptografie wird beispielsweise ein klassischer Elliptischer-Kurven-Algorithmus mit einem Post-Quantum-Algorithmus gekoppelt. Die Idee ist, dass selbst wenn sich die Quantenkryptografie als unbrauchbar erweist, die Hinzufügung eines Elliptische-Kurven-Algorithmus immer noch ein gewisses Maß an Sicherheit bieten wird.

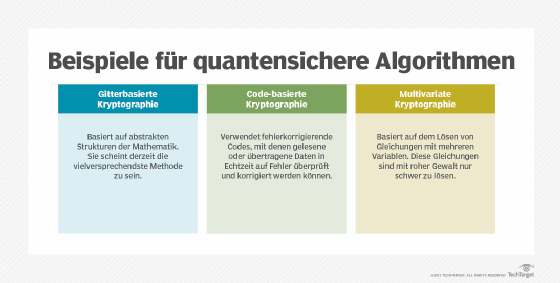

Andere bekannte Strategien für quantenresistente Algorithmen sind die Verwendung von Gitter-, Code-basierten und mehrdimensionalen Verfahren. Zum jetzigen Zeitpunkt scheinen Gitterverfahren am vielversprechendsten zu sein, da es extrem schwierig ist, den kürzesten Vektor eines großen Gitters zu berechnen, wenn der kürzeste Vektor ein Quantenvektor ist und in mehr als einer Dimension existieren kann.

Die Algorithmen, die heute die Verschlüsselung unterstützen, einschließlich der Public-Key-Kryptografie, gelten als sicher für den elektronischen Handel. Das Quantencomputing ist zwar real, aber die Technologie ist teuer, und die Anwendungsfälle haben ihre Wurzeln in der wissenschaftlichen und staatlichen Forschung. Der Wettlauf zwischen Forschern, die versuchen, eine funktionierende Post-Quantum-Verschlüsselung zu finden, und Forschern, die versuchen, RSA und ähnliche Kryptosysteme mit Quantenalgorithmen zu brechen, ist jedoch im Gange.

Viele Experten gehen davon aus, dass die Quantenüberlegenheit in wenigen Jahren erreicht sein könnte und dass dann RSA und ähnliche asymmetrische Algorithmen nicht mehr in der Lage sein werden, sensible Daten zu schützen. Das NIST bemüht sich daher intensiv um die Schaffung eines Standards für die Post-Quanten-Verschlüsselung.

Experten empfehlen, dass Unternehmen die nächsten Jahre nutzen sollten, um einen Referenzindex für Anwendungen zu erstellen, die Verschlüsselung verwenden, und den Überblick über öffentliche Verschlüsselungsbibliotheken und Bibliotheken von Drittanbietern zu behalten, während das NIST damit beschäftigt ist, die Wirksamkeit der vorgeschlagenen Standards für Post-Quantum-Kryptografie zu bewerten. Sobald die Strategien für die PQC-Implementierung ausgereift sind und ein Standard verabschiedet wurde, können Unternehmen den Index nutzen, um einen Plan zu entwickeln, wie sie Anwendungen, die Kryptografie benötigen, ersetzen oder aktualisieren können.

Post-Quantum-Kryptographie vs. Quantum Key Distribution (QKD)

Die Post-Quantum-Kryptografie sollte nicht mit der Quantum Key Distribution verwechselt werden. QKD ermöglicht die gemeinsame Nutzung eines geheimen kryptografischen Schlüssels durch zwei entfernte Parteien in einer Weise, die ein Abfangen des Schlüssels leicht nachweisbar macht.

Die Zukunft der Post-Quantum-Kryptografie

Die Zukunft der Post-Quantum-Kryptografie wird durch die Notwendigkeit bestimmt werden, herkömmliche kryptografische Algorithmen durch quantenresistente Alternativen zu ersetzen, die Quantenbedrohungen standhalten können. Mit dem Fortschritt der Quantenalgorithmen werden weit verbreitete Protokolle wie Transport Layer Security (TLS) und RSA anfällig für Angriffe und erfordern einen Übergang zu PQC-Algorithmen, die Daten sowohl bei der Übertragung als auch im Ruhezustand schützen können. Zu den wichtigsten Forschungsbereichen gehören die Entwicklung neuer Signaturverfahren, Methoden der Schlüsselkryptografie und die darauf basierende Kryptografie, die auf mathematischen Problemen beruhen, von denen man derzeit annimmt, dass sie gegen Quantenangriffe resistent sind.

Normungsgremien wie das NIST und die „International Organization for Standardization“ (ISO) bewerten die vorgeschlagenen Kryptosysteme, um eine wirksame Umsetzung und weltweite Einführung zu gewährleisten. In diesem Bereich wird auch mit verstärkten Investitionen in die Quantenkryptografie gerechnet, auch wenn ihr praktischer Einsatz noch begrenzt ist.

Es wird erwartet, dass Regierungen und Technologieanbieter in den kommenden Jahren zertifizierte Post-Quantum-Kryptografie-Anwendungen einführen und weit verbreitete Sicherheitsprotokolle aktualisieren werden, um dem Wandel Rechnung zu tragen. Da das Quantencomputing immer näher an die praktische Umsetzung heranrückt, wird die Sicherung von Daten gegen künftige Entschlüsselungsversuche für langfristiges Vertrauen und Widerstandsfähigkeit entscheidend sein. Es empfiehlt sich auch, hierzu die Informationen des BSI zu verfolgen.

Wie sich Unternehmen auf die Post-Quantum-Kryptografie vorbereiten können

Unternehmen sollten bereits jetzt damit beginnen, sich auf die Post-Quantum-Kryptografie vorzubereiten, indem sie prüfen, wo in ihren Systemen Public-Key-Kryptografie eingesetzt wird, und Abhängigkeiten identifizieren, die eine Umstellung erfordern. Ein umfassender Migrationsplan muss eine Bestandsaufnahme der kryptografischen Ressourcen und eine Roadmap für den Ersatz gefährdeter Zertifikate, Signaturmethoden und Verschlüsselungsalgorithmen enthalten.

Um das Risiko zu verringern, sollten Unternehmen Ressourcen für die Erforschung neuer Post-Quantum-Kryptografiestandards und die Integration von quantensicheren Designprinzipien in ihre IT-Projekte bereitstellen. Die Festlegung interner Richtlinien für die künftige Implementierung hilft den Teams, auf die dringenden Anforderungen der Post-Quantum-Umstellung vorbereitet zu sein.

Es ist auch wichtig, mit Anbietern und Partnern zusammenzuarbeiten, um Dienste zu evaluieren, die mit den sich entwickelnden Empfehlungen zur Post-Quantum-Kryptografie übereinstimmen. Da die heute verschlüsselten Daten zu einem späteren Zeitpunkt abgefangen und entschlüsselt werden könnten, müssen Unternehmen handeln, bevor Quantenangriffe stattfinden, um sicherzustellen, dass ihre Infrastruktur zukunftssicher ist und auch im Quantenzeitalter eine sichere Kommunikation gewährleisten kann.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat Ende 2024 gemeinsam mit Partnern aus 17 weiteren EU-Mitgliedsstaaten die Industrie, Betreiber kritischer Infrastrukturen und die öffentliche Verwaltung aufgefordert, zur Post-Quanten-Kryptografie überzugehen. So wird empfohlen Anwendungen mit besonders sensiblen Daten so schnell wie möglich, spätestens jedoch bis Ende 2030 entsprechend zu schützen.