NetFlow, sFlow und IPFIX

Was sind NetFlow, sFlow und IPFIX?

Flow-Telemetrie macht Netzwerkverkehr mess- und auswertbar. Das ist ohne vollständige Paketmitschnitte möglich. Die drei gängigsten Verfahren sind NetFlow, sFlow und IPFIX. Sie unterscheiden sich vor allem in drei Punkten:

- Wie die Daten gewonnen werden (Flow-Aggregate vs. Paket-Samples).

- Welche Informationen erfasst werden (Felder/Elemente).

- Wie die Daten exportiert werden (Protokolle/Templating).

Grundprinzip: Exporter, Collector, Analyzer

Alle drei Ansätze folgen einem etablierten Architekturmodell:

- Exporter/Agent: Netzwerkgeräte (Router, Switch, Firewall, vTAP/Agent) erzeugen Telemetrie aus Weiterleitungs-, Session- oder Paketdaten und senden sie per Datagrammen an…

- Collector: Nimmt Datensätze entgegen, speichert, normalisiert und indexiert sie.

- Analyzer: Visualisiert Traffic, erzeugt Alarme/Reports und unterstützt Ad-hoc-Analysen.

Das Ziel ist Sichtbarkeit: Wer kommuniziert mit wem, wann, wie viel – und mit welchen Qualitätsmerkmalen (zum Beispiel Differentiated Services Code Point, DSCP) oder Pfaden.

Was ist NetFlow?

NetFlow wurde von Cisco eingeführt und beschreibt Verbindungen als Flows – also aggregierte Metadaten zu bidirektionalen Kommunikationsbeziehungen. Übliche Felder: Quell-/Ziel-IP, Ports, L3/L4-Protokoll, TCP-Flags, In/Out-Interface, DSCP/ToS, Start-/Endzeit, Bytes/Packets, gegebenenfalls Next Hop, VLAN oder BGP-AS (Autonome-System-Nummer, ASN). Mit Feldern sind die einzelnen Attribute eines Flow-Datensatzes gemeint – also die Daten, nach denen der Exporter Flows bildet und die er an den Collector liefert.

Wesentliche Punkte:

- Versionen: Historisch verbreitet sind v5 (fixes Feldset) und v9 (Template-basiert).

- Erfassung: Flows entstehen aus Forwarding- oder Session-Tabellen; Abschluss durch Inaktivitäts-/Aktivitäts-Timer oder TCP-Flags (FIN/RST).

- Export: Meist per UDP an einen oder mehrere Collector.

- Sampling: Zur Entlastung kann 1:n-Sampling aktiv sein; geringe Flüsse werden dann unter Umständen nicht erfasst.

Stärken:

- Kontextsichere, gut komprimierte Zeitscheiben von Verbindungen.

- Breite Tool-Unterstützung.

Schwächen:

- Keine Payload.

- Genauigkeit leidet bei hohem Sampling.

- Asymmetrisches Routing kann Korrelation erschweren.

Was ist sFlow?

sFlow stammt ursprünglich von der InMon Corporation. Die erste formale Beschreibung ist RFC 3176 (informational). Heute wird sFlow vom Industriekonsortium sFlow.org gepflegt. sFlow setzt primär auf Paket-Sampling sowie periodische Zählerexporte (Interface-, Queue-, CPU-Zähler). Ein sFlow-Agent entnimmt in konfigurierter Rate zufällige Paket-Proben (zum Beispiel 1:1.000) auf vielen OSI-Schichten und sendet diese mit Meta-Informationen an den Collector.

Wesentliche Punkte:

- Sampling-Fokus: Erfasst repräsentative Stichproben einzelner Pakete statt vollständiger Flow-Laufzeiten.

- Skalierbarkeit: Sehr leichtgewichtig, geeignet für Hochgeschwindigkeits-Fabrics und große Clos-Topologien.

- Breite Sicht: Neben L3/L4 lassen sich L2-Ereignisse (MAC/VLAN), Queue-Stati oder Buffer-Drops beobachtbar machen.

Stärken:

- Geringe Ressourcenlast.

- Sehr gut für Echtzeit-Spitzen/Elefantenflüsse

- Layer-übergreifende Perspektive.

Schwächen:

- Keine vollständigen Flows.

- Genauigkeit hängt stark vom Sampling-Faktor ab.

- Forensische Details nur näherungsweise.

Was ist IPFIX?

IPFIX (IP Flow Information Export) ist der IETF-Standard (unteranderem RFC 7011) für Flow-Export und gilt als evolutionärer Nachfolger von NetFlow v9. IPFIX verwendet einen Template-Mechanismus mit standardisierten Information Elements (zum Beispiel sourceIPv4Address, flowStartMilliseconds, postNATSourceIPv4Address). Hersteller können eigene Elemente als Enterprise-IDs ergänzen.

Wesentliche Punkte:

- Standardisierung: Vereinheitlichte Felddefinitionen, herstellerübergreifende Interoperabilität.

- Erweiterbarkeit: Viele optionale Elemente für NAT, MPLS, VLAN, BGP, App-IDs, Tunnel-Kontexte und so weiter.

- Transport: Typisch UDP, je nach Implementierung auch SCTP/TCP möglich.

Stärken:

- Konsistentes Schema über Hersteller hinweg.

- Reichhaltige Felder

- Gute Zukunftssicherheit.

Schwächen:

- Wie NetFlow ohne Payload.

- Komplexität durch vielfältige Elemente und Anbieter-Erweiterungen.

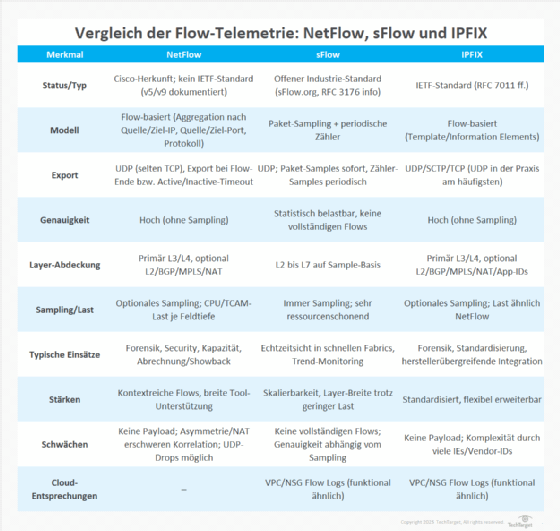

Gemeinsamkeiten und Unterschiede

Die Verfahren lassen sich anhand zentraler Dimensionen vergleichen. Die folgende Einordnung hilft dabei, das jeweils passende Werkzeug auszuwählen und die Erwartungen hinsichtlich Genauigkeit, Aufwand und Erkenntnistiefe richtig zu setzen:

Datenmodell:

- NetFlow/IPFIX: Flow-Aufzeichnungen (Start/Ende, Zähler, Attribute).

- sFlow: Paket-Samples + Zähler; Flows werden höchstens abgeleitet.

Genauigkeit:

- NetFlow/IPFIX ohne Sampling: sehr genau auf Verbindungs-Ebene.

- sFlow: statistisch belastbar für Volumina/Trends, weniger für kleine Kurzzeit-Flüsse.

Ressourcenbedarf auf Geräten:

- sFlow meist geringer.

- NetFlow/IPFIX belasten CPU/TCAM je nach Plattform und Feldumfang.

Standardisierung:

- IPFIX ist standardisiert.

- NetFlow hat eine proprietäre Historie.

- sFlow ist ein offener Standard, aber ein anderes Modell.

Security & Forensik:

- NetFlow/IPFIX liefern konsistente Zeitreihen und Kommunikationsgraphen.

- sFlow erkennt Muster/Spitzen, Detailtiefe begrenzt durch Sampling.

Layer-Abdeckung:

- sFlow kann L2-Ereignisse sehr gut abbilden

- NetFlow/IPFIX konzentrieren sich auf L3/L4 (mit Erweiterungen für L2/BGP/Overlay).

Einsatzszenarien: Was passt wofür?

Je nach Zielsetzung, also Kapazitätsplanung, Troubleshooting, Security oder Abrechnung, spielen die Verfahren ihre Stärken unterschiedlich aus. Die folgenden Beispiele zeigen typische Passungen in der Praxis:

Kapazitäts- und Trendanalyse:

- sFlow für breit skaliertes Fabrics-Monitoring und Top-Talker/Top-Anwendungen in Echtzeit.

- NetFlow/IPFIX für standort- oder anwendungsbezogene Volumen-Trends und präzise Baselines.

Troubleshooting und Performance:

- NetFlow/IPFIX für Pfad- und Session-Sicht (zum Beispiel DSCP, Interface-Wege, NAT-Kontexte).

- sFlow, wenn L2-Anomalien/Queue-Drops im Zugriff liegen sollen.

Security-Monitoring und Forensik:

- NetFlow/IPFIX bevorzugt (Anomalien, Port-Scans, C2-Muster, DDoS-Profile).

- sFlow als Frühindikator für Traffic-Spitzen und grobe Muster. Für Detailforensik ergänzend geeignet.

Abrechnung/Kostentransparenz:

- NetFlow/IPFIX durch stabile Zähler pro Flow häufig passender.

- sFlow möglich, aber statistisch.

In der Praxis kombinieren viele Organisationen beide Verfahren. Sie setzen IPFIX/NetFlow an WAN-Edges, im Data-Center-Kern und an Internetübergängen ein, während sie sFlow auf Hochgeschwindigkeits-Leaf/Spine-Links für eine skalierbare Breitsicht nutzen.

Auswahlkriterien

Für die Entscheidung, welches Verfahren an welcher Stelle zum Einsatz kommt, helfen die folgenden Kriterien. Sie schaffen Klarheit über Ziele, Machbarkeit und Kostenrahmen:

- Ziel: Stehen Security-Forensik und eine präzise Session-Historie im Vordergrund, ist IPFIX/NetFlow die geeignetere Wahl; wird hingegen eine breite und kostengünstige Sicht auf Fabrics benötigt, empfiehlt sich sFlow.

- Gerätefähigkeiten: Prüfen Sie die Gerätefähigkeiten, also welche Telemetrie die vorhandenen Plattformen bei der gewünschten Last und Feldtiefe stabil unterstützen.

- Datenbedarf: Wenn Felder wie NAT, VLAN, BGP-AS oder Applikations-IDs erforderlich sind, spricht dies häufig für IPFIX beziehungsweise NetFlow v9.

- Skalierung/Kosten: Berücksichtigen Sie Skalierung und Kosten, indem Sie Collector-Kapazität, Speicher und Aufbewahrungsfristen sowie die für den Export verfügbare Netzbandbreite einplanen.

- Compliance/Datenschutz: Beachten Sie Compliance und Datenschutz, indem Sie Aufbewahrungsfristen, Rollenrechte und Pseudonymisierung festlegen und deren Umsetzung regelmäßig prüfen.

Implementierung und Betrieb: Best Practices

Damit Telemetrie zuverlässig Erkenntnisse liefert, kommt es auf sauberes Design und Betrieb an. Die folgenden Maßnahmen haben sich in unterschiedlichen Umgebungen bewährt:

- Exportpunkte gezielt auswählen: Platzieren Sie den Flow-Export an den Internet-Edges, im Data-Center-Kern, auf WAN-Uplinks sowie entlang kritischer Ost-West-Pfadsegmente, um asymmetrisches Routing zu minimieren.

- Felder bewusst definieren: Exportieren Sie nur die tatsächlich benötigten Elemente (zum Beispiel DSCP, VLAN, BGP-AS, NAT) und dokumentieren Sie Templates beziehungsweise Information Elements nachvollziehbar und versioniert.

- Sampling differenzieren: Erfassen Sie sicherheitskritische Segmente nach Möglichkeit ohne Sampling oder mit sehr niedrigen Faktoren. Auf Hochlast-Links setzen Sie moderates Sampling (sFlow oder NetFlow/IPFIX-Sampling) ein und berücksichtigen den Faktor konsequent in allen Auswertungen.

- Collector-Sizing und Retention: Rohdaten sollten typischerweise 30 bis 90 Tage vorgehalten werden, ältere Daten werden aggregiert. Nutzen Sie eine geeignete Index-Strategie und Kompression, um Performance und Speicherkosten zu steuern.

- Zeitbasis und Integrität sicherstellen: Betreiben Sie alle Exporter strikt unter NTP-Synchronisation. Testen Sie die Export-Puffer, die QoS und bei Bedarf auch die Transportschichten auf latenz- oder verlustempfindlichen Strecken.

- Normalisierung und Enrichment: Vereinheitlichen Sie herstellerübergreifende Felder und erweitern Sie die Daten um DNS-Informationen, Geodaten, CMDB-Attribute, Tags und Benutzerkontext.

- Dashboards und AlarmeeEtablieren: Arbeiten Sie mit Top-N-Ansichten, Baselines, definierten Schwellenwerten und Anomalie-Modellen je Standort und Anwendung. Integrieren Sie außerdem Alarme in SIEM und Ticketing.

- Cloud einbinden: Nehmen Sie VPC- bzw. NSG-Flow-Logs in die Pipeline auf und korrelieren Sie diese mit On-Premises-Flows, da sie semantisch eng an IPFIX/NetFlow angelehnt sind.

- Datenschutz umsetzen: Legen Sie Zweckbindung, Rollen- und Zugriffsrechte, Pseudonymisierung sowie klare Löschfristen fest und überprüfen Sie deren Einhaltung regelmäßig.

Fazit

NetFlow, sFlow und IPFIX adressieren dasselbe Ziel – Transparenz über Netzwerkverkehr –, aber mit unterschiedlichen Mitteln. NetFlow/IPFIX liefern kontextreiche Flow-Zeitreihen für präzises Monitoring, Kapazitätsplanung und Security-Forensik. sFlow skaliert extrem gut über schnelle Fabrics und bietet eine breite, ressourcenschonende Sicht durch Paket-Sampling und Zähler. In vielen Umgebungen führt eine hybride Strategie zum besten Kosten-Nutzen-Verhältnis: IPFIX/NetFlow dort, wo Detailtiefe entscheidend ist, sFlow dort, wo skaliertes Echtzeit-Monitoring zählt. Entscheidend sind klare Ziele, passende Exportpunkte, wohldefinierte Felder und sauberer Betrieb der Collecting-Plattform.