Abdul - stock.adobe.com

Wie man nicht verwaltete Geräten im Unternehmen handhabt

Ungemanagte Geräte bergen viele Risiken, aber wie haben sie dann Zugriff auf das Netzwerk erhalten? Die IT-Abteilung sollte herausfinden, wie das passierte und was nun zu tun ist.

Das Erkennen und Behandeln nicht verwalteter Geräte im Netzwerk eines Unternehmens ist sowohl für die allgemeine Sicherheitslage als auch für die Einhaltung von Vorschriften von Bedeutung.

Nicht verwaltete Geräte bergen zahlreiche Gefahren, von der Einschleusung von Malware bis hin zu Datenlecks. Glücklicherweise gibt es Möglichkeiten, nicht gemeldete Geräte im Netzwerk zu finden und zu registrieren.

Was genau sind nicht verwaltete Geräte und wie kommt es dazu?

Anfangs wurden fast alle Geräte in einem Microsoft-Netzwerk verwaltet. Windows-PCs waren fast immer in eine Domäne eingebunden und die Domänencontroller übertrugen die Einstellungen der Gruppenrichtlinien auf die PCs. So wurde sichergestellt, dass die PCs den Sicherheitsanforderungen des Unternehmens entsprachen.

Im Laufe der Zeit wurden Nicht-Windows-Geräte in Unternehmensnetzwerken immer häufiger. Diese Geräte konnten nicht in eine Domäne integriert werden, was die Unternehmen dazu veranlasste, MDM- (Mobile Device Management) oder UEM-Systeme (Unified Endpoint Management) einzuführen. Wenn ein Gerät sich mit einem dieser Systeme verbindet, durchläuft es einen Registrierungsprozess, der sicherstellt, dass es grundlegenden Statusprüfungen und verschiedenen Einstellungen für Sicherheitsrichtlinien unterzogen wird. Ein nicht verwaltetes Gerät ist ein Gerät, das nicht in einer MDM-, UEM- oder AD-Domäne (Active Directory) registriert ist. Solche Geräte müssen sich ausschließlich auf ihre eigenen internen Sicherheitseinstellungen verlassen, die angemessen sein können oder auch nicht.

Es gibt verschiedene Möglichkeiten, wie ein nicht verwaltetes Gerät mit Ihrem Netzwerk verbunden sein kann. Am einfachsten kann ein nicht verwaltetes Gerät über Ihr eigenes WLAN-Netzwerk mit dem Unternehmensnetzwerk verbunden werden.

Während der Pandemie, als fast jeder von zu Hause aus arbeitete, richteten Organisationen häufig VPNs mit angrenzenden NAC-Diensten (Network Access Control) ein. NAC-Software wird häufig in BYOD-Umgebungen eingesetzt und ist so konzipiert, dass sie verschiedene Richtlinien durchsetzt und den Status von BYOD-Geräten überprüft. Wenn sich beispielsweise ein Benutzer mit einem Windows-Notebook in ein VPN einwählt, könnte eine NAC-Software überprüfen, ob die Windows-Firewall auf dem Gerät aktiviert ist. Außerdem könnte es kontrollieren, ob alle wichtigen Sicherheitspatches von Microsoft auf dem Gerät installiert sind.

So hilfreich NAC-Software auch sein mag, sie ist nur dann effektiv, wenn alle BYOD-Geräte überprüft werden. Einige Organisationen verwenden NAC, um Geräte, die über ein VPN verbunden sind, aggressiv zu scannen, vernachlässigen dabei aber ihre lokalen WLAN-Netzwerke. Daher kann ein Benutzer, der ein privates Gerät mit dem WLAN der Organisation verbindet, das Gerät verwenden, ohne es im UEM der Organisation registrieren zu müssen.

Während WLANs, die nicht mit einem NAC verbunden sind, dazu führen können, dass nicht verwaltete Geräte im Netzwerk sind, gibt es auch andere Möglichkeiten, wie solche Endgeräte vorhanden sein können. Beispielsweise kann eine Organisation von Lieferanten, Partnern und anderen verlangen, ein Gast-WLAN zu verwenden, anstatt sich mit dem WLAN zu verbinden, das mit dem Produktionsnetzwerk verbunden ist. Wenn das WLAN-Gastnetzwerk jedoch schlecht isoliert ist, können einige der nicht verwalteten Geräte, die eigentlich vom Gastnetzwerk getrennt sein sollten, auf Ressourcen im Produktionsnetzwerk des Unternehmens zugreifen.

Wenn sich nicht verwaltete Geräte über eine der oben beschriebenen Methoden mit einem Netzwerk verbinden, ist dies in der Regel nicht die Schuld des Endbenutzers. Aufgrund von Fehlern in der Netzwerkinfrastruktur kann ein Benutzer leicht mit einem nicht verwalteten Gerät auf Netzwerkressourcen zugreifen. Obwohl solche Netzwerke möglicherweise von Cyberkriminellen ausgenutzt werden können, haben Endnutzer, die sich auf diese Weise verbinden, in der Regel keine bösen Absichten. Allerdings kann auch das Gegenteil der Fall sein. Nicht verwaltete Geräte können in einem Netzwerk auftauchen, wenn jemand absichtlich Maßnahmen ergreift, um die Sicherheit des Unternehmens zu untergraben.

Beispielsweise könnte ein Benutzer ein nicht autorisiertes Gerät an eine Netzwerkbuchse in den Räumlichkeiten des Unternehmens anschließen. Trotz der in den letzten Jahren eingeführten Zero-Trust-Initiativen werden Geräte, die an das drahtgebundene Netzwerk eines Unternehmens angeschlossen sind, oft weniger streng kontrolliert als drahtlose Geräte. So können Nutzer beispielsweise ihre eigenen, nicht autorisierten WLAN-Router anschließen oder sogar eigene VPNs einrichten, um lästige Sicherheitsmaßnahmen zu umgehen.

Eine weitere Möglichkeit, nicht verwaltete Geräte mit einem Netzwerk zu verbinden, besteht darin, solche anzuschließen, die nicht auf herkömmliche Weise registriert werden können. Wenn beispielsweise ein Benutzer oder sogar die IT-Abteilung ein IoT-Gerät anschließt, kann dieses nicht im UEM des Unternehmens registriert werden. IoT-Geräte sind oft nicht in der Lage, am Registrierungsprozess teilzunehmen. Solche Geräte können eine erhebliche Bedrohung für die Cybersicherheit der Organisation darstellen und sind ein beliebter Einstiegspunkt für Angreifer in das Netzwerk.

Warum sind nicht verwaltete Geräte gefährlich?

Unmanaged Geräte sind unter Sicherheits- und Compliance-Gesichtspunkten äußerst problematisch, da nicht garantiert werden kann, dass sie so konfiguriert wurden, um den Sicherheitsanforderungen des Unternehmens zu entsprechen. Da diese Geräte nicht denselben Statusprüfungen unterzogen werden wie verwaltete Geräte, können sie mit Malware infiziert sein oder andere Sicherheitslücken aufweisen, die das Unternehmen gefährden können.

Da diese Geräte nicht in der UEM-, MDM- oder AD-Umgebung der Organisation registriert sind, werden sie auch nicht in der zentralisierten Berichterstattung berücksichtigt, die die Organisation im Rahmen ihrer Compliance-Initiativen durchführt.

So finden und adressieren Sie alle nicht verwalteten Geräte

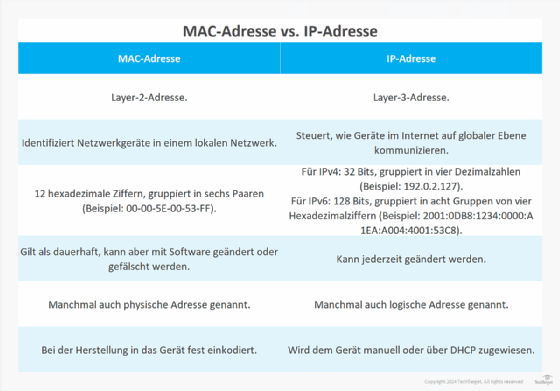

Es gibt verschiedene Möglichkeiten, nicht verwaltete Geräte in Ihrem Netzwerk zu erkennen und damit umzugehen. Eine dieser Techniken ist die Verwendung von MAC-Adressfiltern (Media Access Control Address). Jedes Netzwerkgerät verfügt über eine eindeutige MAC-Adresse. Es gibt Tools, die eine Datenbank mit allen bekannten Geräten im Netzwerk und den zugehörigen MAC-Adressen führen. Jedes Gerät mit einer MAC-Adresse, die nicht in der Datenbank gefunden wird, ist per Definition ein unbekanntes und nicht verwaltetes Gerät.

Administratoren können verschiedene Tools verwenden, um MAC-Adressen zu filtern. Sie haben außerdem die Möglichkeit, ein PowerShell-Skript zu nutzen, um Geräte in einem bestimmten Netzwerk zu verfolgen.

Es gibt auch mehrere gute Netzwerkinventarisierungs-Tools, mit denen Geräte in einem Netzwerk identifiziert werden können. Während auch diese Tools in der Regel MAC-Adressen zur Geräteidentifikation verwenden, sind sie meistens etwas einfacher zu bedienen als Netzwerk-Monitoring-Software.

Einige Organisationen verwenden KI-basierte Analysen des Benutzer- und Geräteverhaltens, um nicht verwaltete Geräte zu identifizieren. Die Grundidee hinter diesem Ansatz ist, dass sich verwaltete Geräte alle auf eine bestimmte Art und Weise verhalten, und nicht verwaltete Geräte in Bezug auf ihr Verhalten im Netzwerk von der Norm abweichen. KI-basierte Analysewerkzeuge können diese Anomalien erkennen und möglicherweise nicht verwaltete Geräte aufspüren.

Das Problem nicht verwalteter Geräte im Netzwerk lässt sich am besten dadurch lösen, dass sichergestellt wird, dass kein Gerät – mit der möglichen Ausnahme von Geräten im Gastnetzwerk – eine Verbindung zum Unternehmensnetzwerk herstellen kann, ohne sich zuvor mit einem NAC-System zu verbinden. Dies kann jedoch erhebliche Änderungen an der Netzwerkarchitektur erfordern und zu höheren Lizenzkosten für NAC-Software führen. Darüber hinaus muss die IT-Abteilung das NAC-System in die Managementplattform integrieren.

Idealerweise sollte das Netzwerk so gestaltet sein, dass WLAN-, Kabel- und VPN-Verbindungen alle über das NAC-System laufen. Auf diese Weise werden alle Geräte, unabhängig von ihrem Typ, registriert, bevor sie am Netzwerk teilnehmen können.