Production Perig - stock.adobe.c

So verbessern sie die Storage-Sicherheit in Microsoft Azure

Die Schritt-für-Schritt-Anleitung beschreibt, wie Sie begrenzten Zugriff auf Microsoft Azure-Speicher gewähren. Dies hilft, Storage vor internen und externen Bedrohungen zu schützen.

Der Zugriff mit den geringsten Rechten ist ein bewährtes Prinzip, das Administratoren für die Sicherheit von Microsoft Azure Storage anwenden sollten.

Benutzer sollten nur Zugriff auf das haben, was sie für ihre Arbeit benötigen. Diese zuverlässige Methode für die Azure-Speichersicherheit trägt dazu bei, den Aktionsradius eines Ransomware-Angriffs zu begrenzen. Ransomware arbeitet im Rahmen der Berechtigungen eines Benutzers und kann nichts angreifen, auf das ein Benutzer keinen Zugriff hat.

Das gleiche Grundkonzept gilt auch für die rollenbasierte Zugriffskontrolle (RBAC). Microsoft Azure bietet Identitäts- und Zugriffsverwaltungsrollen (IAM), die Administratoren Benutzern, Gruppen und Dienstverantwortlichen zuweisen können. Weisen Sie immer die restriktivste Rolle zu, die es den Benutzern noch ermöglicht, ihre Aufgaben zu erledigen.

Schritt für Schritt: Festlegen des Zugriffs

Um den Zugriff auf ein Azure-Speicherkonto zu gewähren, öffnen Sie Ihr Speicherkonto und klicken Sie dann auf den Reiter Access Control (Zugriffskontrolle, IAM), wie hier in Abbildung 1 gezeigt.

Um Zugriff auf Speicherressourcen zu gewähren, klicken Sie auf die Schaltfläche Add role assignment (Rollenzuweisung hinzufügen). Dies führt Sie zum Bildschirm Add role assignment (Rollenzuweisung hinzufügen), wo Sie eine IAM-Rolle auswählen können, die Sie zuweisen möchten. Die Rolle Owner (Besitzer) bietet zum Beispiel vollen Zugriff auf die Ressource, während die Rolle Reader (Leser) nur Lesezugriff erlaubt.

Sobald Sie eine Rolle ausgewählt haben, klicken Sie auf Next (Weiter). Sie gelangen zu einem Bildschirm, der Sie auffordert, die Benutzer, Gruppen oder Serviceverantwortliche auszuwählen, denen Sie die Rolle zuweisen möchten.

Klicken Sie erneut auf Next (Weiter), und Sie erhalten einen Bildschirm, der Ihnen die Möglichkeit gibt, die Einstellungen zu überprüfen. Wenn alles gut aussieht, klicken Sie auf die Schaltfläche Review + Assign (Überprüfen + Zuweisen), um die Rollenzuweisung vorzunehmen.

Genauso wie es möglich ist, einem Speicherkonto Berechtigungen zu erteilen, können Sie die gleiche Technik verwenden, um den Zugriff auf Azure Blob Storage zu gewähren. Öffnen Sie dazu den Container, den Sie konfigurieren möchten, und klicken Sie dann auf die Registerkarte Access control (Zugriffskontrolle, IAM). Der resultierende Konfigurationsbildschirm ist identisch mit dem in der vorherigen Abbildung gezeigten.

Diese Methode dient dazu, Benutzern innerhalb Ihrer Organisation Berechtigungen zu erteilen. Der Inhalt eines Containers kann jedoch auch für die Öffentlichkeit zugänglich sein. Auch wenn der öffentliche Zugriff seine Berechtigung hat, möchten Sie wahrscheinlich nicht, dass die ganze Welt auf alle Ihre Blobs zugreifen kann. Überprüfen Sie daher den Zugriff auf einen Container, um sicherzustellen, dass er auf die von Ihnen gewünschte Stufe eingestellt ist.

Klicken Sie dazu auf den Container und dann auf die Schaltfläche Change access level (Zugriffsstufe ändern). Wie Sie in der Abbildung 2 sehen, können Sie anonymen Lesezugriff entweder auf Blobs oder sowohl auf Blobs als auch auf Container gewähren. Es gibt auch die Option Private, die den anonymen Zugriff gänzlich verhindert.

Umgehen Sie ein großes Zugriffsproblem

Eine der größten Herausforderungen für die Azure-Speichersicherheit sind Benutzer, die keinen Zugriff auf den Schlüssel Ihres Speicherkontos haben sollten, aber mehr als nur einen einfachen Zugriff auf Ihr Speicherkonto benötigen, entweder dauerhaft oder vorübergehend.

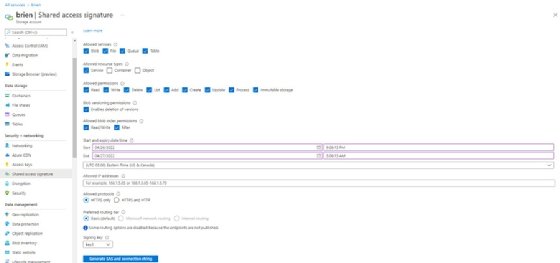

Lösen Sie dieses Problem, indem Sie eine gemeinsame Zugriffssignatur (Shared Access Signature, SAS) erstellen. Öffnen Sie Ihr Speicherkonto im Azure-Portal und wählen Sie dann den Reiter Shared Access Signature (Gemeinsame Zugriffssignatur). Wie Sie auf dem Screenshot sehen können, ermöglichen Ihnen die Optionen auf dieser Registerkarte die Auswahl der Dienste und Ressourcen, auf die Benutzer zugreifen können, sowie die Berechtigungen für diese Ressourcen. Darüber hinaus können Sie eine Start- und Endzeit für die SAS angeben, wodurch es möglich wird, den Zugriff auf Speicherressourcen zeitlich begrenzt zu gewähren.

Wenn Sie fertig sind, klicken Sie auf die Schaltfläche SAS and connection string (SAS und Verbindungsstrang) generieren. Dies veranlasst Azure, eine Reihe von URLs zu generieren, die den verschiedenen von Ihnen ausgewählten Diensten entsprechen. Außerdem werden ein SAS-Token und ein Verbindungsstrang generiert. Jeder, der über diese URLs auf die Speicherressourcen zugreift, ist an die von Ihnen festgelegten Einschränkungen gebunden.