Sergey Nivens - Fotolia

Microsoft Entra ID: Konten für den Notfallzugriff einrichten

Ein Notzugangskonto in der IAM-Plattform von Microsoft vermeidet Unterbrechungen im Krisenfall. Befolgen Sie diese Best Practices, um die Anmeldeinformationen sicher zu verwahren.

Es gibt keine Garantien im Leben, aber ein Konto für den Notfallzugriff (Break Glass Account) ist für die IT-Abteilung die beste Möglichkeit, im Krisenfall den Zugang zu wichtigen Systemen aufrechtzuerhalten.

Viele Unternehmen verlassen sich beim Identity and Access Management auf Microsoft Entra ID, ehemals Azure Active Directory. Aber was passiert, wenn es ein Problem mit der Multifaktor-Authentifizierung gibt oder das primäre Gerät, das mit dem Konto eines Administrators verbunden ist, gestohlen wird? Das sind keine hypothetischen Situationen, sondern reale Herausforderungen für Unternehmen. Wenn ein schneller Zugriff lebenswichtig ist, können sich Unternehmen keine Unterbrechung durch eine Aussperrung leisten. Hier kommt das Konzept des Konto für den Notfallzugriff (Emergency Access Account, EAA) ins Spiel, das auch als Break-Glass-Konto bezeichnet wird. Diese Konten fungieren als Sicherheitsnetz, das vertrauenswürdigen Mitarbeitern den Zugriff auf wichtige Systeme trotz widriger Umstände ermöglicht. Unternehmen, die Microsoft Entra ID verwenden, sollten sich auf das Schlimmste vorbereiten und lernen, wie man EAAs erstellt und verwendet und dabei Best Practices anwendet.

Was ist ein Break-Glass-Konto?

Ein Break-Glass-Konto ist ein Notfallkonto mit hohen Rechten in Microsoft Entra ID. Es stellt den Zugriff auf Ressourcen sicher, wenn Probleme mit der Verfügbarkeit auftreten. Angesichts seiner Macht und seines Zwecks muss dieses Konto durch strenge Sicherheitsrichtlinien und -protokolle stark geschützt werden.

Unabhängig von Größe und Branche kann jede Organisation mit unerwarteten Situationen konfrontiert werden, die den regulären Zugang gefährden. Hier sind einige Szenarien, in denen ein Break-Glass-Konto unverzichtbar wird:

- Kontosperrungen: Das Break-Glass-Konto kann den Zugriff wiederherstellen, wenn das Konto eines Administrators aufgrund falscher Passwortversuche oder falsch konfigurierter Richtlinien versehentlich gesperrt wird.

- Probleme mit der Multifaktor-Authentifizierung: Was passiert, wenn der MFA-Mechanismus versagt oder es zu einer Verzögerung bei den Authentifizierungscodes kommt? Wenn ein Administrator eine MFA-Anfrage nicht akzeptieren oder validieren kann, bietet ein Break-Glass-Konto, das ohne MFA konfiguriert ist, einen alternativen Zugriffspfad.

- Risiko der Abhängigkeit von einzelnen Geräten: Administratoren können ihre Microsoft-Entra-ID-Konten an bestimmte Geräte gebunden haben. Wenn dieses Gerät verloren geht, gestohlen wird oder eine Fehlfunktion aufweist, kann ein EAA diese Art der Sperrung aufheben.

Das Break-Glass-Konto dient nicht nur als Backup-Zugriffsmechanismus, sondern erfüllt auch die folgenden Aufgaben:

- Sicherstellung der Business Continuity: Bei technischen Problemen oder Sicherheitsverletzungen können Unternehmen ihren Betrieb aufrechterhalten und so Ausfallzeiten und potenzielle Umsatzeinbußen minimieren.

- Verstärkung von Sicherheitsprotokollen: Ein Notfall-Backup ermöglicht es IT-Teams, robuste Sicherheitsmaßnahmen zu implementieren, ohne sich um eine Aussperrung sorgen zu müssen.

- erleichtert eine schnelle Reaktion: Im Falle eines Cyberangriffs können Unternehmen schnell reagieren und so Risiken und Schäden minimieren.

Break-Glass-Konten sind nur für Notfälle gedacht, nicht für Routineaufgaben. Es ist wichtig, die Aktivitäten des Kontos durch regelmäßige Überwachung und Audits genau zu kontrollieren, um unbefugte Nutzung oder Sicherheitsverletzungen zu verhindern.

Voraussetzungen für ein EAA in Entra ID

Für die Einrichtung eines EAAs in Entra ID gibt es mehrere Voraussetzungen. Der Kern der meisten Entra-ID-Funktionalitäten liegt in der Lizenzierung. Zwei der primären Lizenzen, die erweiterten Identitätsschutz bieten, sind die folgenden:

- Die Microsoft-Entra-ID-P1-Lizenz bietet erweiterte Identitätsoptionen und Funktionen zum Erstellen und Anpassen von Richtlinien. Sie umfasst die Änderung von Richtlinien für den bedingten Zugriff, was für die Einrichtung und Verwaltung von EAAs unerlässlich ist.

- Die Microsoft-Entra-ID-P2-Lizenz bietet zusätzlichen Identitätsschutz und Governance-Funktionen. Sie ist zwar nicht unbedingt für EAAs erforderlich, bietet Unternehmen jedoch noch mehr Flexibilität und Sicherheitsoptionen.

Es wird empfohlen, mindestens eine Microsoft-Entra-ID-P1-Lizenz zu erwerben, um eine EAA vollständig nutzen zu können.

Es ist auch wichtig, die Aktivitäten der EAA zu überwachen, um ihre Integrität zu gewährleisten und unautorisierte oder ungewöhnliche Nutzungsmuster zu erkennen. Azure Monitor ist ein Dienst, der verwendet werden kann, um Telemetriedaten von Ihren Azure-Ressourcen zu sammeln, zu analysieren und darauf zu reagieren.

Bevor Sie einen EAA erstellen, sollten Sie Folgendes festlegen:

1. Identifizieren Sie potenzielle Verwaltungsbenutzer. Wer wird Zugriff auf die EAA haben? Wählen Sie vertrauenswürdige Personen aus, da es sich bei diesen Konten um hochrangige Personen handelt.

2. Bestimmen Sie Notfallszenarien. Definieren Sie klar, was ein Notfall ist, um das Konto auf eine angemessene Nutzung zu beschränken.

3. Planen Sie Überprüfungen. Legen Sie einen Zeitplan für regelmäßige Überprüfungen der Nutzung des Kontos fest, um nicht dringende Zugriff schnell zu erkennen und zu untersuchen.

So richten Sie einen EAA in Entra ID ein

Sie erstellen eine EAA auf die gleiche Weise wie ein reguläres Cloud-only-Konto in Microsoft 365, Microsoft Entra ID oder Microsoft Entra. Konten für den Notfallzugriff sind reguläre Benutzerkonten mit spezifischen Konfigurationen und Berichtigungen. Um einen EAA zu erstellen, gehen Sie zum Microsoft Entra Admin Center unter entra.microsoft.com und wählen Sie Neuen Benutzer erstellen (Create a new user).

Geben Sie dann dem Konto einen Benutzernamen, einen Namen, und ein langes, komplexes Passwort für das Konto.

EAAs müssen reine Cloud-Konten sein, keine Domänenkonten. Das gleiche Konzept kann jedoch auch für lokale Anwendungen und Dienste verwendet werden. Sie sollten zwei EAAs erstellen und eine für die Verwendung von MFA und eine für die Nichtverwendung von MFA zuweisen.

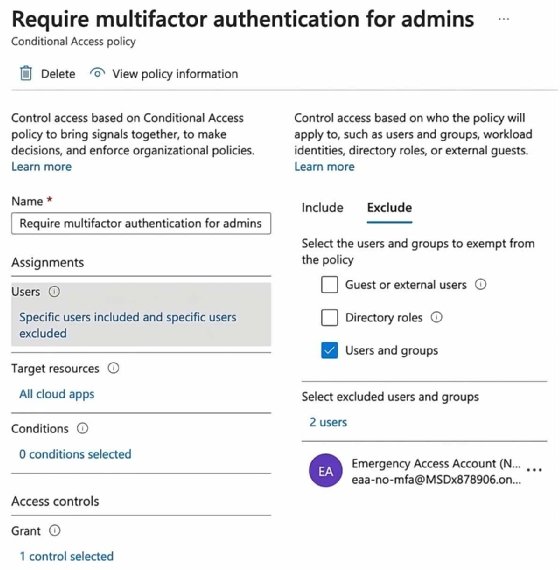

Je nach Konto müssen Sie Sicherheits- und Identitätsschutzmaßnahmen ein- oder ausschließen. Beispielsweise müssen Sie die EAA ohne MFA von jeder spezifischen Konfiguration für Azure MFA, MFA von Drittanbietern oder bedingten Zugriffsrichtlinien, die MFA erzwingen, ausschließen.

Stellen Sie sicher, dass Sie die EAA mit den folgenden Parametern einrichten:

1. Unabhängigkeit von einzelnen Nutzern: Die Konten sollten nicht an einen bestimmten Mitarbeiter oder dessen Geräte, wie zum Beispiel Mobiltelefone oder Hardware-Tokens, gebunden sein. Speichern Sie registrierte Geräte an einem sicheren Ort mit mehreren Kommunikationskanälen zu Microsoft Entra ID.

2. starke und eindeutige Identifizierung: Verwenden Sie robuste Authentifizierungsmethoden für diese Konten, die sich von anderen Administratorkonten unterscheiden. Wenn zum Beispiel ein primäres Administratorkonto die Microsoft Authenticator App verwendet, dann verwenden Sie einen FIDO2-Sicherheitsschlüssel für Notfallkonten. Vermeiden Sie externe Abhängigkeiten im Authentifizierungsprozess.

3. nicht ablaufende Berechtigungsnachweise: Das Gerät oder der Berechtigungsnachweis für das Konto sollte nicht ablaufen und von automatischen Bereinigungen aufgrund von Inaktivität ausgenommen sein.

4. permanente Rollenzuweisung: Weisen Sie in Microsoft Entra ID Privileged Identity Management die Rolle des globalen Administrators für Notfallzugriffskonten als dauerhaft und nicht nur als berechtigt.

Wie man die Sicherheit für EAAs erhöht

Konten für den Notfallzugriff sind von unschätzbarem Wert, wenn es darum geht, den kontinuierlichen Zugriff auf wichtige Ressourcen aufrechtzuerhalten, und ihre hohe Privilegierung macht sie zu einer kritischen letzten Verteidigungslinie. Wie können Sie die Sicherheitsebenen um diese wichtigen Konten verstärken?

Als Hauptschlüssel zu den wichtigsten digitalen Ressourcen eines Unternehmens ist ein Break-Glass-Konto für böswillige Akteure sehr verlockend, weshalb Schwachstellen minimiert werden müssen. Dieser verbesserte Schutz schränkt die Anfälligkeit für Hacker ein und verringert die Wahrscheinlichkeit der Entdeckung und des Zugriffs auf das Konto. Eine robuste Verteidigung schützt EAAs auch vor versehentlichem oder absichtlichem Missbrauch durch interne Benutzer und hilft Unternehmen, die strengen Sicherheitsstandards einzuhalten, die in vielen Branchen vorgeschrieben sind.

Um die Sicherheit von Notfallkonten zu erhöhen, sollten Sie das Passwort aufteilen. Erstellen Sie ein robustes und kompliziertes Passwort und teilen Sie es in zwei 10-Zeichen-Abschnitte auf, so dass ein 20-Zeichen-Passwort entsteht. Jedes Segment ist für eine Person bestimmt, um das Risiko einer vollständigen Kompromittierung zu verringern, wenn ein Teil bei einem Einbruch aufgedeckt wird. Diese Praxis fördert auch die Zusammenarbeit im Team beim Zugriff auf das Notfallzugriffskonto. Das Team kann die Sicherheit weiter verbessern, indem es Passwortabschnitte in verschiedenen physischen Tresoren, verschlüsselten digitalen Repositories mit MFA, Bankschließfächern für erhöhte Sicherheit und manipulationssicheren Umschlägen platziert, um unbefugte Zugriffsversuche leicht erkennbar zu machen.

Wie man Notfallkonten testet und verifiziert

Es ist wichtig, ein EAA zu haben, aber es ist auch von entscheidender Bedeutung, das Personal regelmäßig darin zu schulen, wie man auf diese Konten zugreift, sie nutzt und validiert.

Administratoren und Support-Mitarbeiter müssen mit den folgenden Verfahren vertraut sein:

- Informieren Sie das Sicherheitsüberwachungspersonal über laufende Aktivitäten zur Überprüfung des EAAs.

- Frischen Sie die Dokumentation über den Notfallprozess auf, um sich auf dem neuesten Stand zu halten.

- Schulen Sie Administratoren und das Sicherheitspersonal in den Notfallverfahren.

- Aktualisieren und validieren Sie die Anmeldedaten für Notfallzugriffskonten, insbesondere Passwörter.

- Vergewissern Sie sich, dass die Benutzer keine MFA- oder Self-Service-Passwortrücksetzungen mit persönlichen Geräten oder Daten verknüpft haben.

- Stellen Sie sicher, dass alle notwendigen Administratoren Zugang zu einem Gerät haben, das für MFA verwendet wird. Das Gerät sollte über mindestens zwei verschiedene Netzwerkkommunikationspfade verfügen, zum Beispiel über das drahtlose Netzwerk einer Einrichtung und das Netzwerk eines Mobilfunkanbieters.

Auf einen Notfall zu warten, um die Robustheit der Sicherheitsmaßnahmen rund um die EAAs zu testen, ist nicht nur unpraktisch, sondern auch nicht ideal. Ein proaktiver Ansatz ist notwendig, um sicherzustellen, dass der Zugang nahtlos und sicher ist. Ein Test zeigt Bereiche auf, die verbessert werden müssen, und macht das Team mit dem Verfahren vertraut, um die Wahrscheinlichkeit menschlicher Fehler in einer Stresssituation zu verringern. Um die Bereitschaft der EAAs aufrechtzuerhalten, sollte das Verwaltungsteam in regelmäßigen Abständen, idealerweise vierteljährlich, und nach größeren System- oder Richtlinienänderungen Tests durchführen.