wachiwit - stock.adobe.com

Das sollten Admins über Windows-Ereignisprotokolle wissen

Protokolle liefern Administratoren wichtige Einblicke in den Zustand der Mitarbeiter-Desktops. Wir zeigen, wie Sie mit manueller und automatischer Überwachung das Meiste rausholen.

Wie alle modernen Betriebssysteme erheben Windows-Systeme hinter den Kulissen eine Reihe von Ereignisdaten in Protokollen. Sie sind wertvolle Informationen für Administratoren und andere IT-Mitarbeiter

In den Protokollen finden Sie Daten zu Systemprozessen, Fehlern, Sicherheitsereignissen oder anderen Aktionen. Anhand der verfügbaren Protokolldaten ermitteln Desktop-Administratoren die Ursache von Fehlern oder suchen Informationen zu einem Sicherheitsvorfall.

Windows-Ereignisprotokolldaten können manchmal auch beim Beheben von Leistungsproblemen nützlich sein. Weitere Informationen in Echtzeit finden Sie jedoch im Windows-Leistungsmonitor. Angesichts der vielen möglichen Anwendungsfälle und Vorteile sollten Sie sich mit Protokollen und ihrer Funktionsweise vertraut machen.

Was sind die Kategorien für Windows-Ereignisprotokolle?

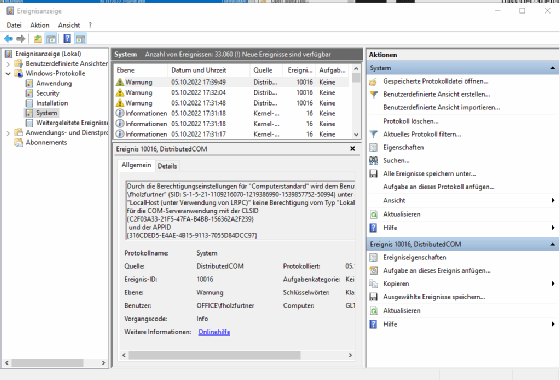

Ereignisprotokolle gibt es seit Jahrzehnten sowohl in Desktop- als auch in Server-Betriebssystemen. Administratoren greifen auf die Windows-Ereignisprotokolle zu, indem sie in der Eingabeaufforderung den Befehl Eventvwr eingeben. Daraufhin öffnet Windows die Ereignisanzeige, das systemeigene Tool für den Zugriff auf Protokolldaten.

Windows organisiert seine Protokolldaten in einer Reihe von Protokollen, die sich im Ordner Windows-Protokolle der Ereignisanzeige befinden. Jedes Protokoll bezieht sich auf eine bestimmte Kategorie von Betriebssystemaktivitäten:

- Anwendung. Beinhaltet Protokollierungsdaten, die sich auf Anwendungen beziehen – obwohl einige Anwendungen ihre eigenen speziellen Protokolldateien erstellen. Ein Anwendungsprotokoll kann zum Beispiel angeben, wann eine Anwendung oder ein Dienst angehalten wurde oder wann eine Anwendung aktualisiert wurde.

- Security. Enthält Daten zur Sicherheitsprüfung. Windows prüft beispielsweise automatisch Ereignisse bei der Benutzeranmeldung und klassifiziert diese Ereignisse als Erfolg oder Misserfolg, je nachdem, ob der Benutzer sich erfolgreich anmelden konnte.

- Setup. Anhand des Setup-Protokolls kann die IT-Abteilung feststellen, welche Updates installiert wurden und ob ein installiertes Update einen Neustart des Systems erforderte. Einige aktualisierungsbezogene Protokolldaten – wie zum Beispiel Updates für Microsoft Defender – fallen unter die Gruppe Systemprotokoll.

- System. Im Systemprotokoll finden Sie Informationen auf niedriger Ebene, die sich auf den allgemeinen Zustand des Betriebssystems beziehen. Dazu gehören Informationen wie DCOM-Fehler (Distributed Component Object Model), Berichte über die Systembetriebszeit und grundlegende Windows-Update-Informationen, zum Beispiel wann Windows Update den Update-Prozess begonnen oder abgeschlossen hat. Das Systemprotokoll kann auch grundlegende Informationen über den Zustand des Betriebssystems enthalten, wie zum Beispiel Fehler, die sich darauf beziehen, dass der Speicherplatz von Windows knapp wird.

- Weitergeleitete Ereignisse. Standardmäßig gibt es keine weitergeleiteten Ereignisse in den Protokollen. Sie können aber einstellen, dass Windows diese einspeist. Das zweite System leitet sie dann weiter, und sie erscheinen im Ordner Weitergeleitete Ereignisse des Zielsystems.

Diese Kategorien enthalten die meisten der Protokolle, mit denen Desktop-Administratoren interagieren (siehe Abbildung 1). Zusätzlich zu diesen grundlegenden Protokollen gibt es zahlreiche weitere Protokolle, die sich im Ordner Applications and Services Logs befinden. Die Protokolle in diesem Ordner beziehen sich hauptsächlich auf einzelne Anwendungen oder Systemdienste wie den Webbrowser oder Microsoft Hyper-V.

Windows-365-Benutzererfahrung

Die Benutzer melden sich über ein Azure-Webportal an, um auf ihren Cloud-PC zuzugreifen. Nach der Anmeldung begrüßt Windows 365 die Benutzer mit einer Einführungstour. Nach dem Rundgang können die Benutzer ihren virtuellen Cloud-PC verwalten – soweit es die verwaltende Organisation zulässt. Die Benutzer können ihren Cloud-PC über das Portal anhalten/starten/neustarten/zurücksetzen und umbenennen. Um auf den gestreamten Windows-Desktop zuzugreifen, können die Benutzer auf Im Browser öffnen klicken. Dann wird die Sitzung in einer HTML-5-Version der Remotedesktop-Anwendung geladen und ermöglicht dem Benutzer den Zugriff auf den PC im Webbrowser. Alternativ nutzen Sie die Microsoft Remote Desktop App.

Anatomie eines Protokolleintrags

Zusätzlich zur Anzeige der Windows-Protokollordner gibt die Ereignisanzeige eine Auswahl der Protokolleinträge wieder, die ein IT-Administrator erwarten könnte, wenn er den Systemordner auswählt. Für alle diese Protokolleinträge gibt es zusätzliche Details, die Sie mit dem Doppelklick auf den gewünschten Protokolleintrag einsehen.

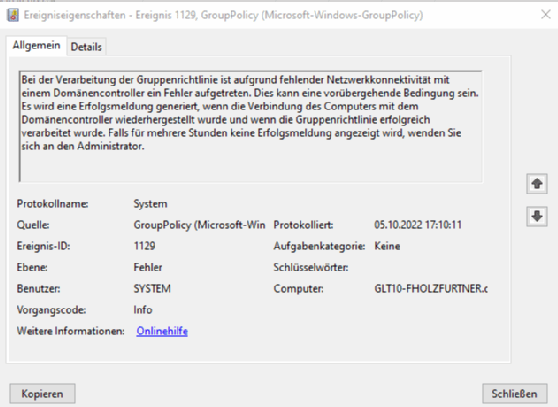

Die Protokolleinträge enthalten die zum Ereignis gehörenden Informationen in einer Standardform (Abbildung 2).

Neben einer Beschreibung des Ereignisses enthalten die Protokolleinträge die folgenden Informationen:

- Protokollname. Gibt den Namen des Ordners an, in dem das Ereignis protokolliert wurde, zum Beispiel System oder Anwendung.

- Quelle. Die Windows-Komponente, die das Ereignis erzeugt hat.

- Ereignis-ID. Ein numerischer Code, der sich auf das Ereignis bezieht. Wenn Administratoren einen in den Ereignisprotokollen angezeigten Fehler beheben müssen, ist es am einfachsten, eine Websuche nach der Ereignis-ID des Fehlers durchzuführen.

- Stufe. Dieses Feld gibt den Schweregrad des Ereignisses an, zum Beispiel Information, Warnung oder Fehler.

- Benutzer. Wenn das Ereignis mit den Aktionen eines bestimmten Benutzers zusammenhängt, wird der Name dieses Benutzers angezeigt.

- Aufgezeichnet. Datum und Uhrzeit des Auftretens des Ereignisses.

- Aufgabenkategorie. Dieses Feld ist nicht immer vorhanden, aber es klassifiziert gelegentlich Ereignisse. Ein Sicherheitsereignis, das sich auf Benutzeranmeldungen bezieht, könnte zum Beispiel die Aufgabenkategorie Anmeldung haben.

- Schlüsselwörter. Nicht jedes Ereignis verwendet dieses Feld, aber einige wichtige Arten schon. Bei Sicherheitsereignissen geben beispielsweise Schlüsselwörter an, um zu vermerken, ob sich das Ereignis auf eine Erfolgs- oder Misserfolgsprüfung bezieht, zum Beispiel, ob sich ein Benutzer anmeldet oder ob die Anmeldung aufgrund eines falschen Kennworts fehlschlägt.

- Computer. In diesem Feld finden Sie den Namen des Geräts, auf dem das Ereignis aufgetreten ist.

Anwendungsfälle für die Überwachung von Ereignisprotokollen

IT-Administratoren Ereignisprotokolle hauptsächlich auf zwei Arten. Der erste Anwendungsfall ist die Fehlerbehebung. Wenn beispielsweise auf einem Windows-Desktop Leistungsprobleme auftreten, könnte ein Techniker die Ereignisprotokolle durchsehen und feststellen, ob es Ereignisse gibt, die Aufschluss über die Ursache des Problems geben könnten.

Die manuelle Fehlersuche in Protokollen ist eher in kleineren Unternehmen üblich. Wenn bei einem Windows-Desktop-Benutzer ein Problem auftritt, ist es wahrscheinlicher, dass die IT-Abteilung das System einfach neu installiert und das Problem manuell behebt.

Doch nicht jede auf Protokolldateien basierende Problembehandlung ist manuell. Es gibt Protokollanalyseprodukte von Drittanbietern, die Logs automatisch analysieren und Probleme aufspüren.

Der andere wichtige Anwendungsfall für die Überwachung von Windows-Ereignisprotokollen ist die Analyse großer Protokolldateien. Externe Tools können Protokolleinträge von den Windows-Desktops eines Unternehmens sammeln und diese Protokolldaten an einem Ort zusammenfassen. Für diese Zusammenfassungen gibt es dann eine Reihe von Anwendungsmöglichkeiten. Einige Unternehmen nutzen sie, um Trends zu erkennen, zum Beispiel, wie häufig Desktops Updates installieren und wie schnell Desktops Speicherplatz belegen.

Häufig werden die gesammelten Protokolldaten mit einem Warnsystem verknüpft, um die zuständigen IT-Mitarbeiter automatisch über bestimmte Arten von Ereignissen zu informieren. Wenn die Protokolldateien beispielsweise eine Reihe von Ereignissen enthalten, die zusammen auf einen Sicherheitsvorfall hindeuten, benachrichtigt der Warnmechanismus das Sicherheitsteam. Ebenso könnten Ereignisse, die auf einen bevorstehenden Hardwareausfall hinweisen, dazu führen, dass der Mechanismus das Helpdesk-Team informiert.