EVGENIA - stock.adobe.com

Kali Linux: Legion und CrackMapExec für Pentests nutzen

Die kostenlosen Tools Legion und CrackMapExec helfen unter Kali Linux dabei, Lücken zu erkennen, Dienste zu analysieren und sich einen Überblick zum Netzwerk zu verschaffen.

Kali Linux bietet eine Reihe spezialisierter Werkzeuge für die Sicherheitsüberprüfung von Netzwerken, um dort Schwachstellen systematisch zu erkennen. Der Einsatz von Legion und CrackMapExec kann dabei helfen, sich einen Überblick zu verschaffen. Diese Tools ergänzen sich in ihren Funktionen und ermöglichen eine umfassende Analyse – vom ersten Portscan bis zur detaillierten Active-Directory-Prüfung.

Legion identifiziert Dienste und Schwachstellen automatisiert

Legion dient dem schnellen Einstieg in die Netzwerkerkennung. Die grafische Oberfläche erlaubt es, IP-Adressen, Host-Namen oder Subnetze direkt als Ziel zu definieren. Nach dem Start, entweder über das Menü von Kali Linux unter Information Gathering oder per

sudo legion

im Terminal, beginnt das Tool mit einer automatisierten Analyse.

Die Anwendung führt Portscans, Diensterkennung und erste Schwachstellenprüfungen durch. Die Informationen lassen sich jederzeit nutzen, um mit weiteren Tools, zum Beispiel Nmap noch tiefgehender nach Daten zu suchen. Erkennt Legion einen Webserver auf Port 80 oder 443, startet es automatisch Werkzeuge wie Nikto oder Directory Buster. Bei SSH-Diensten prüft es mit wenigen Klicks, ob bekannte Standardanmeldedaten verwendet werden. Auch Brute-Force-Angriffe lassen sich direkt aus der Oberfläche heraus konfigurieren. Besonders nützlich ist die Möglichkeit, Nmap-Skripte gezielt auf einzelne Ports anzuwenden, um Details wie Softwareversionen, Banner oder Konfigurationsabweichungen zu ermitteln. Dadurch lässt sich Legion auch mit Nmap kombinieren. Wir haben zu diesem Thema den Artikel So hacken Sie Ihr eigenes Netzwerk veröffentlicht.

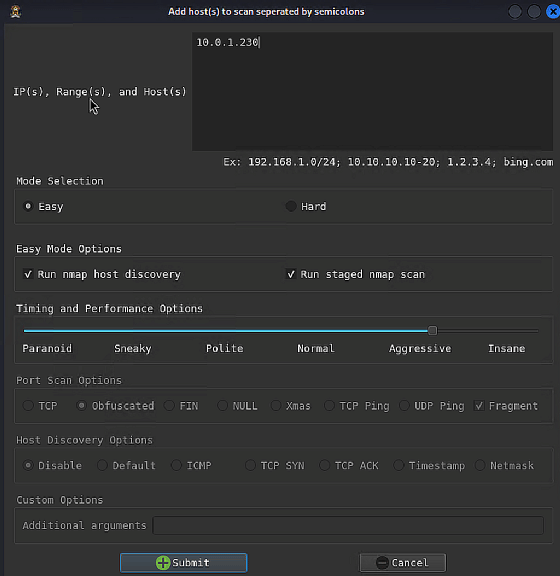

Scan-Vorgänge mit Legion starten

Nach dem Öffnen der Anwendung lässt sich ein Ziel hinzufügen, entweder durch Eingabe einer IP-Adresse, einer URL oder eines gesamten Subnetzes. Dies geschieht über das grüne Plus-Symbol im Hauptfenster. Die Einstellungen für die Scan-Geschwindigkeit lassen sich feinjustieren: von Paranoid bis Insane. Während schnelle Scans mehr Systeme in kurzer Zeit erfassen, erzeugen sie auffälligen Datenverkehr. Langsame Modi wie Sneaky oder Polite reduzieren hingegen die Erkennbarkeit durch Intrusion Detection Systeme (IDS).

Vor dem Scan kann zwischen zwei Modi gewählt werden:

- Easy: Führt Host Discovery und Portscan mit Standardwerten durch.

- Hard: Erlaubt die Anpassung sämtlicher Scan-Parameter wie die Auswahl der Scan-Performance.

Auch die Art der Host-Erkennung lässt sich festlegen. Legion unterstützt ICMP-Echo-Requests, TCP-SYN und TCP-ACK-Probes. Dadurch ist es möglich, auch Systeme zu finden, die ICMP-Verkehr blockieren. Portscans können durch alternative Methoden wie FIN-, NULL- oder XMAS-Scans erfolgen. Dies hilft, Firewalls zu umgehen, die klassische TCP-SYN-Scans filtern.

Ist ein Ziel definiert und der Scan gestartet, beginnt Legion automatisch mit der Erkennung offener Ports, aktiver Dienste und Betriebssysteminformationen. Jeder erkannte Dienst wird mit Portnummer, Protokollname, Dienstbezeichnung und Softwareversion aufgelistet. Zusätzlich zeigt Legion die Anzahl der offenen und geschlossenen Ports sowie eine Einschätzung der Erkennungsgenauigkeit an. Die Benutzeroberfläche gliedert sich in verschiedene Tabs, die während des Scans automatisch erstellt werden:

- Hosts: Übersicht der erkannten Systeme.

- Services: Auflistung erkannter Dienste pro Host.

- Scripts: Ergebnisse ausgeführter Nmap-Skripte.

- Brute: Bereich für Authentifizierungstests.

- Logs: Status- und Fehlerprotokolle.

Legion nutzt Nmap-Skripte automatisch, sobald bestimmte Dienste gefunden werden. Erkennt das Tool etwa einen Webserver auf Port 80, startet es Hintergrundprüfungen auf bekannte Schwachstellen. Ebenso erfolgt ein automatischer Scan mittels Nikto, wenn HTTP-Dienste aktiv sind. Erkennt Legion veraltete Dienste wie einen Apache-Server, weist es auf potenzielle Schwachstellen hin. Die Arbeit mit den Scanergebnissen gestaltet sich einfach. Ein Rechtsklick auf einen Dienst öffnet weitere Optionen. Beispiele:

- SSH-Analyse: Standard-Credentials testen oder Banner auslesen.

- Webanalyse: Schwachstellenscan mit Nikto starten oder Directory Busting anstoßen.

- Dienstprüfung: Bannerinformationen einholen oder spezifische Nmap-Skripte ausführen.

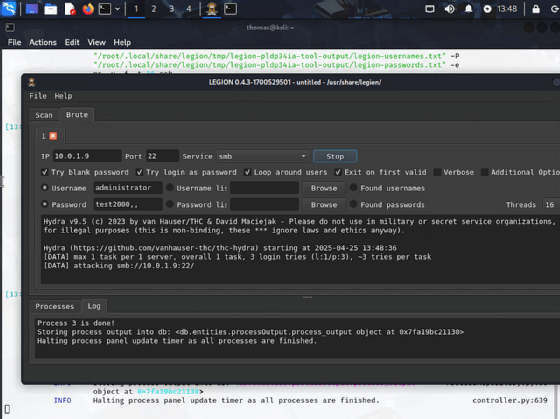

Für Authentifizierungstests bietet Legion über die Registerkarte Brute die Möglichkeit, eigene Passwortlisten einzubinden. Üblich ist hier die Nutzung von Wortlisten wie rockyou.txt, die standardmäßig unter Kali Linux vorhanden sind. Nach Auswahl eines Dienstes und Angabe von Benutzername und Passwortliste startet Legion automatisch einen Brute-Force-Test. Ergebnisse werden unmittelbar angezeigt, inklusive erfolgreicher Anmeldungen.

Ein weiteres Merkmal ist die parallele Verarbeitung mehrerer Aktionen. Jeder Test oder Scan wird in einem eigenen Tab protokolliert. Zusätzlich versucht Legion, Informationen zu ISP, Standort und weiteren Metadaten der Ziele zu ermitteln Legion eignet sich gleichermaßen für punktuelle Prüfungen einzelner Hosts wie für breit angelegte Netzwerkscans.

Ein konkretes Beispiel: Erkennt Legion Port 22 (SSH) als offen, kann per Rechtsklick eine Prüfung auf Standard-Login-Daten erfolgen. Für HTTP-Dienste auf Port 80 oder 443 lassen sich über das Kontextmenü Nikto-Scans auslösen oder Directory Busting durchführen. Dabei werden mögliche Verzeichnisse auf dem Webserver ermittelt, was Aufschluss über nicht dokumentierte Funktionen geben kann.

CrackMapExec liefert tiefe Einblicke in Windows-basierte Netzwerke

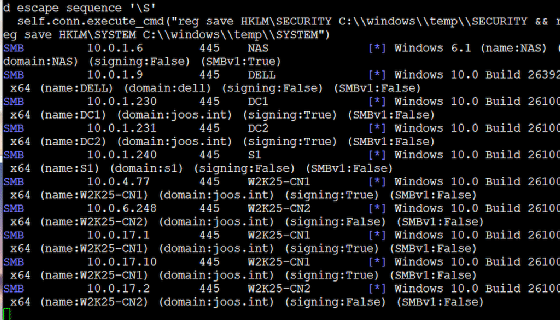

CrackMapExec konzentriert sich auf SMB-Dienste und erlaubt damit auch eine Interaktion mit Active-Directory-Domänen. Ein einfacher Scan eines Hosts, etwa eines Dateiservers unter der Adresse 10.0.1.230, erfolgt so:

crackmapexec.exe smb 10.0.1.230

Dabei prüft das Tool, ob auf dem Host SMB-Dienste verfügbar sind, gibt Informationen über das Betriebssystem aus und erkennt eventuell die Domänenzugehörigkeit. Außerdem zeigt CrackMapExec an, ob noch das unsichere Protokoll SMBv1 installiert ist. Soll das gesamte interne Netz 10.0.0.0/16 auf SMB-fähige Systeme untersucht werden, erweitert sich der Befehl entsprechend:

crackmapexec smb 10.0.0.0/16

CrackMapExec analysiert dabei automatisch alle erreichbaren Hosts und listet offene SMB-Dienste sowie gefundene Domänennamen. In großen Netzen, die Legion zuvor nur oberflächlich erkannt hat, lassen sich so gezielt Dateiserver identifizieren, die für eine detailliertere Untersuchung infrage kommen.

Wird beim Scan festgestellt, dass Authentifizierung erforderlich ist, können bekannte oder erratene Zugangsdaten getestet werden. Ein Beispiel zur Authentifizierung auf dem Dateiserver 10.0.1.230:

crackmapexec smb 10.0.1.230 -u administrator -p Passw0rd!

Nach erfolgreichem Login lassen sich über die Option --shares die verfügbaren Netzwerkfreigaben anzeigen:

crackmapexec smb 10.0.1.230 -u administrator -p Passw0rd! --shares

Die Ausgabe zeigt dann die Freigabenamen, Berechtigungen und gibt Hinweise, ob sensible Verzeichnisse möglicherweise ungeschützt zugänglich sind. Soll überprüft werden, welche Benutzer aktuell auf dem Dateiserver angemeldet sind, ergänzt CrackMapExec die Analyse mit folgendem Befehl:

crackmapexec smb 10.0.1.230 -u administrator -p Passw0rd! --sessions

Damit erhält man eine Übersicht aktiver Benutzerkonten, einschließlich administrativer Sitzungen, die in einem späteren Schritt Ziel eines Angriffs oder einer tieferen Überprüfung sein können. Das Tool findet auf diesem Weg auch heraus, ob die SMB-Signierung auf Dateiservern aktiv ist. Das funktioniert auch mit aktuellen Windows-Versionen wie Windows 11 24H2 und Windows Server 2022 sowie Windows Server 2025.

Fazit

Durch die kombinierte Nutzung von Legion und CrackMapExec entsteht ein effizienter Ablauf: Legion liefert die erste Netzwerkkarte und listet auffällige Hosts, während CrackMapExec gezielt tiefer gehende Protokoll- und Sicherheitsanalysen übernimmt. Besonders in heterogenen Umgebungen mit mehreren Dateiservern innerhalb eines Subnetzes wie 10.0.0.0/16 sorgt diese Methodik dafür, dass mögliche Schwachstellen schneller identifiziert und dokumentiert werden können. Parallel kann dabei noch Nmap zum Einsatz kommen.