LIGHTFIELD STUDIOS - stock.adobe

Heimnetzwerk schützen für die Arbeit im Home-Office

Mitarbeiter erreichen im Home-Office selten die gleiche Netzwerksicherheit wie ihre Firma im Büro. Mit den richtigen Tools können sie jedoch ihr Heimnetzwerk effizient schützen.

Verteilt arbeitende Teams und Mitarbeiter im Home-Office können für Firmen zu einem Risiko werden, die Datensicherheit nicht ernst nehmen.

Mitarbeiter, die von zuhause auf das Unternehmensnetz zugreifen, können ihre Heimnetzwerke auf verschiedene Weise verstärken, um das Risiko durch die große Anzahl von Bedrohungen deutlich zu mindern, denen sie ausgesetzt sind. Lassen Sie uns zunächst darauf eingehen, warum Remote-Mitarbeiter derzeit mehr denn je gefährdet sind. Anschließend untersuchen wir, wie man ein Heimnetzwerk absichern kann und wie sich die Bedrohungen mit den richtigen netzwerkbasierten Sicherheitswerkzeugen und -verfahren mindern oder gar beseitigen lassen.

Warum sind Beschäftigte im Home-Office derzeit stärker gefährdet?

Die Bedrohungen durch Datendiebstahl oder Datenverlust nehmen zu, und die Cyberkriminellen haben ihre Aufmerksamkeit auf Remote-Arbeiter verlagert. Die Gründe dafür liegen auf der Hand:

-

Aufgrund der globalen Pandemie hat die Zahl der Mitarbeiter im Home-Office im Jahr 2020 erheblich zugenommen.

-

Die meisten netzwerkbasierten Sicherheits-Tools, die in Unternehmensnetzwerken eingesetzt werden, sind nicht im Heimnetzwerk der Mitarbeiter installiert.

-

Mitarbeiter neigen dazu, Sicherheitsrichtlinien bei der Arbeit zu Hause häufiger zu ignorieren, als wenn sie im Büro arbeiten. Dazu gehören unangemessene Methoden zur gemeinsamen Nutzung oder Übertragung von Dateien, der Einsatz persönlicher Geräte zur Erfüllung von Arbeitsaufgaben sowie die Nutzung von sozialen Medien und andere eher private Online-Aktivitäten während der Arbeit.

-

Unabhängig von den Sicherheitsmaßnahmen und -instrumenten, über die Mitarbeiter im Home-Office verfügen – sie reichen wahrscheinlich nicht aus, um sensible Unternehmensdaten zu schützen.

Unterschiede zwischen Netzwerk-Tools für Unternehmen und Privatanwender

Bevor Mitarbeiter verschiedene Tools und Verfahren in Betracht ziehen, um Heimnetzwerke für Remote-Arbeit besser abzusichern, müssen sie den Qualitätsunterschied zwischen Netzwerkhardware und -software für Unternehmen und Lösungen für Privatanwender verstehen.

Mitarbeiter können Sicherheitsprodukte für Consumer in Elektronikfachgeschäften oder auf Online-Websites kaufen, doch diese Tools bieten nur ein begrenztes Schutzniveau. Diese Plug-and-Play-Dienste sind oft leicht kompromittierbar, werden nicht regelmäßig aktualisiert, um vor den neuesten Bedrohungen zu schützen, und verfügen nur über begrenzte Warn- und Protokollfunktionen.

Spezielle Business-Hard- und Software für Unternehmen bietet dagegen eine weitaus granularere Form der Bedrohungserkennung und -behebung, detaillierte Methoden zur Änderung, wenn ein Angriff erfolgt, und liefert auf niedriger Ebene Details darüber, wann und wie ein Sicherheitsvorfall aufgetreten ist.

Für die meisten mittelgroßen bis großen Unternehmen mit einer relativ großen Anzahl von Außendienstmitarbeitern ist es wirtschaftlich sinnvoll, jeden Mitarbeiter mit der richtigen Netzwerkhardware auf Business-Niveau auszustatten. Dies gilt insbesondere, da Datenverstöße immer teurer werden. Unternehmen sollten Business-Sicherheits-Tools einsetzen, um das Risiko von Datendiebstahl und -verlust deutlich zu verringern und schnelle Aktualisierungen zu ermöglichen, wenn neue Bedrohungen auftauchen.

So sichern Sie ein Heimnetzwerk mit den richtigen Tools ab

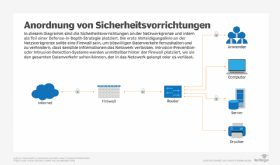

Die folgende Aufzählung zeigt Beispiele für Hardware und Software zur Netzwerksicherheit, die Remote-Mitarbeiter einsetzen sollten, wenn sie von zu Hause aus arbeiten.

Eine Kombination aus Layer-7-Firewall, Intrusion-Prevention-System und Websicherheits-Gateway-Appliance

Dieses All-in-One-Gerät befindet sich am Internetrand (Edge) des Heimnetzwerks des Mitarbeiters und schützt den Netzwerkrand vor externen Bedrohungen. Da das hausinterne IT-Personal des Unternehmens diese Geräte zentral überwacht und verwaltet, wird es schnell benachrichtigt, wenn ein potenzieller Verstoß auftritt. Viele Netzwerk- und Sicherheitsanbieter bieten Gateways für Remote-Mitarbeiter an, die all diese Funktionen – manchmal sogar mehr – in einer einfach zu implementierenden Anwendung zu einem vernünftigen Preis bieten.

Software- oder Hardware-basierter VPN-Service

Unabhängig davon, ob ein Mitarbeiter mit der eben beschriebenen Firewall-Appliance Standort-zu-Standort-VPNs an jedem entfernten Standort einsetzt oder sich auf ein softwarebasiertes Remote-VPN verlässt – die Ergebnisse sind die gleichen: Die Mitarbeiter erhalten einen vollständig verschlüsselten und sicheren Tunnel zwischen ihrem Heimnetzwerk und dem Firmensitz.

Eine herkömmliche VPN-Alternative sind virtuelle Desktops (VDI, Virtual Desktop Infrastructure), mit denen der Remote-Mitarbeiter auf einen virtuellen PC zugreift, um alle Arbeitsfunktionen auszuführen. VDI ist zwar teurer als VPNs, bietet jedoch zusätzliche Schutzebenen und hält alle Daten in einer virtuellen Desktop-Umgebung vor.

Enterprise Mobility Management (EMM)

Für Mitarbeiter, die ihren eigenen PC oder ein intelligentes Gerät für ihre Arbeit verwenden, kann die EMM-Software den nicht vertrauenswürdigen Endpunkt scannen und feststellen, ob er bei Betriebssystem, Anwendung und Sicherheit einen vorgegebenen Akzeptanzwert erfüllt. Schafft das Gerät dieses Niveau nicht, kann es nicht auf das Netzwerk zugreifen, bis alle Probleme behoben sind.

Andere Sicherheitsüberlegungen

Schließlich ist es wichtig zu beachten, dass Remote-Mitarbeiter andere Sicherheitsprodukte in Betracht ziehen sollten, die sich nicht auf das Netzwerk beziehen. Dazu gehören Software zur Abwehr von Malware und Anwendungen zur Verwaltung von Passwörtern.

Wenn Mitarbeiter an entfernten Standorten WLAN benötigen, können sie sich außerdem für drahtlose Funktionen entscheiden, die eher in sicheren Unternehmensnetzwerken als in sicheren Heimnetzwerken zu finden sind. Dazu gehört auch die Unternehmensauthentifizierung Wi-Fi Protected Access 2 (WPA2) oder WPA3, bei der für den Zugriff auf das drahtlose Netzwerk ein individueller Benutzername und ein Kennwort erforderlich sind, im Gegensatz zu einem einfachen Preshared Key.