aregfly - stock.adobe.com

IoT-Sicherheit: 4 moderne Best Practices

IT-Administratoren müssen über die Standard-Sicherheitspraktiken für IoT-Implementierungen hinausgehen und komplexere Schutzmaßnahmen einsetzen, um die Sicherheit zu gewährleisten.

Mit spezielleren Sicherheitspraktiken können Cybersicherheitsexperten ihre IoT-Implementierungen besser schützen und Vorteile bei der Skalierbarkeit, Anpassbarkeit und einfacheren Verwaltung von IoT-Geräten nutzen.

Sicherheitsmaßnahmen wie Kryptografie, Segmentierung und Algorithmen des maschinellen Lernens (ML), die auf die Erkennung von Bedrohungen ausgerichtet sind, können Sicherheitsstrategien erschweren, bieten aber zusätzliche Schutzebenen für IoT-Implementierungen.

Das Internet der Dinge (IoT) stellt eine besondere Herausforderung für die Sicherheit dar, da viele Geräte nicht über integrierte Sicherheitsfunktionen verfügen und eine größere Angriffsfläche bieten. Aufgrund der Anzahl und der geografischen Verteilung der eingesetzten IoT-Geräte können Sicherheitsteams schnell neue Geräte zu übersehen, die dem Netzwerk hinzugefügt werden. Die Daten von Edge-Sensoren werden über das Netzwerk zu Gateways, zentralen Servern oder in die Cloud übertragen, was Angreifern mehr Zugriffspunkte bietet. Die Beschränkungen bei der Datenspeicherung und der Stromversorgung machen es noch schwieriger, Over-the-Air-Updates zur Behebung von Schwachstellen herauszugeben.

IT-Administratoren können ihren IoT-Schutz mit diesen vier Best Practices für IoT-Sicherheit auf die nächste Stufe heben.

1. Zero Trust

Das Zero-Trust-Sicherheitsmodell bedeutet, wenn es auf das Internet der Dinge angewandt wird, dass das Netz nicht automatisch jedem Gerät oder Benutzer vertraut, das/der versucht, sich mit ihm zu verbinden. Jedes Gerät beziehungsweise jeder Benutzer muss bei jeder Verbindung seine Identität überprüfen und authentifizieren. Herkömmliche Sicherheitsmodelle legen fest, dass das Netz Benutzern und Geräten automatisch vertraut, wenn sie nach der ersten Überprüfung eine Verbindung herstellen.

IoT-Geräte sind ein verlockendes Ziel für Angreifer. Bei einem herkömmlichen Vertrauensmodell kann ein gehacktes IoT-Gerät leicht zu einem vollständigen Netzwerkzugang führen. Zero-Trust-Strategien bieten ein zusätzliches Maß an Schutz vor Angriffen durch IoT-Geräte und lassen sich besser an komplexe und wachsende IoT-Implementierungen anpassen.

Damit Zero-Trust-Modelle in IoT-Implementierungen funktionieren, müssen Sicherheitsteams alle Geräte in ihrem Netzwerk kennen. Diese Teams müssen das Sicherheitsmodell bei Netzwerkänderungen überprüfen und überarbeiten, um neue Schwachstellen zu verhindern.

2. Maschinelles Lernen

Für IT-Administratoren ist die IoT-Verwaltung ohne Automatisierung aufgrund der großen Anzahl von IoT-Geräten in einer Einrichtung oft unmöglich. Unternehmen können ML einsetzen, um diese Geräte zu überwachen und Sicherheitsbedrohungen zu erkennen.

Wenn Sicherheitsexperten ML auf das Gerätemanagement anwenden, können sie die Geräteerkennung und -identifizierung automatisieren, um sicherzustellen, dass jedes Gerät in ihre IoT-Sicherheitsstrategie einbezogen wird. ML erleichtert auch die Implementierung von Sicherheitsmaßnahmen, wie die Einführung von Netzwerksegmentierung auf der Grundlage von festgelegten Regeln.

Bei Angriffen auf das Netzwerk ist Geschwindigkeit entscheidend. ML kann Unternehmen durch Modelle für bekannte und unbekannte Schwachstellen den nötigen Vorsprung verschaffen, um Angriffe zu stoppen, bevor sie sich ausbreiten können. Automatisierte Scan- und Bedrohungserkennungsmodelle vergleichen bekanntes Netzwerkverhalten mit Mustern bekannter Angriffe und schalten diese ab. Manchmal können Modelle Schutzmaßnahmen ergreifen, bevor die Sicherheitsteams von einem Angriff erfahren, zum Beispiel bei unbekannten Bedrohungen. ML-Modelle überwachen das Netzwerkverhalten auf alle ungewöhnlichen Aktivitäten.

3. Kryptographie

Obwohl IT-Administratoren die Datenverschlüsselung als bewährte Sicherheitspraxis kennen, kann die Kryptografie für das IoT kompliziert werden. Kryptografie schützt Kommunikationskanäle durch Codierung, so dass sie von niemandem außer denjenigen, die die Codes besitzen, entschlüsselt werden können.

IoT-Geräte verfügen nur über begrenzte Ressourcen, was bedeutet, dass einige Ver- und Entschlüsselungsmethoden nicht funktionieren. IoT-Geräte verfügen nicht über die nötigen Verarbeitungs- und Speicherkapazitäten und benötigen daher möglicherweise leichtgewichtige Verschlüsselungsmethoden. Sicherheitsexperten müssen die Grenzen ihrer IoT-Geräte kennen und wissen, welche kryptografischen Protokolle für ihren Einsatz geeignet sind. Sicherheitsteams können Verschlüsselungsalgorithmen mit symmetrischen Schlüsseln, Public-Key-Infrastrukturen oder asymmetrischen Schlüsseln wählen.

Nicht alle Organisationen implementieren automatisch Kryptografie als IoT-Sicherheitsmaßnahme. Kryptografie kann die für die Netzwerkanalyse und Fehlerbehebung erforderliche Transparenz verhindern. Außerdem erfordert Kryptografie ein gewisses Maß an Fachwissen für die Verwaltung und Konfiguration.

4. Segmentierung

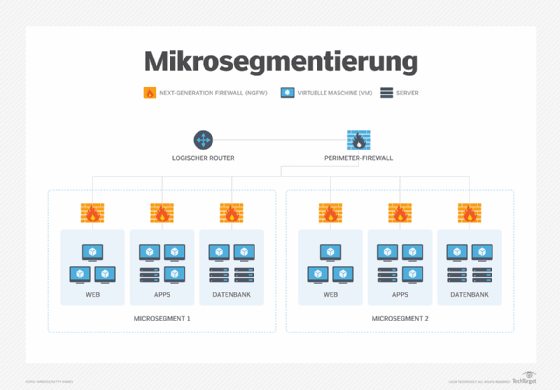

IoT-Gerätesegmentierung und Mikrosegmentierung unterteilen Netzwerke in Gerätegruppen mit Richtlinien, die den Zugriff der Geräte auf Daten und Anwendungen beschränken. Die Segmentierung dient demselben Zweck wie Zero Trust: die Ausbreitung von Angriffen im gesamten Netzwerk soll verhindert werden. Die Segmentierung bietet jedoch den zusätzlichen Vorteil, dass sie die Überlastung des Netzwerks verringert.

Bei der Segmentierung kommt Hardware zum Einsatz, um den Client-Server-Verkehr zu sichern, während bei der Mikrosegmentierung Software verwendet wird, um die Datenströme des Server-zu-Server-Verkehrs auf der Geräteebene zu trennen. Bei der Mikrosegmentierung müssen IT-Administratoren die Richtlinien nicht neu zuweisen, wenn sie ein Gerät in ein anderes Segment verschieben.