shane - stock.adobe.com

Was sind die wichtigsten Säulen des Zero-Trust-Frameworks?

Anders als rein auf dem Perimeter basierende Konzepte stuft das Zero-Trust-Modell alle Nutzer und Geräte zunächst als nicht vertrauenswürdig ein, egal ob im Firmennetz oder nicht.

Das Zero-Trust-Konzept bekommt aufgrund seiner eindeutigen Vorteile für die IT-Sicherheit eine immer größere Bedeutung in den Unternehmen. Zahlreiche Firmen haben das Modell in den vergangenen Jahren und Monaten bereits in ihre Sicherheitsmaßnahmen integriert und ersetzen damit das traditionelle auf einem Perimeter basierende Sicherheitsmodell.

Das traditionelle Modell geht davon aus, dass Nutzer, Geräte und andere Ressourcen vertrauenswürdig sind, wenn sie sich innerhalb des Firmennetzes und nicht außerhalb befinden. Die zunehmenden Attacken durch Insider und die exponentiell wachsende Zahl an Edge- und IoT-Geräten (Internet of Things) haben jedoch Änderungen an der Sicherheitsarchitektur und an den für die Absicherung genutzten Werkzeugen erforderlich gemacht. Das Zero-Trust-Modell verwendet deshalb eine andere Herangehensweise. Hier wird zunächst alles als nicht vertrauenswürdig eingestuft, und zwar unabhängig davon, an welcher Stelle sich der Nutzer oder das Gerät befinden.

Ein Wechsel auf das Zero-Trust-Modell erfordert jedoch einige vorherige Überlegungen und Planungen, die nicht auf die Schnelle durchgeführt werden können. Als besonders hilfreich hat sich das von Forrester entwickelte Modell Zero Trust eXtended (ZTX) erwiesen, das bereits viele Unternehmen verwendet haben, um sich von ihrem bisherigen Perimeter-gestützten Modell zu verabschieden und um das Zero-Trust-Framework erfolgreich einzuführen. ZTX hat sich damit einem Quasi-Standardwerk entwickelt, in dem sich alle benötigten Informationen finden, um die besten Tools, Richtlinien und Methoden für das Zero-Trust-Modell zu identifizieren und zu implementieren.

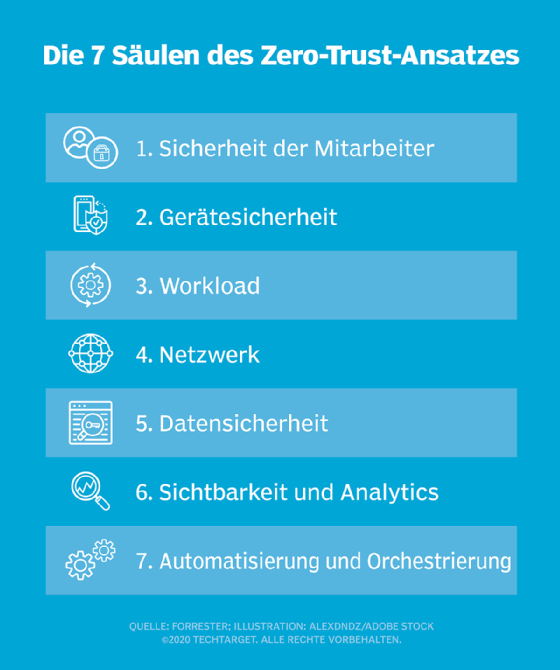

Die sieben Säulen des Zero-Trust-Modells

Das von Forrester entwickelte ZTX-Framework besteht aus sieben Sicherheitssäulen, um das Zero-Trust-Modell in allen IT-Umgebungen und in allen Arten von Unternehmen einführen zu können. Im Folgenden finden Sie eine kurze Zusammenfassung der sieben Säulen:

Workforce Security: Dieser Bereich befasst sich mit dem Thema, wie sich Sicherheits-Tools für Authentifizierungen und Zugriffskontrollen finden und einsetzen lassen. Sie müssen dazu in der Lage sein, jeden Nutzer eindeutig zu identifizieren, der sich mit dem Netzwerk verbinden will, und zwar bevor er Zugriffsrechte auf Ressourcen erhält.

Gerätesicherheit: Ähnlich wie im obigen Bereich konzentriert sich dieser Punkt auf die Absicherung der diversen Geräte und auf ihre Identifizierung und Authentifizierung, wenn sie sich mit dem Netzwerk verbinden wollen. Dabei spielt es keine Rolle, ob das betreffende Gerät von einem Anwender kontrolliert wird oder ob es komplett autonom agiert. Letzteres ist etwa bei IoT-Devices der Fall.

Workload Security: Hier geht es um die Anwendungen, digitalen Prozesse sowie um die öffentlichen und privaten IT-Ressourcen, die von einem Unternehmen für seine geschäftlichen Tätigkeiten benötigt werden. Jeder der Workloads wird durch Sicherheitsmaßnahmen geschützt, die nicht autorisierte Zugriffe, das Sammeln von Daten durch Fremde sowie Manipulationen von wichtigen Anwendungen und Diensten verhindern sollen.

Netzwerksicherheit: Dieses Segment des Zero-Trust-Frameworks wird verwendet, um sensible Ressourcen zu isolieren. Nicht autorisierte Personen oder Dinge können dann nicht darauf zugreifen. Einen vergleichbaren Zweck verfolgt auch die Mikrosegmentierung.

Datensicherheit: Diese Säule befasst sich mit der äußerst wichtigen Kategorisierung von Unternehmensdaten. Erst nachdem sie kategorisiert wurden, können Daten nur noch für diejenigen zugänglich gemacht werden, die sie für ihre Tätigkeit auch wirklich benötigen. Zu diesem Bereich gehört auch, festzustellen, wo die Daten gespeichert und welche Verschlüsselungstechniken während der Übertragung und im Ruhezustand genutzt werden sollen.

Transparenz und Analytics: Alle Sicherheitsmaßnahmen, bei denen es um Zugangskontrollen, Segmentierung, Verschlüsselung oder die Verwaltung der Anwendungen und Daten im Unternehmen geht, müssen strengstens überwacht werden. Dazu eignen sich unter anderem auch moderne Technologien aus der KI (künstlichen Intelligenz), um geeignete Prozesse zu automatisieren. Beispiele dafür sind etwa eine automatische Erkennung von ungewöhnlichen Geschehnissen, die Kontrolle von Konfigurationen und eine Ende-zu-Ende-Transparenz der Daten im Unternehmen.

Automatisierung und Orchestrierung: Diese letzte Säule des Zero-Trust-Frameworks beschäftigt sich mit allen Methoden, mit denen Unternehmen das gesamte Modell im LAN, WAN, WLAN sowie in öffentlichen und privaten Rechenzentren automatisieren und kontrollieren können.

Die IT-Sicherheitsbeauftragten in den Unternehmen können die sieben Säulen des ZTX-Modells nutzen, um passende Sicherheits-Tools einzuführen und um damit ihre IT-Sicherheit zu erhöhen. Das von Forrester verfasste ZTX Playbook sowie andere vergleichbare Zero-Trust-Frameworks wurden entwickelt, damit IT-Security-Admins die am besten geeigneten Sicherheits-Tools identifizieren, organisieren und implementieren können. Auf diese Weise können sie die Zero-Trust-Strategie erfolgreich in ihrer IT-Umgebung umsetzen.