Funtap - stock.adobe.com

Worauf es bei der Absicherung von Endpunkten ankommt

In vielen Unternehmen finden sich zahllose unterschiedliche Endgeräte, deren Schutz oft nur unzureichend ist. Mit den richtigen Methoden lässt sich dies jedoch leicht nachholen.

Zahlreiche Unternehmen konzentrieren ihre Bemühungen im Bereich IT-Security vor allem auf das Rechenzentrum und geben dafür zum Teil erhebliche Summen aus. Dabei besteht jedoch die Gefahr, dass auf diese Weise zwar die zentralen Server und Storage-Dienste umfassend gesichert sind, der Schutz der Endpunkte jedoch zu kurz kommt.

Die Ressourcen im Data Center sind aber nutzlos, wenn die Endanwender mit ihren Computern nicht von überall im Netzwerk aus sicher auf sie zugreifen können, um geschäftliche Daten zu bearbeiten. Aus diesem Grund sollten die Administratoren mehr Aufwand in die Absicherung der Endgeräte im Unternehmen legen und sie – genauso wie die IT-Infrastruktur im Rechenzentrum – mit in ihre Security-Assessments aufnehmen.

Unglücklicherweise sehen viele Firmen den Schutz ihrer Endpoints aber als eher lästige Maßnahme an, die auch später noch erledigt werden kann. Sowohl die IT-Leitung als auch die Geschäftsführung kommen dadurch jedoch zu falschen Vorstellungen über die Sicherheit ihrer Infrastruktur, die dafür benötigten Tools und den Wissensstand der Mitarbeiter. Es ist dann nur noch eine Frage der Zeit, bis es zu einem schwerwiegenden, sicherheitsrelevanten Vorfall kommt.

Risiken durch nicht ausreichend geschützte Endgeräte im Unternehmen

Das Client-Server-Modell ist ein bewährter Ansatz, um die IT in Firmen zu verwalten. Die Idee dahinter ist, alle benötigten Ressourcen im Data Center zu konzentrieren, so dass sie durch die IT-Abteilung zentral verwaltet werden können.

Ein gutes Beispiel für diese Methode sind die praktisch überall unverzichtbar gewordenen E-Mails. Die Endanwender nutzen in der Regel ein Programm wie Outlook, um Nachrichten an den Exchange-Server zu senden oder von ihm zu erhalten. Der Mail-Server läuft dabei meist auf einem physisch vorhandenen Server im eigenen Rechenzentrum.

Die dabei verwendeten Endgeräte sind aber besonderen Bedrohungen ausgesetzt. Wenn es einem Angreifer gelingt, sich über einen Benutzernamen und das dazugehörige Passwort auf dem Client festzusetzen, kann er sich von dort aus weiter im Firmennetz ausbreiten.

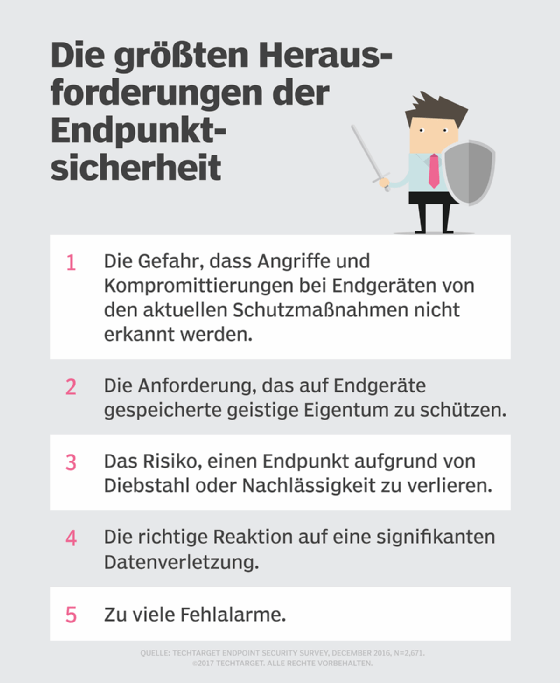

Insgesamt geht man von fünf schwerwiegenden Risiken aus, die bei der Verwaltung von Endpoints im Unternehmen entstehen können.

Fehler bei der Absicherung der Nutzerkonten

In den meisten Fällen genügt eine gültige Kombination aus Benutzername und Passwort, um sich im Rechenzentrum an einem Dienst anzumelden. Diese Daten sind aber nur schwer zu schützen, da immer wieder Anwender auf Attacken per Social Engineering hereinfallen. Sobald ein Hacker aber erst einmal mit Hilfe von geklauten Zugangsdaten in ein Netzwerk eindringen konnte, kann er auch alle Daten lesen, kopieren oder löschen, auf die dieser Account Zugriff hat.

Häufig empfohlene Authentifizierungstechniken wie Single Sign-On (SSO) verschärfen die Gefahr weiter, da sie eine Anmeldung bei mehreren Applikationen mit ein und denselben Zugangsdaten erlauben.

Bis heute reagieren viele Unternehmen mit teils sehr restriktiven Vorgaben auf diese Gefahr für ihre Endpoints. Die meisten setzen auf regelmäßige Änderungen der Passwörter, aber auch Multifaktor-Authentifizierungen werden immer häufiger genutzt.

Dabei kommt zum Beispiel das Smartphone des Anwenders als zusätzlicher Faktor zum Einsatz. Darüber hinaus werden die Aktivitäten der Nutzer überwacht und protokolliert. Dadurch soll es leichter werden, nicht autorisierte Zugriffe zu erkennen und adäquat darauf zu reagieren. Wichtig ist dabei jedoch, die richtige Balance zu finden, um nicht durch zu restriktive IT-Security-Maßnahmen die Produktivität der Mitarbeiter zu senken.

Bedeutungslose Security-Perimeter

Manche IT-Abteilungen verwenden immer noch den klassischen, auf dem Perimeter aufsetzenden Ansatz, bei dem alle Endpunkte innerhalb der Firewalls automatisch als vertrauenswürdig gelten und weitgehend unbeschränkt auf geschäftliche Anwendungen und Daten zugreifen dürfen.

Clients, die sich außerhalb des Perimeters befinden und etwa über ein Internet-Gateway mit dem Netz verbunden sind, können nicht darauf zugreifen. Dabei gehen diese IT-Abteilungen von der irrigen Annahme aus, dass ein lokaler Client, der einen bekannten Netzwerk-Port sowie eine bekannte IP-Adresse nutzt, selbst bekannt und autorisiert sein muss.

Heutzutage birgt diese Methode jedoch ein hohes Risiko. Da immer mehr Endgeräte direkt mit dem Internet verbunden sind, können die Nutzer von allen Orten aus arbeiten, an denen ihnen eine Netzwerkverbindung zur Verfügung steht. So können sich die Mitarbeiter etwa an ihrem Arbeitsplatzrechner im Büro anmelden, mit ihrem Notebook von zu Hause aus, mit dem Tablet im Hotel oder mit ihrem Smartphone unterwegs arbeiten.

Das bedeutet, dass Unternehmen ihre Endgeräte mit flexiblen und intelligenten Security-Techniken managen sollten, die aus VPNs (Virtual Private Networks), umfangreichem Logging sowie Endpunkt-Validierung bestehen. Bei letzterem werden bestimmte Voraussetzungen für zum Beispiel das verwendete Betriebssystem und die installierte Antimalware-Software überprüft.

Hohe Vielfalt an möglichen Endgeräten

Viele der eingesetzten Endgeräte sind so unterschiedlich, dass sie ein Problem für die IT-Abteilungen darstellen können. Wenn sie etwa nicht vorkonfiguriert und gesperrt wurden, nehmen die Anwender in der Regel selbst Änderungen vor oder setzen gleich ihre eigenen Produkte ein, um darüber ihre Arbeit zu erledigen. Jedes dieser Geräte ist dann auf eine andere Art eingerichtet und nutzt andere Konfigurationen, die sich eventuell nicht mit den Sicherheitsbedürfnissen des Unternehmens vertragen.

Individuell angepasste Endgeräte stellen ein nahezu endloses Reservoir an potenziellen Bedrohungen und Gefahren dar, sei es wegen ungepatchter Betriebssysteme, fehlender oder veralteter Schutzsoftware oder etwa wegen bereits vorhandener Malware. Noch größer ist die Bedrohung, wenn man Zero-Day-Exploits mit in die Überlegungen einbezieht.

Auch hier eignen sich Methoden wie VPNs oder Endpoint Validation, um dafür zu sorgen, dass jedes Endgerät die Mindestanforderungen bezüglich Setup und Konfiguration erfüllt, bevor es sich mit dem Firmennetz verbinden darf. Nur so kann ein Unternehmen sicherstellen, dass ein gepatchtes Betriebssystem und eine aktuelle Antimalware-Lösung vorhanden sind, bevor dem Gerät die Verbindungsaufnahme gestattet wird.

Unbeaufsichtigte Automatisierung

Automatisierung ist aus modernen Rechenzentren nicht mehr wegzudenken. Die Technik soll nicht nur den Arbeitsaufwand reduzieren, sondern auch für einheitliche und weniger fehlerbehaftete Konfigurationen sorgen. Das gilt besonders für routinemäßig durchzuführende Aufgaben. Nichtsdestotrotz hat auch die Automatisierung ihre Grenzen und kann zu neuen Bedrohungen für die Clients im Unternehmen führen.

Zwei Probleme, die mit der Automatisierung zusammenhängen, sind veraltete Regeln sowie ein ungenügender Umgang mit Fehlern. Nehmen wir als Beispiel ein Automatisierung-Tool, das die Konfiguration der Clients überprüft und gegebenenfalls ein Upgrade des Betriebssystems oder zumindest das Einspielen von Patches erzwingt. Das Ziel dieser Maßnahme ist normalerweise, sicherzustellen, dass das Gerät die minimalen Konfigurationsstandards des Unternehmens erfüllt, bevor es Zugang zum Firmennetz erhält. Die dabei verwendeten Regeln und Richtlinien, die im Automatisierung-Tool festgelegt sind, erfordern jedoch regelmäßige Anpassungen. Das kann zu einer erheblichen Arbeitsbelastung für die zuständigen IT-Mitarbeiter führen.

Ein zweites potenzielles Problem ist, dass auch die automatischen Prozesse zu Fehlern führen können, wenn sich etwa ein Update nicht installieren lässt. Für ein solches Ereignis muss festgelegt sein, dass der Automatisierungsprozess sowohl den Nutzer als auch den Administrator informiert. Ohne einen automatisch ausgelösten Alert kann der Fehler also nicht erkannt und behoben werden.

Verhalten der Anwender

Risiken für ihre Geräte werden von den Endanwendern oft noch durch falsches Verhalten verschlimmert. Viele Firmen setzen daher auf schriftlich formulierte Richtlinien und Regeln, die sogenannten Nutzungsbedingungen, die alle Anforderungen und Erwartungen beschreiben, bevor ein Nutzer mit seinem Endgerät auf eine geschäftliche Ressource zugreifen darf.

Das Problem bei dieser Vorgehensweise ist jedoch, dass die Unternehmen kritische Sicherheitsgefahren damit letztlich nur an die Endnutzer auslagern. Wenn sich ein Unternehmen aber allein auf seine Mitarbeiter, Kunden und Partner stützt, die die Endgeräte sicher konfigurieren, patchen und auf dem aktuellen Stand halten sollen, dann entstehen dadurch schnell zusätzliche Sicherheitslücken.

Natürlich spricht nichts dagegen, die Nutzer über akzeptierte Verhaltensweisen und bewährte Praktiken zu informieren. Es ist allerdings ein Risiko, sich auf Nutzer ohne technischen Hintergrund zu verlassen, indem sie selbst eine aktive Rolle beim Management ihrer Geräte wahrnehmen sollen.

Es ist effektiver, geeignete Werkzeuge einzusetzen, die die Konfiguration jedes Endgeräts prüfen, bevor sie einen Zugang zum Firmennetz erlauben. Mit ihnen ist es auch möglich, das Verhalten der Nutzer zu überwachen und auf verdächtige Aktivitäten bereits zu reagieren, bevor der Anwender Zugang zum Netz erhält.

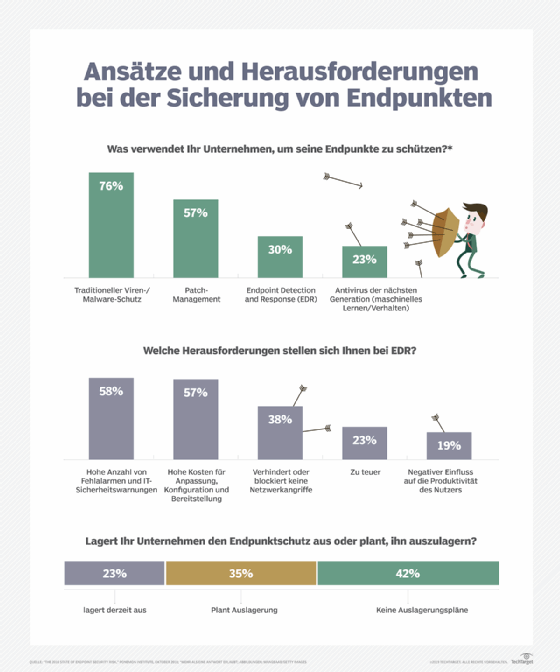

Vorgehensweisen bei der Endpoint-Sicherheit

Sobald die Risiken bekannt sind, können sich die Administratoren darauf konzentrieren, die Sicherheit der Endgeräte zu verbessern, die für Zugriffe auf das Rechenzentrum des Unternehmens genutzt werden dürfen. Die meisten Firmen entscheiden sich dabei für ein breites Spektrum an Maßnahmen und Tools, mit denen sie eine flexible und zugleich abgerundete Sicherheitsstrategie entwickeln können.

- Setzen Sie auf die Verschlüsselung Ihrer Daten: Was geschieht, wenn es einem Angreifer gelingt, in das Firmennetz einzudringen und auf Daten zuzugreifen? Eine starke Verschlüsselung ist die passende Antwort auf dieses und auf viele andere Szenarien. Ein Einsatz von geeigneten Tools zum Verschlüsseln von E-Mails und anderer Daten, sowohl im ruhenden Zustand als auch unterwegs, macht sie für Angreifer wertlos. Das gilt selbst dann, wenn diese sich einen Zugriff auf das Gerät, das Netz oder den Datenspeicher verschaffen konnten. Alle Endgeräte, die Daten speichern oder auf diese zugreifen, sollten daher eine moderne Verschlüsselung nutzen.

- Schulen Sie Ihre Mitarbeiter: Social Engineering ist eine der am häufigsten von Angreifern genutzten Methoden, um sich Zugriff auf fremde Daten zu verschaffen. Einen Anwender dazu zu bewegen, seine Zugangsdaten selbst herauszugeben, ist oft viel leichter, als sie per Brute Force zu erraten. Schulungen allein sorgen aber noch nicht für mehr Sicherheit auf den Endgeräten. Die wichtigsten Sicherheitsmaßnahmen hervorzuheben und immer wieder an sie zu erinnern, kann aber viel dazu beitragen, das Bewusstsein der Benutzer zu schärfen und einen einfachen, aber sehr effektiven Angriffsvektor zu blockieren.

- Legen Sie verbindliche Sicherheitsrichtlinien für die Clients fest: Die IT-Abteilung hat die Kontrolle über alle Endgeräte, die sich am Firmennetz anmelden und auf geschäftliche Daten zugreifen wollen. Diese Kontrolle entsteht aber nicht von allein und auch nicht automatisch. Die IT-Abteilung muss sie mühsam aufbauen, durchsetzen und immer wieder aktualisieren. Einfache umzusetzende Sicherheitsrichtlinien setzen zum Beispiel auf Zugänge auf der Basis von vordefinierten Gruppen sowie auf regelmäßige Änderungen der Passwörter. Gruppenbasierte Zugänge ermöglichen es der IT, die Nutzer zu kategorisieren und ihnen einen bestimmten Zugriff mit Hilfe der Policies entweder zu erlauben oder zu verweigern. Die dabei verwendeten Richtlinien sollten sich immer an den Standard der geringsten benötigten Berechtigungen halten. Regelmäßige Änderungen der Passwörter machen es Angreifern zudem erheblich schwerer, das aktuell gültige Kennwort zu erraten.

- Richten Sie eine Sicherheitsinfrastruktur für Ihre Clients ein: Eine solide Absicherung der Endgeräte im Unternehmen erfordert den Einsatz passender Software. Es ist daher empfehlenswert, die Angebote genau zu prüfen und sich für geeignete Anwendungen zu entscheiden, die die jeweiligen Anforderungen am besten erfüllen. Die ausgewählten Infrastrukturlösungen und andere passende Produkte müssen den IT-Administratoren erlauben, alle wesentlichen Aspekte der Endpoint-Sicherheit festzulegen und durchzusetzen. Die dafür benötigte Infrastruktur besteht üblicherweise aus mehreren Ebenen mit verschiedenen Tools und Diensten, zu denen nicht selten auch eine MDM-Lösung (Mobile Device Management) gehört. Sie prüft die Mobilgeräte und die darauf installierten Apps, bevor sie Zugang zum Firmennetz und weiteren Ressourcen erhalten.

Dafür eignen sich etwa eine VPN-Lösung sowie ein passender Client, der die Betriebssystem- und Anti-Malware-Gegebenheiten auf den Endgeräten prüft, noch bevor der eigentliche Login-Prozess abgeschlossen ist. Ein Beispiel dafür ist der Endpoint Manager von Microsoft, mit dem Sie Richtlinien für die Endgeräte festlegen können. Sie decken damit die Bereiche Antivirus, Verschlüsselung, Firewall, Endpoint Detection and Response (EDR) bis hin zur Verringerung der Angriffsfläche und Schutzmaßnahmen für die Accounts ab.