stokkete - stock.adobe.com

Schatten-IT: Geräte, Anwendungen und Cloud-Dienste aufspüren

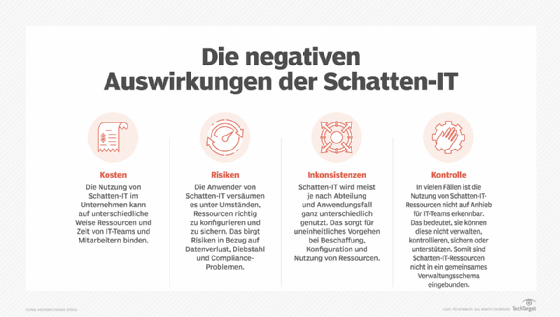

Während Schatten-IT für die Anwender oft bequem ist, stellt sie meist ein großes Risiko für Unternehmen dar. Drei Methoden, um nicht autorisierte Geräte und Anwendungen zu finden.

Der Kauf und die nicht offiziell autorisierte Nutzung von Hardware, Software, Diensten und Medien durch Anwender oder Gruppen innerhalb einer Organisation wird auch als Schatten-IT bezeichnet. In nahezu allen Unternehmen ist dieses Phänomen anzutreffen.

Schatten-IT tritt auf, weil die meisten Menschen am liebsten Geräte und Anwendungen nutzen, mit denen sie sich bereits auskennen und die sie mögen, anstatt die von der IT-Abteilung vorgegebenen Gerätschaften nutzen zu müssen. Viele betrachten die IT-Kollegen in solchen Fällen als hinderlich oder gar als Bremser, weil sie überzeugt sind, dass sie mit den von ihnen präferierten Geräten und Programmen produktiver sind.

Allerdings kann die IT-Abteilung keine Systeme schützen, die sie nicht kennt. Sensible Daten sind dann nicht ausreichend oder sogar gar nicht gesichert. Dadurch werden häufig auch Gesetze, Regulierungen und Unternehmensrichtlinien missachtet. Gelegentlich kommt es wegen der Schatten-IT sogar zu größeren Datendiebstählen mit nicht selten schweren Folgen für die betroffenen Unternehmen.

Das Aufspüren von Schatten-IT ist daher essenziell, um Daten über nicht autorisierte Systeme zu sammeln. Erst so können die entstandenen Risiken eingeschätzt und informierte Entscheidungen darüber getroffen werden, welche Geräte oder Anwendungen offiziell autorisiert und welche blockiert werden müssen.

Im Folgenden zeigen wir Ihnen, wie Sie drei verschiedene Arten der modernen Schatten-IT in Ihrer Umgebung aufspüren: Nicht autorisierte Gerätschaften, lokale Anwendungen sowie Wechselmedien und Cloud-Dienste. Meist lohnt es sich, mehrere Methoden zu kombinieren, um die Nutzung von Schatten-IT zu beschränken.

Nicht autorisierte Hardware aufspüren

Das Finden nicht autorisierter Desktop-Rechner, Notebooks, Mobilgeräte, IoT-Devices und anderer Hardware ist im Allgemeinen eine relativ einfache Aufgabe. Wenn diese Gerätschaften sich mit dem Firmennetz oder Servern verbinden wollen, entweder On-Premises oder remote via VPN (Virtual Private Network), SSE (Security Service Edge) oder Secure Access Service Edge (SASE), dann müssen sie dazu Ihre Netzwerkgeräte kontaktieren.

Das können Switches, Access Points (AP), VPN-Gateways, Proxy-Server, Firewalls oder Router sein. Alle diese Produkte können in der Regel andere Netzwerk-Hardware identifizieren, die sie bisher noch nie gesehen haben und anschließend Daten über sie sammeln.

Viele Unternehmen nutzen zudem bereits Onboarding- oder Provisioning-Prozesse für neue Geräte. In Zusammenarbeit mit Tools zum Asset Management und NAC (Network Access Control) erstellen diese Anwendungen automatisch Allow-Listen für den Netzwerkzugang. Jedes Mal, wenn dann ein nicht autorisiertes Gerät versucht mit dem Netzwerk Kontakt aufzunehmen, das sich also nicht auf der erlaubten Liste befindet, haben Sie wahrscheinlich eine Schatten-IT-Hardware aufgespürt.

Nicht autorisierte lokal eingesetzte Software und Wechselmedien aufspüren

Immer wieder kommt es zudem vor, dass sich autorisierte Endpoints mit dem Netzwerk verbinden, auf denen sich nicht freigegebene Software befindet oder die mit fremden Wechselmedien bestückt sind. Wenn die Geräte zentral gemanagt werden, ist die dafür genutzte Verwaltungssoftware perfekt geeignet, um ebenfalls diese Art der Schatten-IT aufzuspüren.

Endpoint-Security-Tools wie Schwachstellen-Scanner oder Werkzeuge zum Verteilen und Verwalten von Patches und Konfigurationen, MDM-Tools (Mobile Device Management) sowie Asset-Management-Lösungen sind allesamt in der Lage, Daten über nicht autorisierte Software zu sammeln.

Überwachen Sie aber auch alle virtuellen Endpunkte wie zum Beispiel emulierte Betriebssysteme, die auf anderen Systemen laufen. Auch in diesen virtuellen Systemen kann sich nicht autorisierte Software befinden. Eine weitere Möglichkeit ist, dass sogar das verwendete virtuelle Betriebssystem nicht offiziell registriert und freigegeben wurde.

Nicht autorisierte Nutzung von Cloud-Diensten aufspüren

Der Einsatz nicht freigegebener Cloud-Ressourcen ist heutzutage für die meisten Firmen ein alltägliches Ärgernis. Anwender können oft kinderleicht auf freie oder kostengünstige SaaS-Dienste (Software as a Service) zugreifen, die für alle möglichen Zwecke angeboten werden. Auch wenn viele dieser Cloud-Dienste die Produktivität erhöhen mögen, können sie doch Dritten ermöglichen, auf sensible Daten eines Unternehmens zuzugreifen.

Cloud-basierte Schatten-IT kann jedoch zum Glück auf viele Arten identifiziert werden. Die besten Methoden für Ihr Unternehmen hängen davon ab, welche Sicherheits-Tools Sie bereits einsetzen. Im Prinzip haben Sie die folgenden Optionen:

- CASB-Tools (Cloud Access Security Broker) und Lösungen zur Cloud-Sicherheit bieten viele Möglichkeiten aus Sicherheitssicht wie das Tracken der Cloud-Nutzung und das Sammeln von Daten über die beteiligten Nutzer und Geräte sowie über ihre Zugriffe.

- Die meisten SaaS-Management-Tools unterstützen das Aufspüren von Cloud-Apps ebenfalls. Manche bieten zudem auch Risikoeinschätzungen für häufig anzutreffende Schatten-IT-Ressourcen, mit denen Sie die Gefahren besser bewerten können.

- Auch Software zum Endpoint Management kann genutzt werden, um Informationen über die verwendeten SaaS-Dienste auf verbundenen Clients zu sammeln.

- Webaktivitäten können zudem an Proxy-Servern, Firewalls oder anderen größeren Knotenpunkten im Netz gesammelt und analysiert werden, um Verbindungen zu nicht autorisierten Cloud-Diensten zu erkennen. Auch DNS-Anfragen (Domain Name System) liefern wichtige Daten über Verbindungsversuche zu bekannten Schatten-IT-Ressourcen.