Rawf8 - stock.adobe.com

Windows 11 24H2: Was ist neu bei den Gruppenrichtlinien?

Mit Windows 11 24H2 führt Microsoft verschiedene Neuerungen bei den Gruppenrichtlinien ein. Etwa bei der Updatesteuerung, der Sicherheit und Windows Protected Print.

Unternehmen erhalten mit Windows 11 24H2 weitere Gruppenrichtlinieneinstellungen dazu. Leider ist Microsoft bei der Dokumentation nicht sehr gründlich. Zunächst sind die neuen Einstellungen in den aktuellen administrativen Vorlagen für Windows 11 24H2 enthalten. Die Liste der zur Verfügung gestellten Richtlinien stellt Microsoft in der Excel-Tabelle Group Policy Settings Reference Spreadsheet zur Verfügung.

Security Compliance Toolkit für Windows 11 24H2

Mit dem Security Compliance Toolkit stellt Microsoft Vorlagen und Dokumentationen zur Verfügung, mit denen sich verschiedene Windows-Versionen und Windows-Server absichern lassen. Hier stellt Microsoft jetzt Vorlagen für die neuen Funktionen in Windows 11 24H2 zur Verfügung (Windows 11 v24H2 Security Baseline.zip). Auch hier sind Dokumentationen zu finden, darunter die Tabelle Windows 11 23H2 to 24H2 Delta.xlsx. Leider sind die Neuerungen nicht ganz eindeutig festgelegt, es kann also durchaus sein, dass einzelne Richtlinieneinstellungen nicht dokumentiert sind oder in 23H2 schon vorhanden waren.

Generell handelt es sich bei den neuen Richtlinien um etwa 70 bis 90 Stück, die neue Funktionen implementieren. Das betrifft zumindest die Neuerungen, die in beiden Tabellen zu finden sind. Zu den Neuerungen gehört die Richtlinie Turn off Install Tracing im Pfad Windows Components\App and Device Inventory. Diese Richtlinie erlaubt es Administratoren, das Installations-Tracking zu deaktivieren, wodurch der Datenschutz verbessert und die Nachverfolgung installierter Anwendungen minimiert wird.

Ebenfalls im gleichen Bereich angesiedelt ist die Einstellung Turn off API Sampling. Diese Richtlinie steuert die Deaktivierung der API-Abtastung, wodurch die Leistungsfähigkeit von Systemen gesteigert und potenzielle Datenschutzrisiken reduziert werden Mit Turn off Application Footprint, ebenfalls im Pfad Windows Components\App and Device Inventory zu finden, wird der Schutz von Nutzerdaten weiter gestärkt. Diese Richtlinie unterbindet das Sammeln und Verarbeiten von Daten zur Anwendungsnutzung und sorgt für eine bessere Einhaltung von Compliance-Vorgaben.

Eine weitere Neuerung betrifft die Richtlinie Turn off compatiblity scan for backed up applications. Sie ermöglicht es Unternehmen, Kompatibilitätsüberprüfungen für gesicherte Anwendungen zu deaktivieren, wodurch die Systemleistung verbessert wird. Im Bereich Windows Components\App Package Deployment wurde die Richtlinie Not allow per-user unsigned packages to install eingeführt. Diese Richtlinie erhöht die Sicherheit, indem sie die Installation nicht signierter Pakete auf Benutzerebene blockiert.

Die Aktivierung der Sicherheitsrichtlinie Domain Controller: LDAP Server Signing Requirements im Pfad Security Settings\Account Policies\Kerberos Policy stellt sicher, dass LDAP-Verbindungen zu Domain Controllern verschlüsselt sind. Das stärkt die Integrität und Sicherheit von Netzwerken erheblich.

Im Bereich Netzwerkübertragung sorgt die Einstellung Enable SMB over QUIC im Pfad Administrative Templates\Network\Offline Files für sichere und effiziente Dateiübertragungen, insbesondere für mobile Arbeitsplätze. Diese Funktion nutzt TLS-verschlüsselte Verbindungen und gewährleistet so höchste Sicherheitsstandards.

Für den Schutz vor Brute-Force-Angriffen wurde die Richtlinie Configure Brute-Force Protection blocking time im Pfad Security Settings\Account Lockout Policies eingeführt. Administratoren legen damit fest, wie lange ein Konto nach wiederholten Fehlversuchen gesperrt bleibt.

Stichtagsbasierte Steuerung von Updates in Windows 11 24H2

Windows 11 24H2 ermöglicht es Administratoren, feste Zeitrahmen für die Installation von Updates und die zugehörigen Neustarts festzulegen. Die Einstellung Specify deadline for automatic updates and restarts for feature update erlaubt die Definition eines spezifischen Stichtags für Feature-Updates, um sicherzustellen, dass diese rechtzeitig und ohne Verzögerungen angewendet werden. Gleichzeitig kann mit Specify deadline for automatic updates and restarts for quality update ein eigener Zeitraum für Qualitäts-Updates wie Sicherheits- und Stabilitätsverbesserungen festgelegt werden. Diese präzise Zeitplanung sorgt dafür, dass Unternehmensumgebungen sowohl aktuelle Features als auch Sicherheitsstandards einhalten, ohne die Produktivität der Anwender durch unerwartete Neustarts zu beeinträchtigen.

Windows Protected Print Mode in Windows 11 24H2

Windows Protected Print Mode (WPP) ist ein neues Druckprotokoll von Microsoft, das die Sicherheit und Einfachheit des Druckens verbessern soll. Die Einführung dieses Protokolls ist eine direkte Reaktion auf Schwachstellen, die durch den PrintNightmare-Vorfall vor einigen Jahren offengelegt wurden. Dabei nutzten Angreifer Druckertreiber von Drittanbietern, um Server zu kompromittieren. Mit WPP möchte Microsoft solche Risiken minimieren und die Druckverwaltung grundlegend verändern.

WPP ersetzt herstellerspezifische Druckertreiber durch eine einheitliche, von Microsoft bereitgestellte Drucklösung. Das Protokoll eliminiert die Abhängigkeit von herkömmlichen Treibern und überträgt die Verantwortung für die Druckverwaltung an Microsoft. Der Druckvorgang erfolgt dabei durch die Übertragung eines standardisierten Dokuments, wie etwa eines PDFs, an das Endgerät. Die Verarbeitung der Druckaufträge wird vollständig auf die Geräte der Druckerhersteller ausgelagert.

Dieses neue Modell führt jedoch zu Einschränkungen. Nutzer können nicht mehr wie bisher auf umfassende Treibereinstellungen zugreifen. Funktionen wie spezielle Finishing-Optionen, erweiterte Druckformate oder komplexe Druckaufträge werden stark eingeschränkt. Die endgültige Verfügbarkeit solcher Funktionen hängt künftig von den Druckerherstellern ab.

WPP wird seit dem 01. Oktober 2024 eingeführt und in Phasen ausgerollt. Aktuell haben Nutzer die Möglichkeit, das Protokoll manuell zu aktivieren. Wichtig ist dabei, dass diese Entscheidung unumkehrbar ist. Einmal aktiviert lässt sich WPP nicht mehr deaktivieren und bestehende Druckumgebungen könnten dadurch beeinträchtigt werden.

Microsoft plant, WPP bis 2027 als Standardprotokoll für alle Druckaufträge in Windows festzulegen. Bereits jetzt ist eine erste Version des neuen Treibermodells verfügbar. Nutzer könnten sie in Form des Microsoft IP Printers bemerkt haben, der automatisch in Windows installiert wird. Dieser Treiber bietet nur grundlegende Funktionen wie Duplexdruck oder einfaches Heften. Die Kompatibilität mit spezifischen Hardware-Features wie verschiedenen Papierfächern bleibt dabei ungewiss.

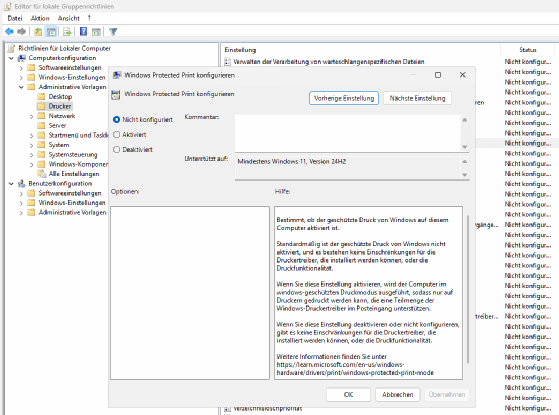

Einstellungen für Windows Protected Print

Windows 11 24H2 führt neue Einstellungen ein, die sich mit Windows Protected Print beschäftigen und eine erhöhte Sicherheit im Druckmanagement gewährleisten. Über den Pfad Administrative Templates\Printers stehen zwei zentrale Richtlinien zur Verfügung. Die erste Einstellung Configure Windows protected print ermöglicht es Administratoren, einen geschützten Modus zu aktivieren, der sicherstellt, dass Druckaufträge erst nach einer erfolgreichen Authentifizierung des Benutzers ausgeführt werden. Das verhindert unbefugten Zugriff auf sensible Dokumente, insbesondere in sicherheitskritischen Umgebungen wie Behörden oder Finanzinstituten.

Die zweite Einstellung Audit Windows Protected Print erweitert die Sicherheitsfunktion durch Protokollierung aller Druckaktivitäten im geschützten Modus. Dadurch erhalten IT-Teams detaillierte Einblicke in potenzielle Sicherheitsvorfälle und können verdächtige Aktivitäten schnell identifizieren und beheben. Diese Kombination aus Schutz und Überwachung macht Windows Protected Print zu einem unverzichtbaren Werkzeug für Unternehmen, die sowohl den Datenschutz als auch die Einhaltung von Compliance-Anforderungen sicherstellen möchten.

Vorteile und Strategien für Windows Protected Print

WPP bietet Sicherheitsvorteile, da herkömmliche Schwachstellen, die durch Drittanbietertreiber entstehen, reduziert werden. Gleichzeitig verspricht Microsoft eine vereinfachte Druckverwaltung, da nur noch ein einheitliches Treibermodell genutzt wird. Das könnte die Verwaltung großer Druckerflotten erheblich erleichtern. Dennoch gibt es Herausforderungen. Viele spezialisierte Druckanforderungen wie die Erstellung von Broschüren oder spezifische Finishing-Optionen könnten unter WPP wegfallen. Unternehmen müssen ihre Druckstrategien überdenken und eng mit den Herstellern zusammenarbeiten, um sicherzustellen, dass ihre Anforderungen auch weiterhin erfüllt werden.

Die Einführung von WPP erfordert eine strategische Planung. Es ist ratsam, IT-Abteilung frühzeitig in die Diskussion einzubinden, um die Auswirkungen auf bestehende Druckinfrastrukturen zu bewerten. Zudem sollten Unternehmen die dreijährige Übergangsfrist nutzen, um ihre Systeme und Workflows an das neue Protokoll anzupassen. Ein vorschnelles Aktivieren von WPP wird nicht empfohlen, da mögliche Einschränkungen und Funktionsverluste sorgfältig geprüft werden müssen.

SMB-Richtlinieneinstellungen in Windows 11 24H2

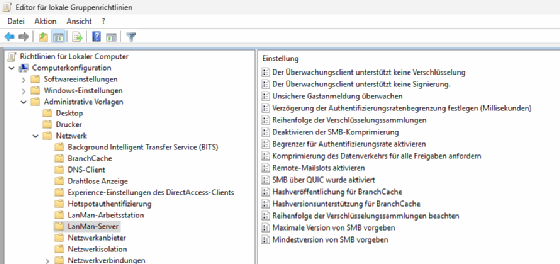

Windows 11 24H2 bietet neue Konfigurationsmöglichkeiten für das SMB-Protokoll über Gruppenrichtlinien, die sowohl die Sicherheit als auch die Funktionalität verbessern. Zu den Überwachungsrichtlinien gehören Audit client does not support encryption, Audit client does not support signing, Audit insecure guest logon, Audit server does not support ecryption und Audit server does not support signing. Diese Einstellungen ermöglichen die Überwachung von Verbindungen, die keine Verschlüsselung oder Signierung unterstützen.

Für die Sicherheitskonfigurationen stehen die Optionen Block NTLM (LM NTLM NTLMv2) und BlockNTLM Server Exception List zur Verfügung, um veraltete Authentifizierungsverfahren zu blockieren. Die Funktion Enable authentication rate limiter in Kombination mit Set authentication rate limiter delay (milliseconds) begrenzt die Häufigkeit von Authentifizierungsanforderungen, um Angriffe zu minimieren.

Erweiterte Netzwerkfunktionen können über Enable remote mailslots, Enable SMB over QUIC und Enable Alternative Ports aktiviert werden, während Alternative Ports Mappings die Flexibilität bei der Portzuordnung erhöht. Mit den Richtlinien Mandate the maximum version of SMB und Mandate the minimum version of SMB lassen sich spezifische SMB-Protokollversionen erzwingen, um Kompatibilität und Sicherheit zu gewährleisten. Abschließend sorgt die Richtlinie Require Encryption dafür, dass SMB-Verbindungen ausschließlich verschlüsselt stattfinden.