hamara - stock.adobe.com

Windows 11 mit Hotpatch-Updates ohne Neustart aktualisieren

Windows 11 kann man jetzt mit Hotptaches aktualsieren. Das reduziert die Anzahl der Neustarts deutlich und bringt so Vorteile für IT-Teams. Die Voraussetzungen im Überblick.

Mit der Verfügbarkeit von Hotpatching für Windows 11 Version 24H2 eröffnet Microsoft Unternehmen eine neue Möglichkeit, Systeme kontinuierlich zu aktualisieren, ohne dabei Arbeitsprozesse zu unterbrechen. Das Prinzip stammt ursprünglich aus dem Serverbereich und hält nun Einzug auf Client-Geräten mit Intel- oder AMD-Architektur. Die neue Funktion beschränkt sich aktuell auf Systeme mit Windows 11 Enterprise oder Education 24H2 und erfordert eine geeignete Lizenz. Damit lassen sich jetzt Arbeitsstationen genauso im laufenden Betrieb aktualisieren, wie bei Windows Server 2025. Allerdings dürfen Anwender und Admins auch keine Wunder erwarten. Es wird auch in Zukunft weiterhin Updates geben, die einen Neustart benötigen.

Hotpatches werden in Windows so eingebunden, dass sie direkt in den laufenden Betrieb eingreifen können. Nur bestimmte Arten von Updates, vor allem Sicherheitskorrekturen, lassen sich auf diesem Weg einspielen. Feature- und kumulative Updates, die tiefer in das System eingreifen, bleiben weiterhin an einen Neustart gebunden.

Neue Update-Strategie: Weniger Unterbrechungen

Microsoft verfolgt mit Hotpatching in Zukunft einen zyklischen Ansatz. Im ersten Monat jedes Quartals also Januar, April, Juli und Oktober, erscheinen Baseline-Updates. Diese enthalten neben Sicherheitskorrekturen auch neue Funktionen. Diese Systempakete benötigen grundsätzlich einen Neustart. Um diese vier Neustarts kommen Anwender daher nicht herum.

Zwischen diesen Terminen werden monatlich reine Sicherheitsupdates veröffentlicht. Genau diese lassen sich bei entsprechender Konfiguration über Hotpatching einspielen, ohne einen Neustart zu erfordern. Statt wie bisher zwölfmal pro Jahr einen Neustart durchzuführen, genügt es nun in der Regel viermal, um ein System aktuell zu halten. Natürlich kann sich diese Planung jederzeit wieder ändern, die generelle Vorgehensweise ist aber klar. Microsoft will Sicherheits-Updates möglichst per Hotpatching einspielen, andere Erweiterungen erfordern technisch einen Neustart.

Voraussetzungen für den Einsatz von Hotpatching

Hotpatching setzt bestimmte Rahmenbedingungen voraus. Neben der richtigen Edition, derzeit nur Enterprise und Education, wird eine gültige Lizenz benötigt. Unterstützt werden unter anderem Windows 11 Enterprise E3 oder E5, Windows Education A3 oder A5 sowie Virtual Desktop Access E3 oder E5. Auch Microsoft 365 F3, E3 und E5 enthalten passende Lizenzen. In den meisten Fällen lohnt es sich vermutlich nicht nur wegen Hotpatching diese Lizenzen zu wählen. Wenn die Lizenzen aber bereits vorliegen, kann es sinnvoll sein in Windows 11 24H2 Hotpatching zu aktivieren.

Diese Sicherheitsfunktion muss aktiv sein, damit Hotpatching genutzt werden kann. Das gilt auch für die Aktivierung von Hotpatching in Windows Server 2025.

Windows Hotpatching: Architektur und Update-Mechanik im Detail

Die Hotpatch-Technologie basiert auf einer In-Memory-Patching-Methode, bei der bestimmte Teile des Kernel-Codes oder von Systemdiensten zur Laufzeit durch gepatchte Versionen ersetzt werden. Dabei bleiben die Prozess-Handles aktiv, wodurch laufende Sitzungen erhalten bleiben und Dienste ohne Unterbrechung fortgesetzt werden können. Um das zu ermöglichen, nutzt Microsoft für die Bereitstellung eine Kombination aus Kernel Mode Code Integrity (KMCI), Virtual Secure Mode (VSM) und Trusted Boot. Diese Komponenten stellen sicher, dass nur digital signierte und geprüfte Hotpatches überhaupt in das System eingebunden werden.

Ein weiterer Aspekt betrifft das Lifecycle-Management. Hotpatches sind immer kumulativ, allerdings bauen sie auf dem jeweils zuletzt installierten Baseline-Update auf. Fällt ein System in der Updatekette zurück, etwa durch längere Offlinezeiten, ist die erneute Installation eines Baseline-Pakets zwingend erforderlich, um wieder auf den aktuellen Stand zu kommen. Daraus ergibt sich eine klare technische Abhängigkeit, die IT-Abteilungen in ihre Wartungsplanung einbeziehen müssen. Microsoft priorisiert kritische Sicherheitsrisiken und rollt Patches selektiv aus, was zwar Effizienz schafft, aber auch bedeutet, dass nicht jede Lücke sofort adressiert werden kann. Die Integration in bestehende SIEM- und Compliance-Prozesse erfordert daher ein präzises Patch- und Risiko-Management, damit keine kritischen Updates übersehen werden.

Virtual Based Security über Intune aktivieren

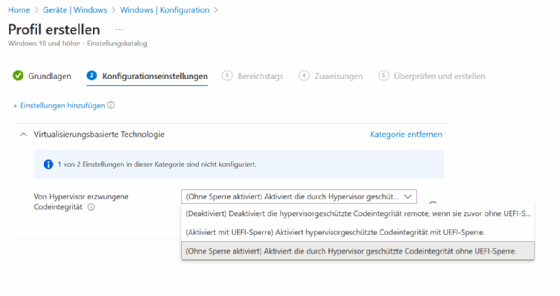

Die Aktivierung der Virtual Based Security erfolgt zentral über Microsoft Intune. Dafür wird ein Konfigurationsprofil erstellt. Der Ablauf beginnt im Intune Admin Center unter Geräte/Windows/ Konfiguration. Dort wird über Erstellen/Neue Richtlinie eine neue Konfigurationsrichtlinie angelegt.

Im folgenden Dialog ist unter Konfigurationsprofil die Option Windows 10 und höher zu wählen. Der Profiltyp wird auf Einstellungskatalog gesetzt. Die Auswahl Virtualisierungsbasierte Technologie findet man am schnellsten durch Eingabe von hypervisor. Dort wird die Funktion Von Hypervisor erzwungene Codeintegrität aktiviert.

Hotpatching-Richtlinien in Intune konfigurieren

Sobald die Voraussetzungen erfüllt sind, kann Hotpatching selbst ebenfalls über Intune gesteuert werden. Dazu navigiert man im Intune Admin Center erneut zu Geräte/Windows und wählt unter Updates verwalten den Punkt Windows-Updates.

Über Erstellen/Windows-Qualitätsupdaterichtlinie wird eine neue Richtlinie erstellt. Diese lässt sich direkt auf Geräte anwenden, die Hotpatching unterstützen. Die gewählte Lizenz muss dabei zur Liste der unterstützten Modelle gehören.

Der Prozess ermöglicht es, betroffene Systeme gezielt mit Hotpatches zu versorgen. Sofern ein Update als Hotpatch verfügbar ist, wird es automatisch ohne Neustart angewendet. Das System erkennt selbstständig, ob ein Neustart notwendig ist. In der Praxis reduziert sich dadurch die Zahl geplanter Systemneustarts deutlich.

Einschränkungen und Ausblick

Aktuell gilt Hotpatching funktioniert nur mit klassischen Intel- und AMD-Architekturen. Systeme mit ARM64-Prozessoren befinden sich in der Public Preview. Microsoft arbeitet nach eigenen Angaben an der vollständigen Unterstützung dieser Plattformen. Derzeit wird jedoch davon abgeraten, Hotpatching auf ARM-Systemen produktiv zu verwenden, da Stabilitätsprobleme auftreten können.

Ein weiterer Punkt betrifft VDI-Umgebungen. Gerade dort ist die automatische Aktualisierung häufig deaktiviert, was Sicherheitsrisiken birgt. Microsoft begegnet dem, indem künftig ältere Teams-Clients automatisch blockiert werden. Nach Ablauf von 90 Tagen kann ein nicht aktualisierter Teams-Client keine Verbindung mehr aufbauen. Nutzer erhalten bereits 60 Tage im Voraus eine Warnmeldung in Form eines Banners.

Auswirkungen auf Monitoring, Reporting und Drittanbieter-Tools

Ein oft unterschätzter Bereich beim Einsatz von Hotpatching ist die Interaktion mit bestehenden Monitoring- und Reporting-Lösungen. Viele Endpoint-Management- und Patch-Analyse-Tools basieren auf der klassischen Erkennung installierter KB-Updates, die über WMI oder PowerShell abgefragt werden. Hotpatches werden sie als Teil eines kumulativen Modells verwaltet, was zu Abweichungen im Compliance-Reporting führen kann, sofern die eingesetzten Tools nicht Hotpatch-fähig sind.

Darüber hinaus sollten IT-Abteilungen prüfen, ob vorhandene EDR- oder Vulnerability-Scanner den Zustand eines Systems korrekt interpretieren, wenn nur ein Teil der Patches ohne Neustart angewendet wurde. Da Hotpatches den Systemzustand während der Laufzeit verändern, ist es möglich, dass Versionsprüfungen auf DLL-Ebene inkonsistente Ergebnisse liefern. Microsoft stellt deshalb spezielle APIs bereit, um den tatsächlichen Patch-Stand eines Hotpatch-fähigen Systems abzufragen.

Auch bei der Integration in Drittanbieterlösungen, etwa bei Softwareverteilung oder Sicherheitsrichtlinien, müssen Konfigurationsanpassungen vorgenommen werden. Tools, die hart auf Neustartindikatoren reagieren oder fehlende Reboot-Prompts als Fehler interpretieren, können in Umgebungen mit aktivem Hotpatching Fehlalarme auslösen.