Andrea Danti - Fotolia

Vier Tools für Penetrationstests, um die IT-Sicherheit im Mittelstand zu verbessern

Der beste Ansatz für Penetrationstests in mitteständischen Unternehmen ist, mehrere Tools zu kombinieren, die verschiedene Bereiche abdecken.

In den Netzwerkpaketen von Firmen-Traffic lauern immer potenzielle Bedrohungen. Auslöser können falsche Konfiguration, menschliche Fehler, schlechte Security-Policies und andere Schwachstellen sein. Angreifer nutzen diese dankbar aus. Bei den Angreifern kann es sich um eine individuelle Person, eine Gruppe oder eine Regierung handeln. Die ultimativen Ziele sind, die Anwendung, die Server oder das Netzwerk lahm zu legen – temporär oder permanent. Oder die Angreifer wollen wertvolle Daten stehlen. Um sich dagegen zu wehren, sollten Unternehmen regelmäßig Penetrationstests durchführen.

Security-Administratoren benötigen von ihrer Firma eine Erlaubnis, um an produktiven Netzwerken zu testen. Nicht vergessen dürfen sie dabei rechtliche Vorgaben, beispielsweise ist bei Penetrationstests der Datenschutz zu wahren. Dann benötigen sie natürlich noch die richtigen Tools für das Penetration Testing. Viele Tools für die Kommandozeilen bieten heutzutage ebenfalls ein GUI an, um dem IT-Sicherheitspersonal das Leben einfacher zu machen. Früher waren die Tools für Penetrationstests auf Computer beschränkt. Heutzutage kann man damit auch von mobilen Geräten aus arbeiten.

Um die Verteidigung der Mittelständler zu stärken, müssen Security-Profis ein Paket schnüren, das sowohl aus freien als auch kommerziellen Tools besteht. Einige der Penetrationstests sind kostenlos und andere wiederum nicht. Das Ziel ist bei allen gleich. Der Administrator muss die Schwachstellen vor den böswilligen Hackern finden. Jedes Tool verwendet eine andere Penetrationstechnik. Die Programme unterscheiden sich bei den Scan-Methoden und suchen außerdem nach anderen Arten an Schwachstellen. Der Administrator entscheidet, wie das entsprechende Tool implementiert wird. Mit einigen Programmen kann man eine unlimitierte Anzahl an IP-Adressen oder Hosts unter die Lupe nehmen. Bei anderen ist die Menge wiederum beschränkt. Einige Tools sind plattformunabhängig und andere kann man nur auf bestimmten Betriebssystemen einsetzen.

Nachfolgend finden Sie einen Überblick zu empfohlenen Tools für Penetrationstests, die sich für den Mittelstand eignen. Die Liste beschäftigt sich sowohl mit Tools für das Testen von Netzwerken als auch für das Prüfen von Webanwendungen.

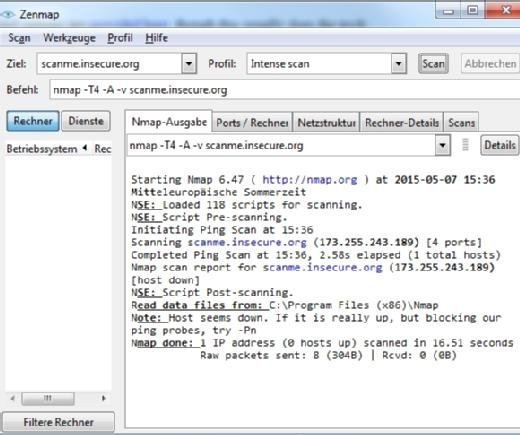

1. Zenmap

Nmap gehört zu den Lieblingen von Administratoren. Es ist plattformübergreifend, Open Source und somit kostenlos. Die Entwickler stellen mit Zenmap auch eine grafische Oberfläche zur Verfügung, um das Scannen von Netzwerken einfacher zu machen.

Security-Administratoren sehen durch Command Wizard die Kommandozeilenoptionen. Sie werden oben am Bildschirm für jedes Profil angezeigt. Dabei ist es egal, ob es sich um ein neues oder ein vordefiniertes Profil handelt. Sie können diese interaktiv modifizieren, bevor das Programm läuft. Diese Funktion spart Zeit, weil man beim Tippen nicht auf korrekte Syntax und/oder Fehler bei der Konfiguration achten muss.

Beim Erstellen neuer Profile haben Security-Profis die Möglichkeit, verschiedene Kombinationen an Methoden für den Penetrationstest zu wählen. Zur Auswahl stehen unter anderem scan, ping, target, source, timing und weitere fortschrittliche Techniken. Die Resultate der Scans lassen sich in einer Datenbank speichern und mit anderen vergleichen. So kann man unübliche Muster beim Traffic entdecken. Eine Übersicht unserer wichtigsten Artikel finden Sie im technischen Online-Handbuch zu Nmap.

2. Burp

Ein kompletter Lebenszyklus an Schwachstellentests hilft Administratoren. Sie bekommen einen besseren Überblick, wie diverse Tools zusammenarbeiten. Ein Favorit hierfür ist Burp. Es handelt sich um einen grafischen Penetrationstest auf Basis einer Webanwendung. Es gibt zwei Editionen: die kostenlose, aber limitierte Free Edition und die Professional Edition mit allen Funktionen, die mit 299 US-Dollar pro Anwender und Jahr zu Buche schlägt.

Mit der kostenlosen Version können Administratoren Burp Proxy verwenden, um Traffic zwischen ihrem Browser und der Zielanwendung zu modifizieren. Weiterhin sind Burp Spider für das Crawlen von Inhalten (zum Beispiel neue Anmeldeversuche erkennen), Burp Repeater für das wiederholte Senden individueller Anfragen und Burp Sequencer für das Testen der Zufälligkeit der Sitzungs-Token verfügbar.

In der kostenpflichtigen Variante sind zwei weitere Tools vorhanden. Das eine ist der Scanner für die automatische Suche von Schwachstellen. Das andere Tool nennt sich Intruder. Damit lassen sich Angriffe maßschneidern, um ungewöhnliche Schwachstellen auszunutzen. Mit der Suite können Administratoren Schlüsselworte suchen, Aufgaben planen und Ziele analysieren. Außerdem haben Sie die Möglichkeit, Resultate zu speichern, wiederherzustellen und zu vergleichen. Wenn ein Administratoren Java beherrscht, dann können er eigene Plug-ins erstellen und damit komplexe Aufgaben in Angriff nehmen.

3. OpenVAS

Haben Security-Profis mit dem Schwachstellen-Scanner Nessus Erfahrung gesammelt, werden sie Ähnlichkeiten zu Open Vulnerability Assessment System (OpenVAS) feststellen. OpenVAS ist ein Fork der letzten freien Version von Nessus, die aus dem Jahre 2005 stammt. Somit ist das Tool kostenlos. Beide Programmpakte setzen auf mehrere Scanner, die sich auf einem Client befinden, um Exploits in Servern ausfindig zu machen. Das bedeutet aber nicht, dass Nessus und OpenVAS die gleichen Typen an Schwachstellen adressieren können.

Um OpenVAS-8 zu installieren, kann der Administrator ein Paket eines Drittanbieters verwenden oder den Quell-Code selbst kompilieren. Der Scanner führt tägliche Updates in Bezug auf die Network Vulnerability Tests (NVTs) durch, indem er den OpenVAS NVT Feed zu Rate zieht. Auch die Verwendung eines kommerziellen Feed-Services ist möglich. Der Administrator arbeitet mit Greenbone Security Assistant. Das ist ein webbasierter Service, der sich komfortabel mit einem Webbrowser verwenden lässt.

Mithilfe des Service-Moduls OpenVAS Manager kann der Administrator die Anwenderkonten verwalten. Weiterhin lassen sich damit die Regeln bezüglich der Anzahl der OpenVAS Scanner administrieren, die das Zielnetzwerk und/oder die Hosts mit den entsprechenden Betriebssystemen konstant scannen. Der Administrator kann die Konfiguration auch so ändern, dass der Anwender seinen eigenen Host manuell scannen oder sein eigenes NVT Repository mit einem OpenVAS NVT Feed synchronisieren darf. Sie oder er kontrolliert dann die Pläne für den Scan und wartet eine SQL-Datenbank mit den Konfigurationen und Resultaten der entsprechenden Überprüfungen. Denkbar an dieser Stelle sind zum Beispiel MySQL oder SQLite.

4. Arachni

Einige Tools für Penetrationstests erlauben zusätzlich zu Computern das Scannen mehrerer mobiler Geräte. Zu den beliebtesten Utilities gehört dabei die kostenlose Open-Source-Software Arachni. Sie ist für Linux und Mac OS X verfügbar und besitzt eine grafische Oberfläche. Mit diesem Tool kann der Administrator aktiv Webanwendungen mit Cross-Site Scripting (inklusive DOM-Varianten), SQL Injection, NoSQL Injection, Code Injection, File-Inclusion-Varianten und andere Arten an Einspeisungen testen.

Administratoren können das Tool so konfigurieren, dass die passiven Prüfungen von Dateien, Kreditkartennummern, Sozialversicherungsnummern, privaten IP-Adressen und anderen Arten an Informationen limitiert sind. Von der Client-Seite aus können sie einzelne oder mehrere Server scannen, auf denen Windows, Solaris und andere Betriebssysteme laufen. Agieren Administratoren als Penetrationstester, die das Tool als Teil ihres Prüf-Toolkits verwenden, dann müssen sie keine Lizenz für kommerzielle Nutzung erwerben.

Die richtigen Tools für die Penetrationstests finden

Um ein funktionierendes Toolkit für Penetrationstests zusammenzustellen, müssen die Administratoren die Leistungsmerkmale der einzelnen Tools in Augenschein nehmen. Man muss hier in Betracht ziehen, welche speziellen Ziele getestet werden sollen, welche Penetrationstechniken man einsetzen möchte und auf welche Arten an Schwachstellen man sich fokussiert. Weiterhin sollte man darauf achten, dass sich die Utilities einfach verwenden lassen. Die Tools für Penetrationstests sollten sich wo immer möglich gemeinsam einsetzen lassen. Sie sind da, um dem Administrator zu helfen, damit dieser eine breitere Palette an Schwachstellen erkennt.

Über den Autor:

Judith M. Myerson ist ein Security- und Systems-Engineering-Profi. Sie hat viele Artikel in den Bereichen Security, Risiko-Management und Internet of Things veröffentlicht. Sie ist außerdem die Autorin von RFID in the Supply Chain. Myersond ist CRISC (Certified in Risk and Information System Control) und Mitglied von OPSEC und ISACA.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+ und Facebook!