WrightStudio - stock.adobe.com

So richten Sie ein VPN für den Unternehmenseinsatz ein

VPNs sind fast allgegenwärtig, doch wie stellt man sie bereit? Wir zeigen Anwendungsfälle, Anforderungen, Bereitstellungsoptionen und Best Practices für das VPN-Deployment.

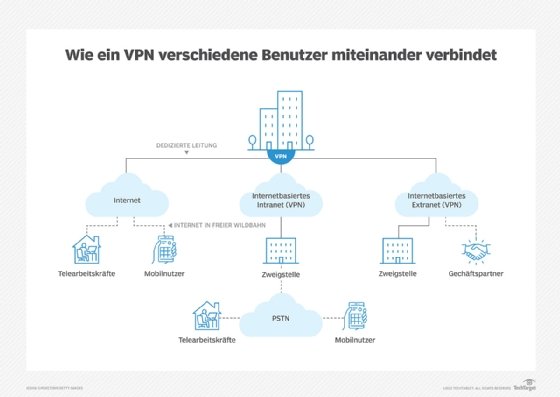

Ein virtuelles privates Netzwerk (Virtual Private Network, VPN) ist eine Schlüsseltechnologie, um die Internetsicherheit zu erhöhen und sicheren Fernzugriff für Benutzer zu ermöglichen, die Zugriff auf Firmen-WANs und deren Ressourcen benötigen. Ein VPN verbindet alle Arten von Nutzern über alle Standorttypen hinweg miteinander. Seine Funktionen sollten sicher, benutzerfreundlich und flexibel genug sein, um die Cloud für eine Vielzahl von Plattformen und Anwendungsfällen zu verwenden.

Bevor sie ein VPN einrichten, sollten Netzwerkarchitekten die wesentlichen VPN-Grundlagen evaluieren, Funktionen auswählen, die die Anwender ihres Unternehmens optimal unterstützen, und Best Practices für die Sicherheit und den sicheren Remote-Netzwerkzugriff berücksichtigen.

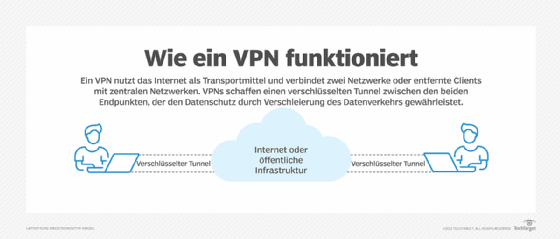

Wie funktionieren VPNs?

VPNs fügen eine Protokollschicht hinzu, die oft als Tunneling-Protokoll bezeichnet wird. Sie kapselt und verschlüsselt den Netzwerk-Traffic. Durch diesen Prozess wird der VPN-Traffic auf seinem Weg durch das öffentliche Internet quasi unsichtbar, so dass unbefugte Nutzer keine Netzwerkinformationen erkennen können. Wenn Dritte den Datenverkehr während der Übertragung inspiziert, kann sie nicht auf die Nutzdaten der Pakete zugreifen.

VPNs verhindern, dass beliebige Dritte den Traffic-Fluss zwischen bestimmten Benutzern und den Ressourcen, auf die sie online zugreifen, untersuchen können. Dies gilt insbesondere für Situationen, in denen Mitarbeiter VPNs nutzen, um zum Beispiel arbeitsrelevante Aktivitäten, Transaktionen, Dateiübertragungen oder die Nutzung von Anwendungen zu schützen.

Darüber hinaus verschleiern VPNs bestimmte Benutzerdetails in dem von ihnen geschützten Traffic. IP-Adressen, geografische Standorte, Browserverläufe, Geräte und Software sind Beispiele für Informationen, die außerhalb des VPN-Schutzschirms nicht ohne Weiteres zugänglich sind.

VPN-Anwendungsfälle

Unternehmen verwenden VPNs in erster Linie, um ein sicheres, privates Netzwerk über das öffentliche Internet zu spannen. Zu den typischen Anwendungsfällen für VPNs gehören folgende Punkte:

- Remote Work: Firmen stellen VPNs für Remote-Mitarbeiter bereit, damit diese auf Netzwerkressourcen und -anwendungen zugreifen können.

- Datenschutz: Benutzer und Unternehmen, die arbeitsrelevante Informationen, sensible Daten und Kommunikation vor Dritten verbergen wollen – etwa vor ISPs, Telekommunikationsanbietern und anderen Einrichtungen, die den Internet-Traffic abwickeln –, können ihren Datenverkehr mit einem VPN schützen.

- Sicherheit: Benutzer, die sich über ein unsicheres Netzwerk mit dem Internet verbinden, können ein VPN verwenden, um ihre Daten und Kommunikation zu schützen sowie die unerwünschte Preisgabe von Informationen zu vermeiden.

Wie Sie ein VPN einrichten

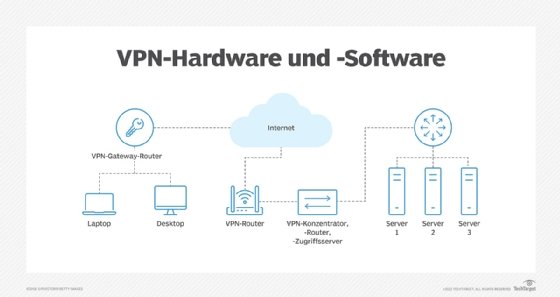

Netzwerk-Admins benötigen für die Einrichtung eines funktionsfähigen VPNs verschiedene Elemente bei verschiedenen Schritten. Das geht vom Client über die Cloud und die Netzwerkgrenze bis hin zu Unternehmensnetzwerken.

Zu den Grundvoraussetzungen für die Einrichtung eines VPNs zählen folgende Aspekte:

- Client-VPN-Software: VPNs erfordern Clientsoftware, um sichere Remote-Verbindungen herzustellen. Die Clients müssen die verschiedenen Anwendungen und Services unterstützen, auf die Benutzer zugreifen oder die sie ausführen möchten, beispielsweise Collaboration Tools für Audio- und Videokonferenzen.

- VPN-Infrastruktur: Unternehmen müssen spezielle VPN-fähige Router und Firewalls einsetzen, die den legitimen VPN-Traffic ungehindert durchlassen, aber gleichzeitig unbefugte und unerwünschte Dritte sperren. Diese VPN-Geräte verwenden in der Regel Blocklisting-Techniken oder Adress- und Domain-Namensfilter, um diesen Prozess zu ermöglichen.

- VPN-Appliance, -Konzentrator oder -Server: VPN-Appliances, -Konzentratoren und -Server verarbeiten und verwalten den eingehenden VPN-Traffic. Zudem kümmern sie sich um den Aufbau und die Abwicklung von VPN-Sitzungen und deren Zugriff auf Netzwerkressourcen.

Bei der Auswahl der VPN-Funktionen sollte man einige wichtige Anforderungen beachten:

- sicherer Fernzugiff

- einfache Einrichtung, Konfiguration und Wartung

- günstiger Preis für eine breite Nutzung im Unternehmen

- Benutzerfreundlichkeit.

Wie Sie ein VPN auswählen

Die Entscheidung, welche Art von VPN für ein Enterprise-Netzwerk geeignet ist, bringt eine Reihe von Schwierigkeiten mit sich. Netzwerkexperten stehen bei der Frage, welches VPN bereitgestellt werden soll, oft im Spannungsfeld zwischen den Vorgaben des Managements und den Präferenzen der Anwender, was die Mitarbeiter vor einige Herausforderungen stellen kann.

Berücksichtigen Sie die Benutzer- und Plattformpräferenzen

Die Unternehmensleitung wählt VPN-Designs typischerweise anhand weniger Kriterien aus. Die bestehende Infrastruktur diktiert, welche neuen VPN-Komponenten den Kompatibilitätsanforderungen entsprechen. Die Geschäftsführung trifft Kaufentscheidungen möglicherweise auch basierend auf dem günstigsten Preis oder dem optimalen Preis-Leistungs-Verhältnis. Manchmal entscheidet sich das obere Management aber auch für ein VPN aufgrund der Wahl eines bestimmten Anbieters oder einer bestehenden Geschäftsbeziehung.

Wenn das Management dieser Logik in puncto VPN-Design folgt, haben die Netzwerk- und IT-Teams selten die freie Wahl, welches VPN eingerichtet werden soll. Sie mögen zwar Einfluss auf die Auswahl haben, aber ihre Entscheidung unterliegt den Überlegungen und der abschließenden Festlegung durch die Vorgesetzten.

Stattdessen sollten Unternehmen einen Bottom-up-Ansatz verfolgen, der von den Benutzern gesteuert wird. Bei einem benutzergesteuerten Ansatz geben die Benutzerplattformen die VPN-Protokolle und -Services vor, während kostengünstige oder kostenlose VPN-Clients die Auswahl der übrigen Komponenten bestimmen.

Ein benutzergesteuerter Ansatz führt zu einem Free-for-all-Modell: Unternehmen können mehrere VPNs für verschiedene Benutzergruppen oder Plattformen verwenden. Im Idealfall entscheidet sich das Unternehmen für eine einzige oder eine begrenzte Anzahl von Optionen, wobei die Netzwerkteams die Sicherheitsanforderungen sorgfältig gegen die Benutzerfreundlichkeit und Produktivitätsaspekte abwägen.

Prüfen Sie die VPN-Clientoptionen

Bei der Auswahl eines VPN-Clients gilt es, ein breites Spektrum an Eigenschaften und Funktionen zu berücksichtigen:

- OS-Unterstützung: Wer PCs verwendet, sollte darauf achten, dass ein einziger Client alle Betriebssysteme unterstützt, die das Unternehmen einsetzt. Diese Überlegung gilt ebenfalls für mobile Betriebssysteme.

- BYOD: Unternehmen, die BYOD zulassen, sollten auch VPNs für mobile Geräte in Betracht ziehen. Das gilt sowohl für die private als auch für die berufliche Nutzung. Selbst auf Geräten die das Unternehmen zur Verfügung stellt, begrüßen die Mitarbeiter im Allgemeinen diese Möglichkeit.

- Sicherheit und Verschlüsselung: Umfassende Unterstützung für Remote Access, Tunneling und Sicherheits- oder Authentifizierungsprotokolle sind zentrale Funktionen, die man bei der Einrichtung eines VPNs berücksichtigen sollte. Zu den beliebtesten VPN-Protokolloptionen gehören Secure Sockets Layer (SSL)/Transport Layer Security (TLS) und IPsec sowie das Remote Desktop Protocol (RDP) oder das Layer Two Tunneling Protocol (L2TP). Unterstützung für eine starke Verschlüsselung ist ebenfalls ein Muss. Hierzu eignen sich RSA-Verschlüsselung (Rivest-Shamir-Adleman) mit 2.048 Bit für den Schlüsselaustausch und besonders geschützten Traffic sowie AES-256 (Advanced Encryption Standard) oder besser für alle Payloads und den sonstigen Traffic.

- Remote Support und Collaboration: Die VPN-Umgebung sollte Remote Access, virtuelle Remote-Clients, gestützte oder interaktive Nutzung für den technischen Support und die Zusammenarbeit zwischen mehreren Teilnehmergruppen für Video Conferencing unterstützen. Idealerweise lassen sich VPN-Technologien problemlos in vorhandene Infrastrukturen, Laufzeitumgebungen, Anwendungen, Dienste und Cloud-Plattform-Investitionen integrieren.

- Preis: Die meisten Unternehmen möchten ihre derzeitigen Geschäftsabläufe nicht umstrukturieren, um die VPN-Nutzung zu ermöglichen. Sie ziehen moderate und kostengünstige Upgrades massiven und kostspieligen Änderungen vor. Auch die VPN-Preismodelle sind wichtig: Teurere Optionen bieten in der Regel mehr Sicherheit, bessere Integration sowie einfachere Wartung und Upgrades.

Herausforderungen bei der VPN-Bereitstellung

Das Wissen um die ordnungsgemäße Einrichtung eines VPNs kann Netzwerkteams helfen, zukünftige Komplikationen zu vermeiden. Um potenziellen Problemen vorzubeugen, müssen die Netzwerkmitarbeiter die Bereiche kennen, die eventuell zu VPN-Problemen und technischen Schwierigkeiten führen.

Nachfolgend finden Sie einige häufige Probleme bei der VPN-Bereitstellung:

- Die VPN-Clientsoftware muss auf allen Benutzergeräten funktionieren, was VPN-Sicherheitslücken verhindern kann.

- Die VPN-Geräte müssen außerdem mit Appliances, Konzentratoren und Servern kompatibel und interoperabel sein.

- Die VPN-Protokolle müssen durchgängig über Firewalls, Router und Switches hinweg funktionieren.

- Netzwerkteams müssen Sicherheit und Schutz gegen Benutzerfreundlichkeit und komfortable Bedienung abwägen, um technische VPN-Probleme zu vermeiden.

Maßnahmen gegen VPN-Sicherheitsrisiken

Die VPN-Technologie bietet spezifische und gezielte Sicherheitsverfahren, kann aber auch Angriffe und Exploits geradezu anziehen. So berichtete das Infosec Institute im März 2022, dass die zunehmende Nutzung von VPNs aufgrund der Nachfrage nach Remote Access zu einem Anstieg der Angriffe geführt hat. Es ist von entscheidender Bedeutung, ein VPN zu schützen, um ein sicheres Remote Networking zu ermöglichen.

Die US-Einrichtungen National Security Agency und die Cybersecurity and Infrastructure Security Agency empfehlen Unternehmen, einige Best Practices für die Sicherheit zu befolgen, die die Angriffsfläche bei der Verwendung eines VPNs minimieren können. Diese Tipps beinhalten unter anderem folgende Punkte:

- Wählen Sie ein auf Standards basierendes VPN, das Internet Key Exchange (IKE) und IPsec enthält, gegenüber Optionen, die SSL/TLS nutzen. Wenn ein VPN einen individuellen SSL/TLS-Tunnel als Fallback für den standardbasierten Betrieb verwendet, sollten Sie diese Option deaktivieren.

- Richten Sie VPNs mit starken Authentifizierungs- und Verschlüsselungsalgorithmen und -protokollen ein.

- Nutzen Sie Multi-Faktor-Authentifizierung (MFA) mit zwei oder mehr Faktoren, um die Sicherheit zu erhöhen. Wann immer möglich, sollten Sie die passwortbasierte Authentifizierung durch eine Clientauthentifizierung über Zertifikate ersetzen, die auf Smartcards oder einem anderen hardwaregesicherten Speicher abgelegt sind.

- Schließen Sie Schwachstellen durch regelmäßiges Patchen, und führen Sie eine aktuelle Software-BOM (Bill of Materials), um sicheren und aktuellen Code zu gewährleisten. Spielen Sie Updates ein, sobald sie verfügbar sind, und erzwingen Sie Passwortänderungen, wenn Exploits bekannter Schwachstellen nachweislich aktiv ausgenutzt werden.

- Beschränken Sie den VPN-Zugriff nur auf berechtigte Benutzer. Dieser Schritt kann die Erstellung von Firewall-Regeln bedeuten, um den Zugriff auf bestimmte Port-Adressen, wie TCP und das User Datagram Protocol (UDP), zu begrenzen. Verwalten und überwachen Sie den ein- und ausgehenden VPN-Zugang sorgfältig, und beschränken Sie die Endpunkte ausschließlich auf die zulässigen IP-Adressen. Blockieren Sie den VPN-Zugriff auf Managementschnittstellen, damit sich kompromittierte Anmeldedaten von Admins nicht zu einer Netzwerkübernahme missbrauchen lassen.

- Erwägen Sie die Bereitstellung von VPNs mithilfe eines Zero-Trust Frameworks mit Netzwerksegmentierung, um das Least-Privilege-Prinzip (Principle of Least Privilege, POLP) konsequent anzuwenden.

- Der VPN-Traffic sollte auf seinem Weg in ein und aus einem Unternehmensnetzwerk einen Sicherheits-Stack durchlaufen. Dieser Stack sollte eine Web Application Firewall (WAF) und Intrusion-Prevention-Systeme (IPS) umfassen. Die IT-Teams sollten das VPN zudem so konfigurieren, dass alle Sicherheitseinstellungen für Webanwendungen aktiviert sind, um zum Beispiel Replay-Angriffe mit abgelaufenen Daten aus Benutzersitzungen zu unterbinden.

Durch einen umfassenden Ansatz für das Monitoring und die Aufrechterhaltung der Netzwerksicherheit kann ein VPN die Sicherheit steigern und den Benutzern einen geschützten Zugang zum Unternemensnetzwerk bieten.

Best Practices für die Einrichtung eines VPNs

Unternehmen sollten auf Standards basierende VPNs einrichten, die den Plattformanforderungen ihrer Benutzer entsprechen. Ein VPN kann beispielsweise mobile und stationäre Geräte unterstützen, aber alle VPNs – unabhängig vom Gerät, auf dem sie laufen – sollten eine starke Authentifizierung und Verschlüsselung beherrschen. MFA ist eine Möglichkeit, sicheren Fernzugriff für Benutzer zu implementieren, die außerhalb der Bürostandorte arbeiten. Netzwerkarchitekten sollten VPNs intensiv überwachen und sie aktualisieren, um Sicherheits-Updates, -Patches und -Fixes einzuspielen.

Ein VPN alleine kann den Remote-Zugriff nicht sicher machen. Es empfiehlt sich, dass Netzwerknutzer eine Schulung absolvieren, um das Sicherheitsbewusstsein zu schärfen. Auf diese Weise kann man riskante Verhaltensweisen vermeiden und das Risiko minimieren, Opfer von Online-Angriffen zu werden.

Netzwerkfachleute sollten darüber hinaus das VPN sorgfältig überwachen und auf Anomalien oder ungewöhnliche Zugriffsmuster achten, um Attacken zu verhindern. Um die Sicherheit weiter zu erhöhen, können Netzwerkspezialisten überlegen, ob sie den VPN-Zugang mithilfe eines Zero-Trust Frameworks einschränken. Dieses Framework überprüft und begrenzt auf Wunsch IP- und MAC-Adressen (Media Access Control) und erzwingt POLP für die gesamte Nutzung.