psdesign1 - Fotolia

Microsoft Office 365 bietet mehrere Verschlüsselungsoptionen

Jedes Unternehmen hat andere Anforderungen an die Verschlüsselung. Admins sollten daher alle Microsoft Office-365-Verschlüsselungsoptionen kennen.

Es gibt eine Vielzahl von E-Mail-Verschlüsselungsoptionen in Microsoft Office 365. Diesen schaffen einen umfassenden Schutz, um Bedrohungen abzuschwächen oder spezifische Anforderungen zu erfüllen.

Die Absicherung von Postfächern in Exchange Online erfordert einen umfassenden Ansatz, der die Risiken für das Unternehmen minimiert. Viele Verschlüsselungsfunktionen sind standardmäßig integriert und aktiviert.

Es kann aber vertragliche oder behördliche Anforderungen geben, die das Unternehmen erfüllen muss, wenn es um Verschlüsselung geht. Es gibt keine einzige Funktion, die alle Anforderungen des Unternehmens erfüllt, aber es gibt mehrere Optionen zur Verschlüsselung von Postfachdaten, die Teil einer Gesamtstrategie zur Datensicherung in Office 365 sind.

Risiken und Bedrohungen adressieren

Office 365 E-Mail-Verschlüsselung setzt auf BitLocker, um Data at Rest (Daten im Ruhezustand) in Exchange Online zu schützen. Office 365 verwendet HTTPS-Verschlüsselung vom Client zu den Servern, die die Postfächer hosten. Exchange Online verschlüsselt E-Mails von Server zu Server mit Transport Layer Security (TLS). Administratoren können außerdem verschlüsselte E-Mail-Verbindungen zwischen Partnern über Inbound und Outbound Connectors mit erzwungenem TLS herstellen.

Die größte Gefahr besteht darin, dass ein Dritter, zum Beispiel ein Angreifer, auf diese Daten zugreift. Das Verschlüsseln von Nachrichten oder des Postfachs bietet keinen Schutz, wenn jemand die Anmeldeinformationen eines Benutzers erhält, um auf das Postfach zuzugreifen.

Es ist gängige Praxis, Multifaktor-Authentifizierung oder bedingten Zugriff zu implementieren – oder eine Kombination aus beidem. Dies schränkt den Zugriff auf Personen ein, die zwei oder mehr Kriterien erfüllen – sowohl auf etwas, das sie kennen, zum Beispiel ein Passwort, als auch auf etwas, das sie haben, zum Beispiel ein Mobiltelefon oder ein anderes registriertes Gerät im Besitz der Organisation.

Einige Unternehmen schützen sich mit Technologien wie Data Loss Prevention (DLP) vor unberechtigtem Datenverlust. Andere benötigen möglicherweise Aufbewahrungsrichtlinien, um eine dauerhafte Löschung zu verhindern, bis ein gewisser Zeitraum verstrichen ist. Microsoft bietet eine Reihe von Office 365-E-Mail-Verschlüsselungs- und Datensicherungsfunktionen, um verschiedene Strategien abzudecken.

Verschlüsselung schafft neue Herausforderungen

Die meisten Unternehmen verwenden in der Regel eine Nachrichtenverschlüsselung, die es den richtigen Benutzern ermöglicht, einzelne Nachrichten zu lesen, wo immer sie sich befinden.

Der dem Exchange Online Postfach zugeordnete Benutzer oder der Administrator können den Inhalt des Postfachs unverschlüsselt einsehen, sogar bei BitLocker-Verschlüsselung. Ähnlich wie bei einem Rechner mit vollständiger Festplattenverschlüsselung hält der Schutz jemanden davon ab, die Festplatte physisch zu stehlen. Es stoppt jedoch nicht jemanden, der Zugang zum gesamten System hat.

Jemand mit Administrator-Zugriff auf den PC des Benutzers kann eine Kopie des Postfachs exportieren und seinen Inhalt anzeigen. Das unterscheidet sich nicht von anderen E-Mail-Systemen. Die meisten Unternehmen halten dies für ein akzeptables Risiko.

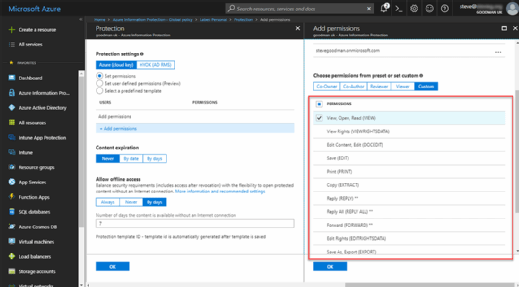

Einige Nachrichten sollten eine zusätzliche Sicherheitsstufe haben. Mit Azure Information Protection (AIP) konfigurieren Administratoren Richtlinien hierfür. AIP ermöglicht es Benutzern ebenfalls, Nachrichten selbst zu verschlüsseln.

Diese Richtlinien legen die Berechtigungen für den Empfänger fest, zum Beispiel, ob er die Nachricht weiterleiten, allen antworten, einen Screenshot erstellen oder die E-Mail ausdrucken darf. Wenn Administratoren die Lizenz Azure Information Protection Premium P1 anstelle des integrierten AIP verwenden, das mit einem Basis-Abonnement für Office 365 geliefert wird, können sie auch den Zugriff auf Nachrichten anzeigen und widerrufen. Dies ermöglicht es der IT-Abteilung, Nachrichten selbst zu löschen oder zu verfolgen, wo und wann Empfänger auf verschlüsselte Nachrichten zugreifen.

Die jüngsten Verbesserungen von AIP erweitern diese Funktionen auf Empfänger außerhalb von Office 365. Eine dritte Partei wird keine Eingabeaufforderungen für den Zugriff auf die geschützte Nachricht sehen, wenn sie AIP verwendet. Sie muss auf die Nachricht im Web mit einem einmaligen Code oder über einen externen Authentifizierungsanbieter wie Google oder Facebook darauf zugreifen.

Schließlich sorgen AIP und andere Nachrichtentechnologien von Drittanbietern wie PGP und S/MIME dafür, dass die richtigen Personen in Office 365 auf bestimmte Nachrichten zugreifen können. Allerdings gilt: Wenn die Schlüssel verloren gehen, gehen auch die Nachrichten verloren.

Verschlüsselte Nachrichten erschweren das Durchsuchen von E-Mails. Die Verschlüsselung stellt auch die Benutzer vor neue Herausforderungen, insbesondere wenn sie regelmäßig mit neuen Personen außerhalb des Unternehmens kommunizieren. Ein Unternehmen möchte vielleicht bei einem bestimmten Verschlüsselungsprodukt bleiben, da es schwierig ist, die Nachrichtenverschlüsselung rückgängig zu machen, wenn es zu einem anderen Dienst wechselt.

Customer Key ermöglicht vollständige Verschlüsselung

Eine neue Option für die Office 365 E-Mail-Verschlüsselung ist ein Feature namens Customer Key. Diese Technologie verschlüsselt vollständig Postfächer und Dateien des Abonnenten mit einem Schlüssel, den das Unternehmen selbst erstellt und kontrolliert.

Aus Anwendersicht bietet Customer Key keine zusätzliche Funktionalität. Der Schutz einzelner Nachrichten nach dem Verlassen von Exchange Online erfordert eine Nachrichten- und Transportverschlüsselung. Die IT-Abteilung muss zusätzliche Maßnahmen ergreifen, um die falschen Personen aus den Postfächern der Benutzer fernzuhalten.

Stattdessen arbeitet Customer Key hinter den Kulissen. Es verschlüsselt das Postfach mit Schlüsseln, die dem Unternehmen gehören. Die IT-Abteilung verwaltet verschlüsselte Postfächer auf die gleiche Weise.

Ein Administrator erteilt Berechtigungen für den Zugriff auf ein Postfach entweder für einen Benutzer oder über delegierte Zugriffsrechte, als ob es keine Verschlüsselung gäbe. Unter bestimmten Umständen, zum Beispiel in einem Support-Fall, kann Microsoft die Postfachdaten einsehen – mit Genehmigung der Organisation.

Customer Key gibt der Organisation die volle Kontrolle über den kompletten Lebenszyklus der Postfachdaten. Wechselt das Unternehmen von Microsoft zu einem anderen Anbieter, kann die IT-Abteilung den Zugriff auf die Schlüssel widerrufen oder vernichten. Wenn ein Admin die Schlüssel löscht, kann auch die Organisation nicht auf die Daten zugreifen. Dies schließt alle Daten ein, die gespeichert und aufbewahrt werden.

Customer Key erfordert Microsoft-Support

Customer Key hat mehrere Anforderungen. Die Organisation benötigt ein Office 365 E5-Abonnement in Verbindung mit einem Enterprise Agreement. Microsoft empfiehlt außerdem, dass das Unternehmen neue Azure Subscriptions im selben Azure Active Directory erstellen, in dem die IT-Abteilung Verschlüsselungsrichtlinien verwenden möchte.

Microsoft führt einen Teil der Einrichtung durch, denn wenn die IT-Abteilung einen erforderlichen Schritt versäumt oder falsch konfiguriert, sind alle Daten des Unternehmens gefährdet.

Customer Key verwendet zwei separate Azure-Abonnements, die ausschließlich für die Schlüssel erstellt und verwendet werden, die im Azure Key Vault gespeichert sind. Der Konfigurationsprozess richtet die Abonnements ein, um ein versehentliches Löschen des Schlüssels zu verhindern.

Nachdem Microsoft das Setup genehmigt hat, erstellen Administratoren eine Verschlüsselungsrichtlinie, die die Schlüssel mit Exchange Online verknüpft, und wenden die Richtlinie dann auf Postfächer an. Die vollständigen Voraussetzungen finden Sie auf der Support-Seite von Microsoft.

Verschlüsselungsrichtlinien auf ein Postfach anwenden

Die Aktivierung der vollständigen Postfach-Verschlüsselung ist relativ einfach. Erstellen Sie zunächst eine Verschlüsselungsrichtlinie mit der Exchange Online PowerShell. Definieren Sie die Uniform- Resource-Identifier-Werte, die für die Verbindung zu jedem Azure-Abonnement verwendet werden.

Diese Richtlinie enthält Werte für den Namen und die Beschreibung sowie einen Parameter – AzureKeyIDs –, mit dem jedes Abonnement angegeben wird. Zum Beispiel:

New-DataEncryptionPolicy -Name "SecureProject1" -Description "Root key for mailboxes within secure project 1" -AzureKeyIDs

https://tenant_EastUSvault01.vault.azure.net/keys/Secure1_key_01, https://tenant_EastUS2vault01.vault.azure.net/keys/Secure1_Key_02

Als nächstes wenden Sie die Verschlüsselungsrichtlinie auf ein Postfach an.

Set-Mailbox -Identity "[email protected]" -DataEncryptionPolicy "SecureProject1"

Überprüfen Sie nach circa 72 Stunden den Verschlüsselungsstatus des Postfachs.

Get-MailboxStatistics -Identity "[email protected]" | Select DisplayName,IsEncrypted

Customer Key ermöglicht es der IT-Abteilung, die Verschlüsselung dort anzuwenden, wo sie benötigt wird, und nicht im gesamten Unternehmen.

Jede Azure-Key-Vault-Transaktion wird dem Unternehmen in Rechnung gestellt, so dass ein Administrator helfen kann, die Kosten zu begrenzen und gleichzeitig die Compliance-Anforderungen zu erfüllen. Microsoft unterstützt die Verwendung mehrerer Schlüsselsätze, wenn ein Projekt oder ein Vertrag dies erfordert oder wenn das Unternehmen Schlüssel in bestimmten Regionen hosten muss.

Folgen Sie SearchEnterpriseSoftware.de auch auf Twitter, Google+, Xing und Facebook!