Olivier Le Moal - Fotolia

Datenverlust in Active Directory durch Backups verhindern

Die Sicherung von Active Directory ist nicht kompliziert und unbedingt notwendig. Admins sollten sich mit dem Thema auseinandersetzen, um Datenverlust zu verhindern.

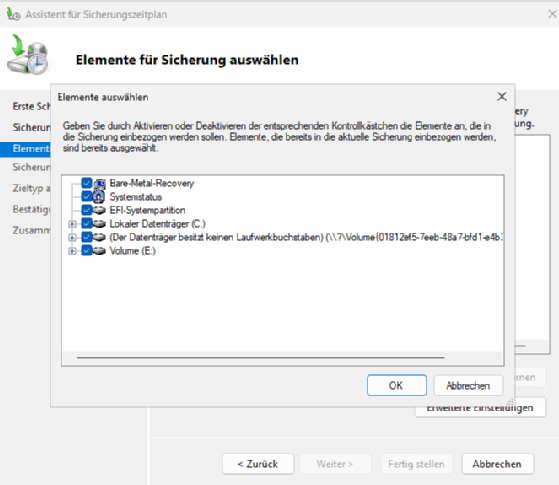

Das Backup von Active Directory ist in den meisten Fällen in vollständigen Sicherungen von Windows-Servern dabei. Wichtig ist, dass der Systemstatus (System State) des Servers gesichert wird. Dazu ist keine Drittanbieter-Software notwendig, da die in Windows-Server integrierte Sicherung den Systemstatus sichern kann. Erfolgt diese Sicherung in eine Datei, kann diese theoretisch mit der Sicherungslösung eines Drittanbieters gesichert werden.

Sobald eine vollständige Sicherung eines Domänencontrollers vorliegt, die auch den Systemstatus umfasst, liegt daher auch eine Sicherung von Active Directory vor. die Windows-Server-Sicherung lässt sich zum Beispiel über den Server-Manager oder das Windows Admin Center in Windows Server installieren.

Der Active-Directory-Papierkorb hilft bei der Wiederherstellung

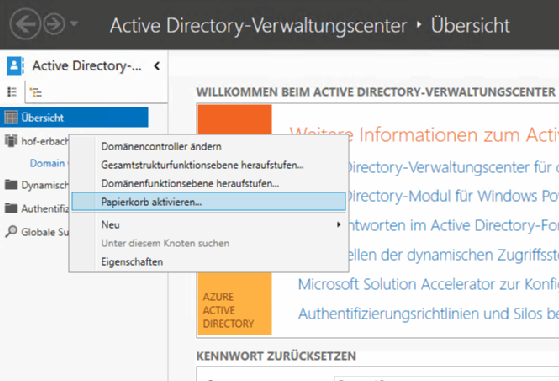

Nach der Installation von Active Directory ist es sinnvoll den Active-Directory-Papierkorb über das Active Directory Admin Center zu aktivieren. Das geht über das Kontextmenü der Gesamtstruktur.

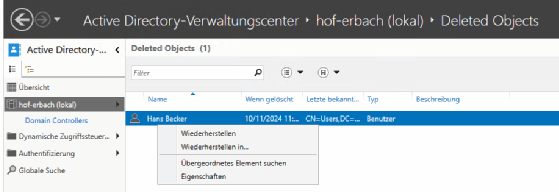

Der Vorgang legt eine neue Organisationseinheit mit der Bezeichnung Deleted Objects an. In dieser werden gelöschte Objekte aus Active Directory gespeichert. Über das Kontextmenü lassen sich diese Daten wiederherstellen. Das ersetzt zwar keine Datensicherung, da die Daten nur bis zu 180 Tage im Papierkorb verbleiben, stellt aber dennoch einen weiteren Schutz vor Datenverlust dar. Die Wiederherstellung von Objekten kann direkt über den Papierkorb im Active Directory Administrative Center erfolgen. Dazu klickt man mit der rechten Maustaste auf das Objekt und wählt die Option zur Wiederherstellung.

Allerdings sind hierbei weitere Einschränkungen zu beachten. So lassen sich beispielsweise Attribute nicht wiederherstellen, die kurz vor der Aktivierung des Papierkorbs gelöscht wurden.

Snapshots der Active Directory-Datenbank zur Sicherung erstellen

In Windows Server 2022/2025 und auch in den älteren Versionen lässt sich ein Snapshot der Active-Directory-Datenbankerstellen und bereitstellen. Diese Offlineversion der Datenbank ermöglicht die gleichen Bearbeitungsoptionen wie die Onlineversion. Der Snapshot kann auch als Backup genutzt werden, wobei der Admin aber wissen muss, dass ein Snapshot kein vollständiges Backup darstellt und nur einen bestimmten Zeitpunkt darstellt. Der Snapshot entsteht als Schattenkopie der Datenbank, wobei das Tool Dsamain die Bereitstellung übernimmt. Die Erstellung eines Snapshots erfolgt über den Befehl snapshot in Ntdsutil. Für den Zugriff auf den Snapshot eignen sich verschiedene LDAP-Tools, darunter Ldp oder das Snap-In Active Directory-Benutzer und -Computer. Nur Domänenadmins und Organisationsadmins sind berechtigt, Snapshots zu erstellen.

Ein Snapshot kann auch aus einer Active-Directory-Datensicherung bereitgestellt werden, ohne dass zuvor Ntdsutilverwendet werden muss. Die schnellste Methode zur Erstellung eines Snapshots erfolgt mit folgenden Schritten:

- Start von Ntdsutil in der Eingabeaufforderung.

- Eingabe von snapshot.

- Ausführung des Befehls activate instance ntds.

- Eingabe von create, um den Snapshot zu erstellen und dessen GUID anzeigen zu lassen.

- Bereitstellung des Snapshots mit mount <GUID>. Eine Übersicht gemounteter Snapshots liefert list mounted, während unmount <GUID> die Bereitstellung beendet. Der Snapshot wird durch delete <GUID> endgültig entfernt.

Über ein Skript oder als geplante Aufgabe erfolgt die Erstellung eines Snapshots mit dem Befehl:

ntdsutil

activate instance ntds

snapshot

create

quit

quit

Eine Offlinekopie der Active-Directory-Datenbank kann auch als LDAP-Server bereitgestellt werden, indem der Befehl dsamain /dbpath <Pfad zur Datenbankdatei> /ldapport <Port> verwendet wird. Der Zugriff erfolgt anschließend wie bei jedem LDAP-Server. Die Snapshots helfen dabei zu verifizieren, wann das Problem in Active Directory das erste Mal aufgetreten ist, das eine Wiederherstellung erforderlich macht.

Active-Directory-Datenbank reparieren und defragmentieren

Eine notwendige Wiederherstellung von Active Directory oder eines kompletten Domänencontrollers lässt sich teilweise vermeiden, wenn sich die Active-Directory-Datenbank reparieren lässt. Das geht ebenfalls mit Bordmitteln:

- Den Server im Verzeichnisdienst-Wiederherstellungsmodus starten.

- Eine Eingabeaufforderung öffnen und Ntdsutil starten.

- Den Befehl activate instance ntds ausführen.

- Mit files in den Bereich file maintenance wechseln.

- Den Befehl integrity eingeben, um die Datenbank auf Integrität zu testen. Zeigt dieser Test irgendwelche Fehler an, besteht die Möglichkeit, die Datenbank in Ntdsutil zu reparieren.

- Den Bereich file maintenance mit quit verlassen, aber in der Ntdsutil-Oberfläche bleiben.

- Den Befehl semantic database analysis eingeben.

- Mit verbose on detaillierte Informationen aktivieren.

- Den Befehl go fixup ausführen, um eine Diagnose und Reparatur der Datenbank zu starten.

- Anschließend Ntdsutil beenden und den Domänencontroller neu starten.

Falls die Datenbank weiterhin nicht funktioniert, ist eine Wiederherstellung aus einer Datensicherung erforderlich. Dabei müssen Backups so lange eingespielt werden, bis die Konsistenz der Active-Directory-Datenbank sichergestellt ist.

Teilweise kann die Offline-Defragmentierung der Datenbank helfen, Fehler zu beheben. Dies ist zwar in den meisten Fällen nicht notwendig, kann aber bei Performance-Problemen großer Datenbanken hilfreich sein. Die Active-Directory-Datenbank basiert, wie die Exchange-Datenbank, auf der Jet-basierten ESE-Datenbank. Obwohl das Wachstum der Active-Directory-Datenbank langsamer verläuft als bei einem Exchange-Server, kann es sinnvoll sein, eine Defragmentation durchzuführen. Insbesondere in großen Organisationen, in denen die Datenbank mehrere Gigabyte umfasst, ist eine jährliche Offline-Defragmentation empfehlenswert. Außerdem lassen sich teilweise Fehler beheben. Vor der Defragmentierung ist eine Sicherung des Systemstatus sinnvoll. Die Defragmentierung folgt einem ähnlichen Ablauf wie bei Exchange: Zunächst wird die Datenbank kopiert, dann offline defragmentiert und schließlich zurückkopiert. Dabei muss ausreichend Speicherplatz auf dem Zielmedium vorhanden sein. Der Ablauf der Offline-Defragmentation gestaltet sich wie folgt:

- Den Server im Verzeichnisdienst-Wiederherstellungsmodus starten.

- Eine Eingabeaufforderung öffnen und Ntdsutil starten.

- Den Befehl activate instance ntds ausführen.

- Mit files in den Bereich file maintenance wechseln.

- Den Befehl compact to Laufwerk:\Ordner verwenden, um die Datenbankdatei in das angegebene Verzeichnis zu kopieren und zu defragmentieren.

- Treten während der Defragmentierung keine Fehler auf, lässt sich die Datei ntds.dit manuell aus dem Zielordner in den produktiven Datenbankpfad kopieren. Die alte Version der ntds.dit aus dem produktiven Ordner sichern, bevor die defragmentierte Datei diese ersetzt.

- Mit dem Befehl integrity in der file maintenance die Integrität der Datenbank prüfen.

Ist die neue Datenbank fehlerfrei, kann der Admin den Domänencontroller neu starten. Treten Fehler auf, muss er die gesicherte Originaldatei zurückkopieren und erneut testen. Falls der Integritätstest erfolgreich abgeschlossen wird, kann die Defragmentierung wiederholt werden. Der Domänencontroller sollte erst in den normalen Modus wechseln, wenn die Konsistenz der Datenbank sichergestellt ist.

Alternativ kann die Defragmentierung ohne Verzeichnisdienst-Wiederherstellungsmodus durchgeführt werden, indem der Active-Directory-Dienst beendet wird. Dadurch bleiben andere Serverdienste verfügbar.