Jag_cz - Fotolia

Windows 10 und Windows Server 2019: Die Firewall steuern

Die Windows Firewall spielt in Windows 10 und Windows Server 2019 eine wichtige Rolle. Verwalten lässt sie sich über verschiedene Werkzeuge. Wir zeigen die Möglichkeiten.

Die Konfiguration der Windows Firewall hat Microsoft nicht gerade einheitlich gelöst. Es gibt zahlreiche verschiedene Möglichkeiten und Tools, mit denen Einstellungen der Firewall angepasst werden können. Auch in der Befehlszeile und der PowerShell stehen Möglichkeiten zur Verfügung.

In aktuellen Windows-Versionen hat Microsoft die Bezeichnung der Windows Firewall in Windows Defender Firewall geändert. Ansonsten wird die Firewall noch so gesteuert wie in den Vorgängerversionen. Die Windows Defender Firewall ist in Windows 10 genauso standardmäßig aktiv wie in Windows Server 2019.

Die Firewall über die Windows-Verwaltungskonsole steuern

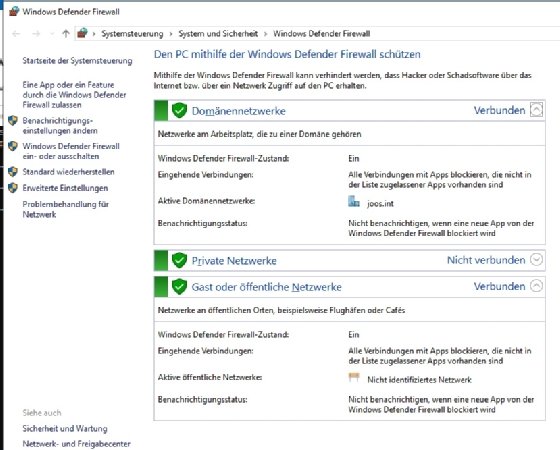

Die Standardeinstellungen der Firewall, in denen zu sehen ist, ob die Firewall für bestimmte Profile aktiv ist, welche Apps durch die Firewall blockiert oder durchgelassen werden, sind am schnellsten durch Eingabe von firewall.cpl im Suchfeld des Startmenüs zu erreichen. Die Systemsteuerung will Microsoft allerdings auf Dauer komplett abschaffen. Es ist zu erwarten, dass damit auch die Programme der Systemsteuerung auf lange Sicht verschwinden werden.

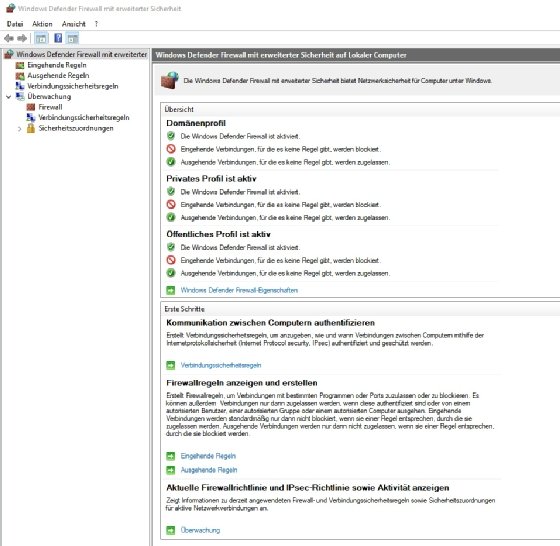

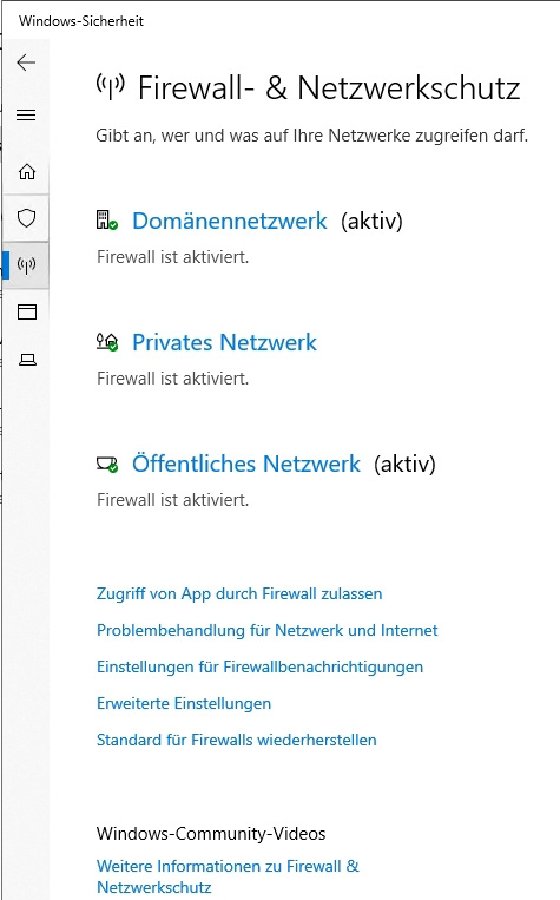

Wer mit der Windows Defender Firewall erweiterte Einstellungen vornehmen, will, also Regeln erstellen, mit denen gesteuert wird, welche Anwendungen und Ports blockiert oder durchgelassen werden sollen, verwendet die Verwaltungskonsole wf.msc. Hier können ein- und ausgehende Regeln genauso erstellt werden wie Verbindungssicherheitsregeln zwischen Computer. Den Bereich der Firewall im Windows Security Center erreichen Anwender auch nach dem Starten des Centers im Startmenü und der Auswahl von Firewall- & Netzwerkschutz oder im Bereich Update und Sicherheit der Einstellungs-App in Windows 10 und Windows Server 2019.

Über den Bereich Eingehende Regeln und Ausgehende Regeln kann festgelegt werden, in welcher Richtung eine App blockiert oder konfiguriert werden kann. Über das Kontextmenü dieser Befehle kann man neue Regeln anlegen.

Ein Assistent hilft dabei festzulegen, auf welcher Basis eine neue Regel erstellt werden soll. Um ein Programm zu blockieren, wird die Auswahl auf Programm gesetzt. Die Regeln kann man lokal setzen, aber auch über Gruppenrichtlinien. Dadurch können Regeln auf mehrere Rechner verteilt werden.

Um Anwendungen mit der Windows Defender Firewall zu blockieren, bestehen verschiedene Möglichkeiten. Zunächst kann über die Steuerung in der Systemsteuerung gearbeitet werden. Die Systemsteuerung kann in Windows 10 und Windows Server 2019 noch durch Suche von Systemsteuerung im Suchfeld des Startmenüs geöffnet werden. Dazu wird zu System und Sicherheit\Windows Defender Firewall gewechselt. Auf der linken Seite stehen verschiedene Befehle zur Verfügung, zum Beispiel Eine App oder ein Feature durch die Windows Defender Firewall zulassen. Anschließend zeigt das Tool alle Apps an, die Zugriff auf den Rechner haben sowie die einzelnen Profile. Hier können neue Apps hinterlegt werden. Alternativ kann hier konfiguriert werden, für welche Firewall-Profile der Zugriff gestattet ist. Werden alle Haken entfernt, hat die App keinen Zugriff mehr.

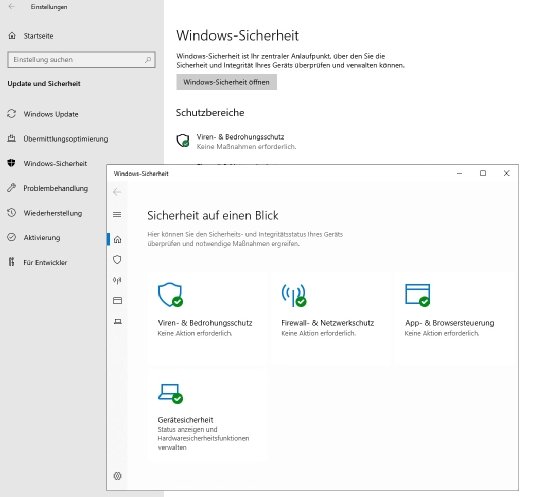

Das Windows Security Center zur Steuerung der Windows Firewall nutzen

In Windows 10 und Windows Server 2019 werden die meisten Sicherheitseinstellungen in App-Form vorgenommen. Dazu steht das Windows Security Center zur Verfügung. Dieses wird in der Einstellungs-App von Windows über den Bereich Update und Sicherheit\Windows-Sicherheit erreicht. Die Windows Firewall wird über den Bereich Firewall- & Netzwerkschutz gesteuert. Im Fenster stehen Links zur Verfügung, die direkt zum entsprechenden Verwaltungsprogramm führen.

In Umgebungen mit Active Directory lassen sich Firewall-Einstellungen und Firewall-Regeln auch mit Gruppenrichtlinien definieren. Die Konfiguration von Regeln erfolgt in der Verwaltungskonsole für Gruppenrichtlinien so wie in der erweiterten Verwaltung der Windows-Firewall über wf.msc.

Firewall in der PowerShell steuern

Sollen Einstellungen der Firewall geskriptet werden, bietet es sich an, die PowerShell zu verwenden. Alle Befehle, die zur Verfügung stehen, lassen sich am besten mit dem Befehl Get-Command -module Netsecurity anzeigen. Wie für alle Cmdlets, kann auch für die Cmdlets der Firewall eine Hilfe angezeigt werden. Dazu steht in der PowerShell der Befehl get-help <Cmdlet> zur Verfügung. Mit der Option -examples zeigt die PowerShell Beispiele an.

Anstatt mit New-NetFirewallRule eine neue Firewall-Regel zu erstellen, ist es häufig einfacher, bestehende Regeln zu kopieren. Dazu steht der Befehl Copy-NetFirewallRule zur Verfügung. Auch IPSec-Regeln lassen sich kopieren. Dazu wird das Cmdlet Copy-NetIPsecRule verwendet.

Umbenennen lassen sich Firewall-Regeln dann mit dem Cmdlet Rename-NetFirewallRule. Einmal angelegte Firewall-Regeln kann man dann mit Gruppenrichtlinien verteilen. Auch hier besteht die Möglichkeit, die Firewall-Regeln eines Domänenprofils zu kopieren, die mit einem bestimmten GPO im Unternehmen verteilt werden. Beispiel:

Get-NetFirewallProfile -Profile Domain -PolicyStore <FQDN der Domäne>\<Name der GPO> | Copy-NetFirewallRule -NewPolicyStore <FQDN der Domäne>\<Neue GPO>

Die Firewall-regeln kann man in der PowerShell deaktivieren (Disable-NetFirewallRule) und aktivieren (Enable-NetFirewallRule). Die Syntax lautet wie folgt:

Disable-NetFirewallRule -DisplayName "<Anzeigename>"

Der Status von Firewall-Regeln lässt sich wiederum mit Get-NetFirewallRule anzeigen.

Firewall in der Befehlszeile steuern

Neben der PowerShell können Firewall-Einstellungen auch mit der Befehlszeile konfiguriert werden. Dazu steht das Tool netsh.exe zur Verfügung. Ein Beispiel dafür ist:

netsh advfirewall firewall add rule name="All ICMP V4 Allow" dir=in action=allow protocol=icmpv4

Für Testzwecke kann die Firewall in der Befehlszeile auch kurzzeitig deaktiviert werden:

netsh firewall set opmode disable

Das Aktivieren der Firewall ist gleichfalls möglich:

netsh firewall set opmode enable

Um alle Einstellungen der Firewall zurückzusetzen, wird der folgende Befehl verwendet:

netsh advfirewall reset

In der Befehlszeile lassen sich auch alle Regeln anzeigen:

netsh advfirewall firewall show rule name=all

Auch der Status der einzelnen Firewall-Profile der Firewall kann man mit netsh.exe anzeigen:

netsh advfirewall show allprofiles