Windows 10 und Windows Server 2019 richtig absichern

Microsoft bietet für die verschiedenen Editionen von Windows 10 Sicherheitsrichtlinien an. Diese Security Baselines lassen sich auch auf Windows Server 2019 anwenden.

Microsoft bietet für verschiedenen Produkte, auch für Windows 10, Security Baselines an, mit denen die Produkte sicherer konfiguriert werden können. Die Richtlinien werden nicht nur als Empfehlungen weitergegeben, sondern auch als Vorlagen für die Umsetzung der Gruppenrichtlinien, und als Excel-Tabelle. Auch Vorlagen für den Policy Analyzer stehen zur Verfügung. Microsoft hat die notwendigen Downloads im Blogbeitrag Security baseline (FINAL) for Windows 10 v1809 and Windows Server 2019 zusammengefasst.

Die Vorlagen umfassen importierbare GPOs, ein PowerShell-Skript zum Anwenden der GPOs auf lokale Richtlinien, benutzerdefinierte ADMX-Dateien für Gruppenrichtlinieneinstellungen, Dokumentation in Tabellenkalkulationsform und verschiedene Policy-Analyzer-Dateien.

Sicherheitseinstellungen anwenden

Die Tabelle MS Security Baseline Windows 10 v1809 und Server 2019.xlsx besteht aus einer mehrseitigen Arbeitsmappe mit allen Gruppenrichtlinien-Einstellungen, die für Windows 10 v1809 oder Windows Server 2019 ausgeliefert werden. Die Spalten für Windows 10 v1809, WS2019 Member Server und WS2019 DC zeigen die empfohlenen Einstellungen.

Einige Zellen sind farblich gekennzeichnet. Das zeigt, dass diese Einstellungen nicht auf Systeme angewendet werden sollten, die nicht mit einer Active-Directory-Domäne verbunden sind. Zellen in den Spalten WS2019 DC sind ebenfalls hervorgehoben, wenn sie von den entsprechenden Zellen in der Spalte WS2019 Member Server abweichen.

Nachfolgend haben wir die Bedeutung der einzelnen Dateien, die mit dem genannten Download kommen, zusammengefasst:

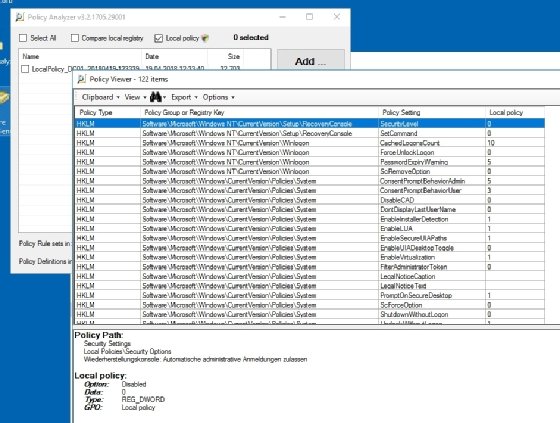

MSFT-Win10-v1809-RS5-WS2019-FINAL.PolicyRules – Eine Policy Analyzer-Datei, die alle GPOs anzeigt, die für Windows 10 und Windows Server 2019 angewendet werden können.

MSFT-Win10-v1809-RS5-FINAL.PolicyRules – Eine Policy Analyzer-Datei, die alle GPOs darstellt, die auf Windows 10 v1809 angewendet werden sollen.

MSFT-WS2019-MemberServer-FINAL.PolicyRules – Eine Policy Analyzer-Datei, die alle GPOs darstellt, die auf Windows Server 2019-Member Server, angewendet werden sollen.

MSFT-WS2019-DomainController-FINAL.PolicyRules – Eine Policy Analyzer-Datei, die alle GPOs darstellt, die auf Windows-Server-2019-Domänen-Controller, angewendet werden sollten.

Mit dem Policy Analyzer aus dem Microsoft Security Compliance Toolkit können Administratoren Gruppenrichtlinien effektiv analysieren und Fehler erkennen. Das Tool ist vor allem dann sinnvoll, wenn mehrere Gruppenrichtlinien im Einsatz sind, da alle Einstellungen parallel überprüft werden. Das hilft dabei genau festzustellen, in welcher Richtlinie Probleme auftreten. Allerdings hat das Tool vor allem die Analyse einzelner Richtlinien im Fokus.

BaselineDiffs-to-v1809-RS5-FINAL.xlsx – Diese Datei listet die Unterschiede in den Microsoft-Empfehlungen zwischen den neuen Baselines und den vorherigen Baselines auf. Die Einstellungen von Windows 10 v1809 werden mit denen von Windows 10 v1803 verglichen, die Baselines von Windows Server 2019 werden mit denen von Windows Server 2016 verglichen.

Windows 10 1803 bis 1809 Neue Einstellungen.xlsx – Listet alle Einstellungen auf, die in Windows 10 v1809 verfügbar sind und seit Windows 10 v1803 hinzugefügt wurden.

Server 2016 bis 2019 New Settings.xlsx – Listet alle in Windows Server 2019 verfügbaren Einstellungen auf, die seit Windows Server 2016 hinzugefügt wurden.

Mehr Sicherheit, weniger Komfort

Durch die Aktivierung der verschiedenen Sicherheitseinstellungen wird der Benutzerkomfort natürlich eingeschränkt, da durch mehr Sicherheit auch verschiedene Funktionen deaktiviert werden. Im Rahmen der Umsetzung der Richtlinien, durch den Import der Vorlagen, wird die Benutzerkontensteuerung deutlich verschärft und weitere Sicherheitseinstellungen angepasst. Natürlich lassen sich verschiedene Einstellungen deaktivieren, wenn diese nicht gewünscht sind.

Umsetzen der Vorlage

Der einfachste Weg, um die Richtlinien umzusetzen, besteht darin, diese in neuen GPOs, die in der Gruppenrichtlinienverwaltung angelegt werden, zu importieren. Hier sollten neue GPOs erstellt, und anschließend die Richtlinien importiert werden. Über das Kontextmenü der Richtlinien werden diese Einstellungen mit Einstellungen importieren in die neue Richtlinie eingelesen. Generell sollten immer neue Richtlinien erstellt werden, damit klar ist, dass die importierten Einstellungen aus den Vorlagen stammen.

Das Importieren wird über einen Assistenten vorgenommen. Hierüber können die aktuellen Einstellungen importiert werden. Dazu wird das Verzeichnis ausgewählt, in dem die Vorlagen gespeichert sind. Der Assistent kann über Einstellungen anzeigen die verschiedenen Konfigurationen der Richtlinien anzeigen.

Neben dem Import als Gruppenrichtlinie können die Richtlinien auch als Import für einzelne Rechner vorgenommen werden. Dazu steht auf der Webseite auch ein PowerShell-Skript zur Verfügung. Dieses gehört zum Lieferumfang der Vorlagen. Bestandteil ist ein Tool, dass die entsprechenden Einstellungen direkt in die Registry schreibt.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!