tippapatt - stock.adobe.com

Mobiles Bezahlen: NFC-Relay-Angriffe und wie man sich schützt

NFC-Relay-Angriffe verlängern die Reichweite kontaktloser Systeme künstlich, etwa bei Zahlung oder Zutritt. Wir zeigen Ablauf, Risiken, reale Fälle und wirksame Gegenmaßnahmen.

Near Field Communication (NFC) ist eine Funktechnik für sehr kurze Distanzen. Sie ist in Smartphones integriert und wird für kontaktlose Zahlungen, ÖPNV-Tickets und Zutrittsausweise verwendet. Auch ePässe, Geräte-Pairing und digitale Autoschlüssel nutzen sie. Die Reichweite beträgt wenige Zentimeter, die übertragenen Daten sind gering und die Authentisierung schnell. Dieses Näheprinzip gilt als Schutz – und genau hier setzen Relay-Angriffe an.

Bei NFC-Relay-Angriffen wird das Kurzstreckenprinzip von Near Field Communication umgangen, indem Angreifer die Kommunikation zwischen Karte/Smartphone und Leser über größere Distanzen weiterleiten. Die beteiligten Endpunkte glauben, nah beieinander zu sein, und die Transaktionen laufen scheinbar regulär ab. Dabei werden keine kryptografischen Verfahren gebrochen, sondern sie werden lediglich aus der Ferne korrekt ausgeführt. Das erklärt, warum Relay-Angriffe in vielen NFC-Anwendungsfällen relevant bleiben – von EMV-Zahlungen (Europay, Mastercard, Visa) bis zur physischen Zutrittskontrolle.

Relay vs. Replay vs. Skimming

Eine kurze Einordnung der in diesem Zusammenhang verwendeten Begriffe Relay, Replay und Skimming hilft, Abwehrmaßnahmen richtig zu planen:

- Relay-Angriff: Live-Weiterleitung der Funkkommunikation zwischen Leser (Terminal/Türleser) und legitimer Karte oder Wallet über einen Datenkanal (Wurmloch). Es erfolgt keine Änderung am Protokoll, sondern lediglich eine Verlängerung der Reichweite.

- Replay-Angriff: Aufzeichnung und spätere Wiederholung alter Nachrichten. Gegen EMV-Zahlungen ist dieser Angriff typischerweise wirkungslos, da Nonces/Transaktionszähler verwendet werden.

- Skimming: Unbefugtes Auslesen von Kartendaten ohne Transaktion. Dies erfordert andere Schutzmaßnahmen als bei einem Relay-Angriff.

Wie ein NFC-Relay-Angriff funktioniert

Ein klassisches Setup nutzt zwei Geräte: Das Leech/Mole befindet sich in der Nähe des Opfers und sammelt Leser-Anfragen ein. Das Ghost agiert am Terminal und leitet diese Anfragen an eine echte Karte/Wallet weiter. Der Tunnel kann über WLAN, Mobilfunk oder das Internet laufen. Entscheidend ist die Zeit: NFC/ISO 14443 und EMV definieren Antwortfenster im Millisekundenbereich. Bleibt die Round Trip Time (RTT) darunter, akzeptiert der Leser die Transaktion. In Untersuchungen wurde gezeigt, dass ISO-14443-Kommunikationen über Dutzende Meter erfolgreich gestreckt werden können (PDF).

Praxisbeispiele und aktuelle Entwicklungen

Die folgenden Beispiele zeigen, dass Relay-Angriffe mehr als nur Theorie sind:

- EMV-/Wallet-Kontext: Forscher zeigten 2021/2022, dass sich Apple Pay in Kombination mit Visa-Karten im Express-Transit-Modus Relay-Angriffen aussetzen lässt. Das funktionierte sogar bei gesperrtem iPhone, da dieser Modus ohne explizite Nutzerinteraktion arbeitet. In der Arbeit (PDF) werden auch Gegenmaßnahmen auf Terminal- und Protokollebene diskutiert.

- Off-the-shelf-PoC: Bereits 2015 demonstrierten Angreifer (PDF) in einem Proof of Conectp (PoC) EMV-Relays mit Standard-Android-Geräten – ein Beleg dafür, dass keine Spezialhardware nötig ist.

- Malware-gestützte Relays: 2024 beschrieb ESET die Android-Schadsoftware NGate, die NFC-Kartendaten relayed und so Bargeldabhebungen beziehungsweise Zahlungen missbrauchte. 2025 warnte ESET erneut vor wachsenden Angriffen auf NFC-Zahlungsdaten.

- Zutrittskontrolle: Hersteller und Forschung setzen bei der Zutrittskontrolle zunehmend Proximity/Distance-Bounding ein (PDF), um zusätzliche Verzögerungen eines Relays zu erkennen und Transaktionen zu stoppen.

Warum klassische Kryptografie nicht hilft

Bei Relay-Angriffen wird nicht der Inhalt, sondern nur der Ort der Kommunikation verändert. Selbst starke Authentisierung (zum Beispiel AES-basiertes Secure Messaging) schützt nicht vor einer zeitlich gültigen, aber räumlich falschen Interaktion. Als Gegenmittel dienen Distance-Bounding-/Proximity-Checks, die mittels sehr schneller Challenge-Response-Runden die Distanz schätzen beziehungsweise strikte Zeitbudgets überwachen. Diese Verfahren sind seit Jahrzehnten Gegenstand der Forschung und fließen zunehmend in Produkte und Terminal-Logik ein.

Gegenmaßnahmen in der Praxis

Die folgenden Empfehlungen richten sich an die wichtigsten Zielgruppen.

Zahlungsnetz, Issuer und Wallets

- Biometrische Bestätigung erzwingen, außer in klar definierten Express-/Transit-Szenarien. Express-Modi restriktiv konfigurieren.

- Tokenisierung und Risiko-Engines (Velocity, Geofencing, Terminalprofile) nutzen. Ungewöhnliche Latenzen und Muster als Relay-Indikator werten.

- Proximity-/Distance-Bounding integrieren (zum Beispiel schnelle RTT-Prüfungen auf Terminalseite, potenziell ergänzt um UWB-Ranging als Out-of-Band-Check).

Händler, Terminal-Integratoren und Zahlungsdienstleister

- Terminal-Timing eng setzen (Frame/Response-Timeouts) und Round-Trip-Time-Grenzen aktiv prüfen.

- Bei mehrfacher Überschreitung die Transaktion abbrechen.

- EMV-Kontaktlos-Kernel (zum Beispiel EMVCo v3.x) aktuell halten und Risiko-Parameter (TTQ/TVR/TRM) so konfigurieren, dass Offline-/No-CVM-Pfade minimiert werden.

- Leser-Firmware prüfen: Einige PCDs erlauben verkürzte Frame Waiting Times beziehungsweise dedizierte Anti-Relay-Optionen.

Betreiber von Zutrittskontrollen (Unternehmen/ÖPNV)

- Karten/Chips mit Proximity-Check einsetzen (zum Beispiel MIFARE DESFire EV2/EV3) und die Funktion sowohl server- als auch leserseitig aktivieren.

- Latenzbudgets straffen und Leser physisch so platzieren, dass Mole-Geräte nur schwer nahe an legitime Karten gelangen können.

Endnutzer

Generell gilt:

- Express-/Transit-Modi bewusst aktivieren und Limits prüfen. Bei Verlust/Diebstahl Wallet/Token umgehend sperren.

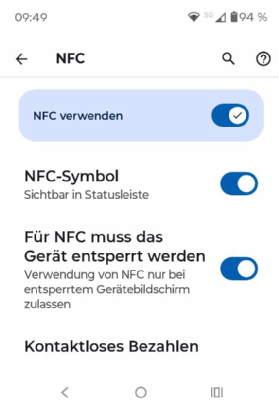

- Smartphone sperren, Biometrie nutzen, unnötige NFC-Dienste deaktivieren und Apps nur aus vertrauenswürdigen Quellen installieren (Malware-Risiko).

Bei Apple-iOS- und Android-Geräten finden sie die Einstellungen so:

- iOS generell bei Apple Wallet, iPhone und Apple Watch: Express Mode/Express Transit wird pro Karte/Pass/Schlüssel in der Wallet-App aktiviert. Eine detaillierte Beschreibung finden Sie bei Apple hier.

- iPhone: Wallet-App öffnen, Karte/Pass auswählen, Kartendetails, Express-ÖPNV-Einstellungen oder Expressmodus.

- Apple Watch: Watch-App auf dem iPhone) öffnen, Wallet & Apple Pay, Express Transit Card. Alternativ direkt auf der Watch über Einstellungen, Wallet & Apple Pay, Express Mode. Express-Elemente lassen sich ohne Entsperren nutzen, teilweise auch im Energiesparmodus.

- Android (Google Wallet, Smartphone): Es gibt keinen einheitlichen Express-Schalter im System. Bei kontaktlosem ÖPNV mit Kredit- oder Debitkarte kann Google Wallet je nach Verkehrsverbund die Funktion Geräteentsperrung überspringen unterstützen (Details dazu hier). Ob das Entsperren notwendig ist, wird durch die Transit-/Wallet-Konfiguration geregelt. Die Verfügbarkeit ist verbunds- und regionabhängig.

- Wear OS-Uhren: Für die Standardzahlkarte kann Fahrt ohne Öffnen von Wallet bezahlen deaktiviert werden.

Erkennung und Forensik

Relay-Versuche lassen sich oft anhand von Timing-Anomalien erkennen. Die Forschung schlägt vor (PDF), Transaktionen zu beenden, wenn die gemessene Round-Trip-Time mehrfach den Maximalwert übersteigt. Zusätzlich helfen Kontext-Signale (Geräte-ID, Entry Mode, Standort, Kundenverhalten) dabei, atypische Muster in Echtzeit zu markieren.

Häufige Irrtümer

Die folgenden Klarstellungen vermeiden Fehlannahmen in Projekten und auf Seiten der Endnutzer:

- EMV/SE macht Relay unmöglich: Falsch. Relay umgeht die Nähe, nicht die Kryptografie. Schutz erfordert zusätzliche Distanz- und Timing-Prüfungen.

- Abschirm-Hüllen lösen das Problem: Falsch. Diese Hüllen können opportunistisches Skimming erschweren, verhindern aber keine Relays, wenn die Karte oder das Wallet aktiv an einer legitimen Transaktion teilnimmt.

- Nur Zahlungen sind betroffen: Falsch. Auch Zutrittskontrolle, ÖPNV-Pässe und digitale Fahrzeugschlüssel lassen sich prinzipiell relayn.

- Biometrie schützt immer: Falsch. Express-/Transit-Modi oder bestimmte Karten/Schlüssel können ohne Entsperren funktionieren. Die Einstellungen müssen daher entsprechend restriktiv gesetzt werden.

- NFC ausschalten genügt: Falsch für Apple-Geräte. Auf iOS das global nicht möglich, außerdem bleiben physische Karten aktiv.

Fazit

NFC-Relay-Angriffe sind Proximity-Bypässe, da sie die gleichen Protokolle wie legitime Transaktionen nutzen, jedoch über eine unzulässige Distanz. Reale Fälle – von Wallet-Exploits im Transit-Modus bis zu Malware-Relays – zeigen die Gefahr. Gegenmaßnahmen sind strikte Zeitbudgets, Distance-Bounding/Proximity-Checks, aktuelle EMV-Kernels sowie biometrische Freigaben und Risikoprüfungen im Backend. Unternehmen sollten ihre Terminal- und Zutritts-Policies entsprechend ausrichten und Express-Sonderwege bewusst absichern.