beawolf - Fotolia

Die zehn beliebtesten Netzwerk- und Hacking-Tools

LightCyber hat für den Cyber Weapons Report die zehn beliebtesten Netzwerk- und Hacking-Tools ermittelt. Wir haben uns die Programme näher angesehen.

Der Anbieter von Sicherheitslösungen für Behavioral Attack Detection, LightCyber, hat in seinem Cyber Weapons Reports 2016 die zehn beliebtesten Tools von Angreifern gelistet. Die Daten dazu wurden weltweit bei der Analyse von Kundendaten ermittelt.

Folgend finden Sie die zehn am häufigsten verwendeten Tools der Angreifer. Bei Programmen, die eindeutig bösen Zwecken dienen, haben wir auf einen Download-Link verzichtet. Generell ist beim Einsatz von allen Programmen dieser Art die Rechtslage zu beachten.

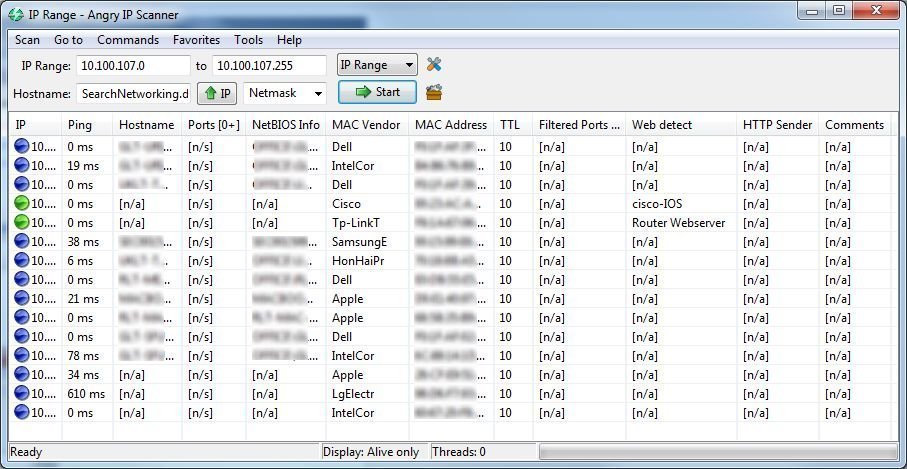

1. Angry IP Scanner

Mit rund 27 Prozent ist Angry IP Scanner das am häufigsten von den Angreifern verwendete Tool. Das Programm ist Open Source und scannt IP-Adressen und Ports. Der Netzwerk-Scanner kann einen IP-Bereich nach Geräten durchsuchen und liefert dabei unter anderem Details zu NetBIOS-Informationen (Computername, Arbeitsgruppe, eingeloggte Anwender), MAC-Adresse und zugehörige Herstellernummer.

Diese Informationen sind für Administratoren wichtig, interessieren aber natürlich auch feindlich gesinnte Angreifer. Angry IP Scanner ist für Windows, Linux und Mac OS zu haben.

2. PingInfoView

PingInfoView hat es mit 25 Prozent auf Platz 2 geschafft. Dem kleinen Programm teilen Sie eine Liste von IP-Adressen mit, die es in definierbaren Abständen regelmäßig auf Lebenszeichen überprüfen soll. Neben der Anzahl der erfolgreichen und gescheiterten Pings liefert PingInfoView auch weitere Informationen wie Host-Namen, Ping-Zeit sowie Statistikdaten.

PingInfoView gibt es kostenlos bei NirSoft, aber nur für Windows.

3. Nmap

Nmap kommt mit fast 15 Prozent auf den dritten Platz. Nmap ist Open Source und steht für Network Mapper. Der Netzwerk-Scanner sucht in einem festlegbaren IP-Bereich des Netzwerks nach Geräten. Wie und nach welchen Informationen gesucht werden soll, legt der Anwender ebenfalls vorher fest. Wenn Nmap ein Gerät identifiziert, wird es außerdem noch auf offene Ports untersucht. Schon mit dieser Funktion wird klar, welchen Nutzen Nmap sowohl für Angreifer als auch sicherheitsbewusste Administratoren bietet.

Zu Nmap haben wir auch ein kostenloses E-Handbook zusammengestellt.

4. Ping

Ping (knapp 13 Prozent) ist ein Netzwerk-Tool, das einen ICMP-Echo-Befehl (Internet Control Message Protocol) an einen Ziel-Host sendet, der darauf so schnell wie möglich antwortet. Das Utility ist bei den Betriebssystemen Windows, Mac OS X und Linux serienmäßig dabei.

Ping ist oft der erste Schritt beim Angriff auf ein Netzwerk. So lässt sich damit beispielsweise mit einer Ziel-IP-Adresse deren zugehöriger Domain Name ermitteln oder schlicht feststellen, ob das Ziel am Leben ist. Als Administrator eines Netzwerks können Sie Ping auch dazu verwenden, um die LAN- oder WAN-Latenz zu messen.

5. Mimikatz

Nachdem ein Angreifer sich Admin-Rechte auf einem Windows-System verschafft hat, kann er mit Mimikatz die Passwörter aller an den Computer angemeldeten Windows-Anwender auslesen.

Abbildung 1: Der Angry IP Scanner ist das am häufigsten verwendete Tool der Angreifer.

Abbildung 1: Der Angry IP Scanner ist das am häufigsten verwendete Tool der Angreifer.

Auch wenn das Programm unter das Thema Password Recovery fällt, hat Mimikatz in der Tool-Sammlung eines Administrators wenig verloren. Etwas über 6 Prozent der Angreifer verwenden Mimikatz.

6. Ncrack

Der Name Ncrack lässt schon vermuten, dass sich das Programm auch für böse Absichten missbrauchen lässt. Die Intention der Entwickler ist allerdings, Unternehmen ein Penetrationstest-Tool an die Hand zu geben, um schwache Netzwerkpasswörter zu ermitteln. In den richtigen Händen sorgt es also für mehr Sicherheit. Angreifer (etwas über vier Prozent) können sich mit Ncrack Zugangsdaten verschaffen.

Ncrack ist Open Source und wie Nmap unter nmap.org für Windows, Linux. Mac OS und UNIX zu haben.

7. Perl

Perl ist als plattformunabhängige Programmier- beziehungsweise Skriptsprache per Definition erst einmal kein Werkzeug des Bösen. Perl wird beispielsweise genutzt, um Webserver, Datenbanken und inkompatible Software zu verbinden. Der berühmte Dreizeiler in Perl hat schon so manchem Entwickler geholfen, komplexe Aufgaben schnell zu erledigen. Knapp über vier Prozent der Angreifer machen sich die Vorteile und die Verbreitung von Perl ebenfalls zunutze.

Perl ist freie Software, der Quell-Code hier heruntergeladen werden kann.

8. Windows Credential Editor

Windows Credentials Editor (WEC) stammt von der Sicherheitsfirma Amplia Security, die unter anderem Services für Penetration Testing anbietet. Wie Mimikatz kann WEC Passwörter und LSA-Sitzungstoken aus dem Speicher von Windows auslesen.

Der Windows Credentials Editor wird wie die beiden folgenden Programme von etwa zwei Prozent der Angreifer verwendet.

9. SmartSniff

SmartSniff ist ein weiteres kostenloses Programm von NirSoft. Es handelt sich um einen Sniffer für TCP/IP-Pakete, mit dem sich der Netzwerkverkehr über die eigene Netzwerkkarte mitschneiden lässt. Mit dem kompakten Programm können sich Administratoren und Angreifer einen schnellen Überblick zum Netzwerkverkehr verschaffen.

10. PDF Exploit Generator

Mit dem PDF Exploit Generator lassen sich Exploits in PDF-Dateien integrieren, womit der Zweck des Tools bereits beschrieben ist. Angreifer müssen die PDF-Dateien nur noch an Ihre Opfer verteilen und hoffen, dass jemand die Datei mit eine anfälligen PDF-Reader öffnet. Anschließend lässt sich die Schwachstelle mit entsprechender Malware ausnutzen.

Folgen Sie SearchNetworking.de auch auf Twitter, Google+, Xing und Facebook!