Kombinierte Bedrohung

Bei den Angriffen vom Typ einer kombinierten Bedrohung (Blended Threat) wird häufig bösartiger Code in eine auf dem Zielgerät gespeicherte ausführbare Datei injiziert. Ein gemischter Angriff kann Zero Day Exploits enthalten, die nacheinander ausgeführt werden und einen Trickle-Down-Effekt verursachen, der für Netzwerksysteme tödlich sein kann. Obwohl sie als Computerviren, Würmer oder Trojaner identifiziert werden können, sind die meisten aktuellen Exploits gemischte Bedrohungen.

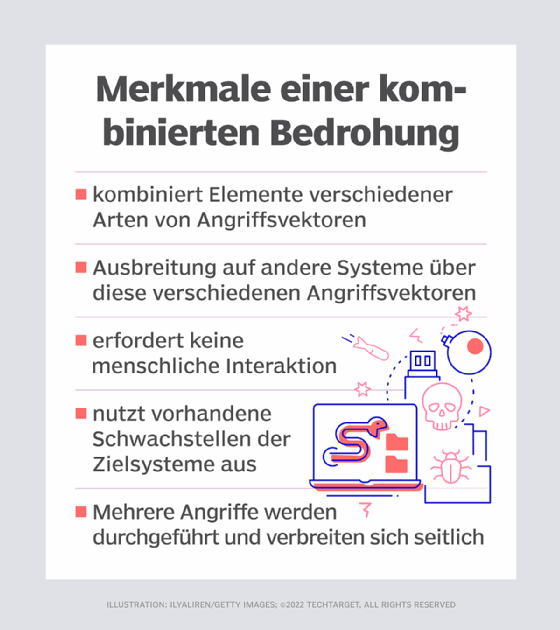

Merkmale einer kombinierten Bedrohung

Bei einer kombinierten Bedrohung handelt es sich um eine Art von Cyberkriminalität, die die Schwachstellen im Zusammenhang mit den komplexen Anforderungen moderner Softwareanwendungen ausnutzt. Die meisten groß angelegten Softwareprojekte werden ausgiebigen Softwaretests unterzogen, und dennoch weisen sie oft einige Fehler auf. Die Entwickler müssen einen Kompromiss zwischen der Netzwerksicherheit, der Benutzerfreundlichkeit einer Anwendung und der rechtzeitigen Bereitstellung eingehen. Das bedeutet, dass Software mit einigen Schwachstellen in Betrieb genommen wird.

Darüber hinaus werden häufig Softwarepakete verschiedener Anbieter auf einem einzigen Rechner installiert, was zu komplexen und schwer zu verwaltenden Interaktionen führt. Dies bietet eine offene Hintertür für gemischte Bedrohungen, die durch eine Reihe von Angriffen Software gegen Software ausspielen. Da viele Programme gleichzeitig betroffen sind, kann es schwierig sein, eine kombinierte Bedrohung einzudämmen, sobald sie begonnen hat.

Kombinierte Bedrohungen zeichnen sich in der Regel durch die folgenden Merkmale aus:

Mehr als ein Verbreitungsweg. Dazu gehört beispielsweise das Versenden einer E-Mail mit einem Hybridvirus oder -wurm, der sich selbst repliziert und einen Webserver infiziert, so dass sich die Ansteckung über alle Besucher einer bestimmten Website verbreitet.

Ausnutzung von Schwachstellen. Dabei kann es sich um bereits vorhandene Schwachstellen oder um Malware handeln, die als Teil des Angriffs verbreitet wird.

Die Absicht, echten Schaden anzurichten. Gemischte Bedrohungen tun dies, indem sie einen Denial-of-Service-Angriff (DoS) gegen ein Ziel starten oder einen Trojaner übermitteln, der zu einem späteren Zeitpunkt aktiviert wird.

Automatisierung. Durch die Automatisierung kann sich die Ansteckung ausbreiten, ohne eine Interaktion des Benutzers erforderlich ist.

Wie funktioniert eine kombinierte Bedrohung?

Kombinierte Bedrohungen vereinen mehrere Angriffsmethoden und -techniken in einer einzigen Nutzlast. Ziel ist es, mehrere Bereiche eines Computersystems und dessen Funktionalität gleichzeitig zu beeinträchtigen.

Ein kombinierter Angriff kann beispielsweise wie folgt ablaufen:

- Ein Bedrohungsakteur startet eine Phishing-Kampagne oder sendet eine E-Mail mit einem bösartigen Link.

- Ahnungslose Benutzer klicken auf den bösartigen Link, der sie auf eine infizierte Website mit einer versteckten Nutzlast umleitet.

- Sobald die Benutzer auf einen Link auf der infizierten Website klicken, wird die Nutzlast (Payload) ausgelöst und ein Trojaner-Wurm installiert, der als Hintertür für die Systeminfiltration dient und ein Botnet erstellt.

- Dieses Botnet startet einen verteilten DoS-Angriff (DDoS), um eine andere Website oder ein anderes Netzwerk unter Verwendung der ursprünglich infizierten Ressourcen und anderer Endpunkte zum Absturz zu bringen.

- Während das Sicherheitsteam versucht, den DDoS-Angriff zu bewältigen, installieren die Cyberkriminellen ein Rootkit auf dem Webserver, das ihnen noch mehr Zugriff auf das Unternehmensnetzwerk und sensible Daten verschafft.

Das obige Beispiel einer gemischten Bedrohung nutzt eine Kombination aus zwei Angriffsvektoren, um den Angriff auszuführen. Der erste Vektor ist die Phishing-E-Mail, mit der die Benutzer auf die infizierte Website gelockt werden. Der zweite ist die versteckte Nutzlast auf der infizierten Website.

Um kombinierte Angriffe zu verhindern, empfehlen Experten den Netzwerkadministratoren, angemessene Sicherheitsmaßnahmen zu ergreifen und auf die Patch-Verwaltung zu achten. Zu den Sicherheitsmaßnahmen gehören der Einsatz guter Firewall-Produkte und Serversoftware zur Erkennung von Malware sowie die Aufklärung anderer über den richtigen Umgang mit E-Mails und Online-Verhalten.

Gängige Arten kombinierter Angriffe

Die häufigsten Arten von gemischten Angriffen kombinieren Phishing-E-Mails oder Instant Messages, Malware, Würmer, Spyware, Viren und Social-Engineering-Taktiken, die ahnungslose Benutzer dazu verleiten, auf bösartigen Code und Links auf infizierten Websites zu klicken.

Ein gemischter Angriff kann sich sowohl über kabelgebundene als auch über drahtlose Netzwerke ausbreiten und vorhandene oder unbekannte Schwachstellen ausnutzen. Das Schlimmste daran ist, dass sich eine kombinierte Bedrohung schnell verändern kann, um nicht entdeckt zu werden. So wurden beispielsweise im April 2011 durch einen groß angelegten gemischten Cyberangriff in Form eines SQL-Injection-Angriffs mehrere Tausend Websites kompromittiert, darunter einige Katalogseiten des Apple iTunes Music Store.

Beispiele für gemischte Angriffe

Kombinierte Bedrohungen gehen auf den November 1988 zurück, als der Morris-Wurm auftauchte. Hacker nutzten Schwachstellen im Standard-Berkeley-Softwareverteilungssystem aus, um über Remote-Shell-Befehle auf Zielcomputer zuzugreifen und zu versuchen, verschlüsselte Kennwörter zu knacken.

Seitdem hat es weitere kombinierte Sicherheitsbedrohungen und Angriffe gegeben, darunter die folgenden Beispiele:

Code Red. Der Code-Red-Wurm war der erste seiner Art, der auf große Unternehmensnetzwerke abzielte. Er wurde am 15. Juli 2001 beobachtet. Er griff Computer an, auf denen der Webserver IIS von Microsoft lief, und beeinträchtigte die angegriffenen Websites durch einen DoS-Angriff. Es wird angenommen, dass Code Red einen Schaden von mehreren Milliarden Dollar verursacht hat.

Nimda. Nimda, das auch als Computerwurm eingestuft wird, stammt aus China und wurde erstmals am 18. September 2001 veröffentlicht. Er betraf Computer mit Windows 95, 98, NT und 2000/XP sowie Windows NT- und 2000-Server. Aufgrund seiner fünf Infektionsketten-Vektoren wurde er als gemischte Bedrohung eingestuft. Er verbreitete sich hauptsächlich dadurch, dass die Opfer E-Mails öffneten, bösartige Websites aufriefen und eine Verbindung zu infizierten Freigaben herstellten. Er nutzte auch Schwachstellen und Hintertüren aus, die Code Red offen gelassen hatte.

Bugbear. Dieser Virus tauchte Anfang Oktober 2002 auf und infizierte Tausende von Computern durch einen mehrgleisigen Cyberangriff. Seine Funktionsweise bestand darin, sich zunächst über einen 50.688 Byte langen E-Mail-Anhang zu verbreiten. Wenn der erste Versuch erfolglos war, versuchte Bugbear, sich über Netzwerkfreigaben zu verbreiten. Sobald ein System infiziert war, fügte sich der Virus in ein Unterverzeichnis in einem Windows-Ordner und anschließend in den Autostart-Ordner ein. Dieser bösartige Virus verfügte über Trojaner-Fähigkeiten, die Firewalls, Antiviren- und Antimalware-Programme deaktivieren konnten.

Zeus Panda. Dabei handelt es sich um eine Variante des ursprünglichen Zeus-Trojaners, der in der Vergangenheit als Banking-Trojaner-Wurm eingesetzt wurde. Die Angreifer führen diesen Angriff aus, indem sie die Google-Suchergebnisse manipulieren, in der Hoffnung, die Anmeldedaten der Benutzer zu stehlen. Der Angriff zielt speziell auf Schlüsselwortsuchen im Zusammenhang mit Finanzen und dem Bankensektor ab. Wenn Nutzer auf das gefälschte Suchergebnis klicken, werden sie auf Websites mit bösartigen Dokumenten weitergeleitet. Sobald diese Dokumente geöffnet werden, wird die Malware auf den Geräten der Endnutzer installiert.