Digitaler Fußabdruck

Was ist ein digitaler Fußabdruck?

Ein digitaler Fußabdruck – manchmal auch als digitaler Schatten bezeichnet – ist die Gesamtheit der Daten, die eine Person durch ihre Online-Aktivitäten hinterlässt. Fast jede Online-Aktivität hinterlässt irgendeine Form von digitaler Spur.

Ein digitaler Fußabdruck ist dauerhaft, und wenn die Daten erst einmal öffentlich sind – oder sogar halböffentlich, wie es bei den sozialen Medien der Fall sein kann –, hat der Besitzer nur wenig Kontrolle darüber, wie sie von anderen genutzt werden. Aus diesem Grund liegt ein Hauptaugenmerk des Managements digitaler Fußabdrücke auf der Vorsicht bei Online-Aktivitäten, um zu kontrollieren, welche Daten überhaupt gesammelt werden können.

Was sind die Folgen eines digitalen Fußabdrucks?

Digitale Fußabdrücke sind für eine Reihe von Einrichtungen sichtbar, darunter:

- Datenbroker

- Werbetreibende

- Telefongesellschaften

- Internetanbieter

- Arbeitgeber

- Cyberkriminelle

- Hacker

- Freunde

- Arbeitskollegen

Ein digitaler Fußabdruck hilft Menschen im Internet, die Person zu identifizieren, zu dem er gehört. Das Vorhandensein einer sichtbaren Online-Identität hat mehrere Auswirkungen, darunter:

- Zugangskontrolle. Durch die Bereitstellung von Informationen im Internet können Benutzer Zugang zu verschiedenen Anwendungen und Diensten erhalten. Beispielsweise können Personen ihre E-Mail-Adresse, ihren Namen und andere Informationen über sie verwenden, um Konten in sozialen Medien zu erstellen, sich bei einer Bankanwendung anzumelden oder eine Online-Publikation zu abonnieren.

- Online-Reputation. Die Informationen, die eine Person veröffentlicht, sagt oder anderweitig online hinterlässt, beeinflussen, wie sie von anderen wahrgenommen wird. Die Einsicht in den Browserverlauf einer Person, ihre Likes auf Social-Media-Plattformen oder ihr Online-Einkaufsverhalten geben Aufschluss über ihre Persönlichkeit und Interessen. Dies ist oft eine harmlose Folge des digitalen Fußabdrucks, aber ein sichtbarer Ruf kann schlecht sein, wenn die digitalen Spuren ein schlechtes Licht auf die Person werfen. Ein Arbeitgeber kann zum Beispiel einen spöttischen Social-Media-Beitrag einer Person sehen und beschließen, diese Person nicht einzustellen.

- Gezielte Werbung. Vermarkter können den digitalen Fußabdruck einer Person nutzen, um diese Person auf der Grundlage ihres digitalen Zwillings oder ihrer digitalen Identität zu bewerben. Ein Internetnutzer hinterlässt digitale Spuren, die Aufschluss über seine Präferenzen geben. Behavioral Targeting nutzt diese Rückschlüsse, um den Nutzer mit Werbung zu füttern.

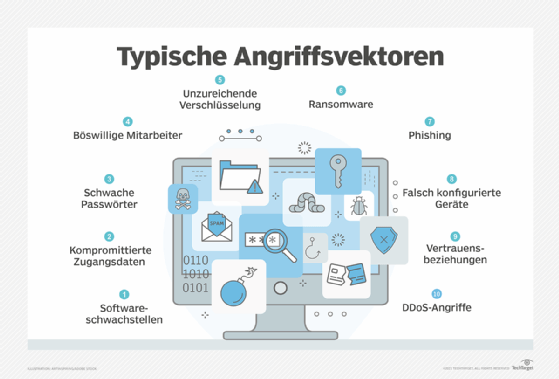

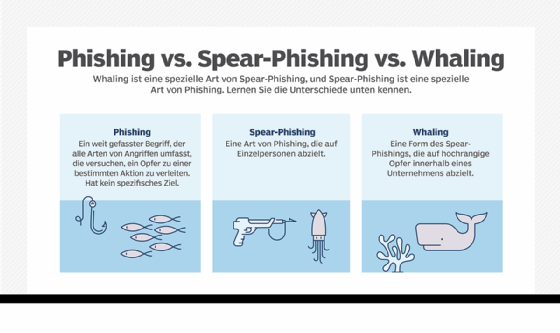

- Hacking. Ein Hacker kann Informationen aus dem digitalen Fußabdruck eines Nutzers verwenden, um ihn durch Identitätsdiebstahl auszunutzen oder andere Computersysteme anzugreifen. Offengelegte Benutzernamen und Kennwörter können Hackern Zugang zu Benutzerkonten verschaffen, und sichtbare E-Mail-Adressen könnten für Spear-Phishing-Kampagnen verwendet werden.

Diese negativen Folgen können nicht nur Einzelpersonen, sondern auch ganze Unternehmen betreffen. Unternehmen müssen ihren digitalen Fußabdruck verwalten und sich bewusst sein, wie ihre Mitarbeiter sich online darstellen, indem sie Folgendes tun:

- Identifizierung der mit dem Internet verbundenen Infrastruktur, um den Inhalt der Angriffsfläche zu ermitteln;

- Prüfung der in der Internet-Infrastruktur enthaltenen Vermögenswerte und

- Durchführung von Standard-Sicherheitsprozessen wie Schwachstellentests und Patch-Management.

Arten des digitalen Fußabdrucks

Digitale Fußabdrücke werden in zwei Arten unterteilt:

- Aktive digitale Fußabdrücke bestehen aus Daten, die ein Benutzer absichtlich hinterlässt. Der Benutzer ist sich der digitalen Spur, die er hinterlässt, auch bewusst, weil er absichtlich Informationen übermittelt hat. Ein Beispiel hierfür wäre ein Beitrag in den sozialen Medien oder ein Telefonanruf. In beiden Fällen hinterlässt der Nutzer eine digitale Spur, der er sich bewusst ist.

- Passive digitale Fußabdrücke bestehen aus Daten, die ein Nutzer unbeabsichtigt im Internet hinterlässt. Website-Besuche und -Aktionen, Suchvorgänge und Online-Käufe gehören zu den Online-Aktivitäten, die passive Datenspuren zu einem digitalen Fußabdruck hinzufügen. Passive Fußabdrücke sind schwieriger zu verfolgen und zu verwalten, da sie ohne die Zustimmung des Nutzers gesammelt werden können. Wenn ein Hacker Daten über ein bestimmtes System sammelt, wird dies als Footprinting bezeichnet.

Beispiele für digitale Fußabdrücke

Praktisch alle Daten, die mit der Identität einer Person in Verbindung gebracht werden können, können in deren digitalen Fußabdruck aufgenommen werden.

Beispiele für Daten, die in einen digitalen Fußabdruck aufgenommen werden können, sind:

- biometrische Daten

- Geolokalisierungsdaten

- IP-Adressen

- Bewertungen

- Passwörter und Anmeldeinformationen

- Abonnements

- Gesundheitsdaten

- Fitnessdaten

- Telefonnummern

- Nummernschilder

- soziale Beiträge

- Telefonanrufe

- E-Mail-Adressen

- Benutzernamen

- Passwörter

- Suchverlauf

- Sensordaten

- Zahlungsdaten

- Kreditkartennummern

- Downloads

- Kaufhistorie

- Cookies

- Bilder von Überwachungsgeräten

Zu den Aktivitäten, die Daten erzeugen können, die in einem digitalen Fußabdruck erscheinen, gehören

- Online-Banking

- soziale Medien

- Nachrichtenportale

- Fitness-Tracker

- Apps zur Gesundheitsvorsorge

Wie Sie Ihren digitalen Fußabdruck verringern

Übermäßiges Teilen von Inhalten im Internet ist der einfachste Weg, einen unüberschaubaren digitalen Fußabdruck zu hinterlassen. Um den digitalen Fußabdruck auf eine überschaubare Größe zu reduzieren und ihre Daten zu schützen, können Nutzer:

- Fußabdruck online überprüfen. Nutzer können ihren eigenen Namen bei Google oder einer anderen Suchmaschine eingeben, um zu sehen, was dabei herauskommt. Have I Been Pwned ist zum Beispiel ein Dienst, der Benutzern mitteilt, ob ihre sensiblen Daten öffentlich sind.

- Alte Konten löschen. Alte Konten in sozialen Medien enthalten Informationen, die möglicherweise nicht mehr mit dem Nutzer übereinstimmen.

- Teilen Sie nur das Nötigste. Vermeiden Sie übermäßiges Teilen in sozialen Medien – auch in privateren sozialen Medien wie Messenger-Apps. Stellen Sie sich vor, dass Sie irgendwo in sozialen Netzwerken etwas veröffentlichen, und zwar dauerhaft. Selbst nach dem Löschen gibt es noch irgendwo eine Aufzeichnung des Beitrags.

- Verwenden Sie ein virtuelles privates Netzwerk (VPN). Ein VPN kann dazu beitragen, digitale Spuren zu verwischen, indem es IP-Adressen maskiert und die Rückverfolgung von Online-Aktivitäten erschwert.

- Besuchen Sie sichere Websites. Verschlüsselte Websites bieten eine zusätzliche Sicherheit und schützen die Privatsphäre beim Surfen im Internet. Benutzer können eine sichere Website daran erkennen, dass die URL mit https und nicht mit http beginnt.

- Passen Sie die Datenschutzeinstellungen von Anwendungen an. Gehen Sie die Datenschutzeinstellungen von Anwendungen durch, um Einstellungen zu deaktivieren, die mehr Informationen als gewünscht weitergeben.

- Trennen Sie geschäftliche und private Konten voneinander ab. Versuchen Sie, wenn möglich, getrennte Konten zu verwenden, um die Sichtbarkeit bei der Arbeit zu begrenzen und die Online-Wahrnehmung zu kontrollieren.

- Üben Sie Cybergygiene. Lernen Sie, wie Sie häufige Phishing- oder Malware-Angriffe vermeiden können, die persönliche Daten verbreiten könnten. Bereinigen und sichern Sie regelmäßig Ihre Daten, um Datenschutzverletzungen zu vermeiden.

Tools zur Hintergrundüberprüfung

Arbeitgeber können eine Vielzahl von Tools zur Überprüfung des Hintergrunds einer Person verwenden. Ein paar Beispiele sind:

- MOSINT. MOSINT ist ein Open Source Intelligence Tool (OSINT) für E-Mail-Adressen. Es ermöglicht dem Benutzer, Informationen über eine bestimmte E-Mail zu sammeln. Arbeitgeber können mit MOSINT überprüfen, ob eine E-Mail existiert und verwandte Domänen, soziale Konten, Telefonnummern und Pastebin-Informationen finden.

- Nexfil. Mit Nexfil können Arbeitgeber Profile anhand des Benutzernamens im Internet finden. Ein Arbeitgeber kann den Benutzernamen eingeben und das Internet nach Konten mit passenden Benutzernamen durchsuchen.

- Maigret. Maigret ist ein weiteres OSINT-Tool, das Unternehmen nutzen können, um Websites zu finden, die mit einem bestimmten Benutzernamen verbunden sind.