Getty Images

Wie man Gruppenrichtlinien auf Domänenebene bearbeitet

Wenn IT-Administratoren eine Gruppenrichtlinie auf Domänenebene bearbeiten wollen, gelingt dies mit den Remoteserver-Verwaltungstools (RSAT) auf dem lokalen Windows-Desktop.

In einer Windows-Umgebung müssen Administratoren gelegentlich Gruppenrichtlinieneinstellungen ändern, um auf sich ändernde Sicherheits- oder Compliance-Anforderungen zu reagieren.

Obwohl Administratoren Gruppenrichtlinieneinstellungen direkt auf einem Domänencontroller erstellen oder ändern können, sollten sie solche Änderungen nach bewährten Verfahren stattdessen von einem Windows-Desktop aus vornehmen.

Warum Sie einen Windows-Desktop zur Bearbeitung von Gruppenrichtlinien verwenden

Es gibt mehrere Gründe, warum es in der Regel besser ist, die Gruppenrichtlinien der Domäne von einem Windows-Desktop aus zu bearbeiten, anstatt den Vorgang direkt auf einem Domänencontroller durchzuführen.

Einer der wichtigsten Gründe ist, dass Domänencontroller zu den sensibelsten Ressourcen in einem Netzwerk gehören. Aus diesem Grund rät Microsoft davon ab, sich direkt auf einem Domänencontroller anzumelden. Stattdessen empfiehlt Microsoft, sichere administrative Hosts zu erstellen.

Ein sicherer administrativer Host ist im Wesentlichen ein Windows-Desktop, der speziell für die Durchführung sensibler Verwaltungsaufgaben bereitgestellt wurde. Obwohl es eine ganze Reihe von Best Practices für sichere administrative Hosts gibt, gibt es Best Practices, die weitaus wichtiger sind als alle anderen.

1. Administratoren sollten sich niemals mit einem privilegierten Konto bei einem Standard-Desktop anmelden. Das liegt daran, dass Cyberkriminelle oft versuchen, einen Desktop zu kompromittieren – in der Regel durch Malware – und ihn als ersten Einstiegspunkt in ein Netzwerk zu nutzen. Mit einem Pass-the-Hash-Angriff können sie dann von Desktop zu Desktop wandern, bis sie einen finden, auf dem irgendwann einmal ein privilegiertes Konto verwendet wurde. Von dort aus kann der Angreifer die Anmeldedaten für das privilegierte Konto abgreifen und das Netzwerk übernehmen.

2. Ein sicherer administrativer Host sollte ausschließlich für privilegierte Verwaltungsaufgaben genutzt werden. Gelegenheitsaktivitäten wie das Abrufen von E-Mails oder das Surfen im Internet könnten den Desktop für Online-Bedrohungen anfällig machen.

3. IT-Administratoren sollten den sicheren administrativen Host auf dieselbe Stufe wie die Domänencontroller selbst setzen. Es ergibt keinen Sinn, einen Domänencontroller zu sichern und ihn dann von einem weniger sicheren administrativen Host aus zu verwalten.

Abgesehen von der Tatsache, dass Microsoft davon abrät, direkt mit Domänencontrollern zu interagieren, gibt es noch andere Gründe, warum die Bearbeitung einer Gruppenrichtlinie direkt auf einem Domänencontroller unpraktisch sein könnte. Microsoft empfiehlt zudem die Nutzung eines privilegierten Zugriffsmanagements (PAM), um sicherzustellen, dass privilegierte Anmeldeinformationen nur temporär und mit minimalen Rechten verwendet werden.

IT-Abteilungen konfigurieren Domänencontroller in der Regel auch so, dass sie eine Serverkernkonfiguration ausführen. Das bedeutet, dass der Domänencontroller keine Windows-GUI enthält und die IT-Abteilung ihn daher mit PowerShell verwalten muss. Zwar können Sie Gruppenrichtlinienänderungen über PowerShell vornehmen, doch ist die Verwendung eines GUI-basierten Tools meist viel einfacher.

Ein weiterer Grund, warum es praktischer ist, einen sicheren Verwaltungs-Host zu verwenden, als einen Domänencontroller direkt zu ändern, ist, dass sich Domänencontroller oft in einem Rechenzentrum zwischen Reihen anderer Server befinden. Ein Administrator hat möglicherweise keinen physischen Zugang zum Rechenzentrum, oder es könnte schwierig sein, den gewünschten Domänencontroller unter all den anderen Servern zu finden. Letztendlich ist es für einen Administrator einfacher, eine Gruppenrichtlinieneinstellung bequem vom eigenen Schreibtisch aus zu bearbeiten, als nach einem Domänencontroller zu suchen.

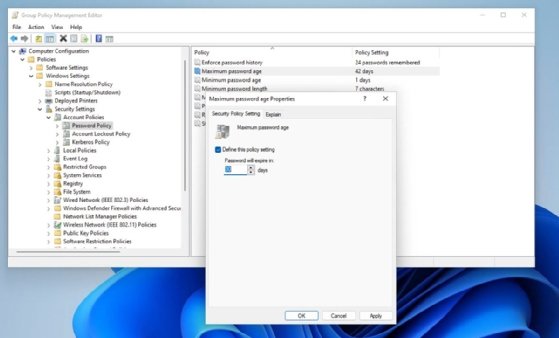

Allgemeine Änderungen an Gruppenrichtlinienobjekten

Die Bedürfnisse jeder Organisation sind einzigartig, und das gilt auch für die Anforderungen an Gruppenrichtlinienobjekte (GPO). Fast jede Organisation ändert jedoch die Kennwortrichtlinie, um sie an ihre internen Sicherheits- und Authentifizierungsstandards anzupassen. Admins finden die kennwortbezogenen Richtlinieneinstellungen unter Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies\Password Policies. Der Ordner Password Policies, der in Abbildung 4 zu sehen ist, enthält Einstellungen zur Mindestlänge des Kennworts, zu den Komplexitätsanforderungen, zur Änderungshäufigkeit und mehr.

Zusätzlich zur RSAT-Oberfläche können Gruppenrichtlinien über PowerShell verwaltet werden. Mit Befehlen wie Set-GPO, New-GPO und Get-GPO lassen sich Gruppenrichtlinien effizient steuern. Alternativ bietet das Active Directory Administrative Center (ADAC) eine visuelle Verwaltungsoberfläche.

So bearbeiten Sie Gruppenrichtlinien von einem Windows-Desktop aus

Die Bearbeitung einer Gruppenrichtlinieneinstellung von einem Windows-Desktop aus ist ein relativ einfacher Prozess, obwohl die tatsächlichen Schritte je nach verwendeter Windows-Version leicht variieren. Die hier vorgestellten Anweisungen basieren auf der Verwendung eines domänenverbundenen Windows-11-Systems.

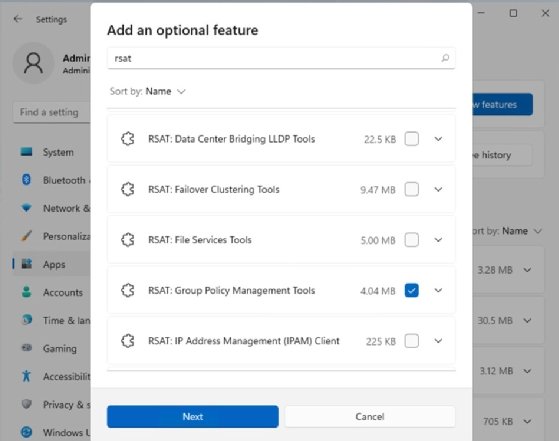

Beginnen Sie damit, sich mit einem privilegierten Konto anzumelden. Bevor ein Administrator Gruppenrichtlinieneinstellungen ändern kann, muss er die Remote Server Administration Tools (RSAT) installieren. Öffnen Sie dazu Settings und klicken Sie auf Apps, gefolgt von Optional Features. Klicken Sie auf die Schaltfläche View Features und geben Sie dann RSAT in das Suchfeld ein. Aktivieren Sie das entsprechende Kontrollkästchen für RSAT: Group Policy Management Tools, wie in Abbildung 1 dargestellt. Klicken Sie auf Next und anschließend auf Install, um den Installationsvorgang abzuschließen.

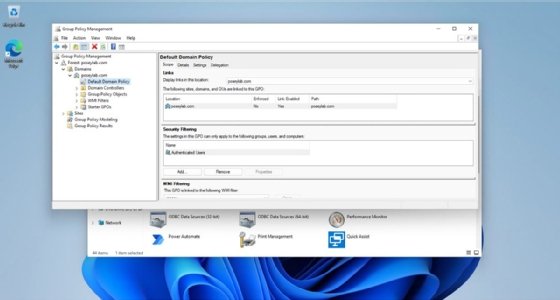

Wenn der Installationsvorgang abgeschlossen ist, öffnen Sie die Group Policy Management Tools. Sie befinden sich im Ordner Windows-Tools des Startmenüs. Wenn die Konsole geöffnet wird, navigieren Sie in der Konsolenstruktur zu Group Policy Management| <Ihre Gesamtstruktur> | Domains| <Ihre Domäne> | <die Richtlinie, die Sie bearbeiten möchten>. Abbildung 2 zeigt als Beispiel den Speicherort der Standarddomänenrichtlinie in meiner Domäne.

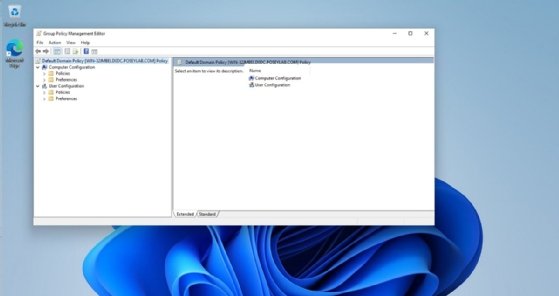

Klicken Sie mit der rechten Maustaste auf die gewünschte Gruppenrichtlinie und wählen Sie dann den Befehl Edit aus dem Kontextmenü. Dadurch wird der Group Policy Management Editor geöffnet, der in Abbildung 3 dargestellt ist.

Navigieren Sie nun durch die Konsole, um die Richtlinieneinstellung zu finden, die Sie ändern möchten. Doppelklicken Sie auf die gewünschte Richtlinieneinstellung, nehmen Sie die gewünschten Änderungen vor, und klicken Sie dann auf Apply (siehe Abbildung 4).

Neben der klassischen RSAT-Konsole bietet Microsoft für Windows Server 2022 und Windows 11 das Windows Admin Center, das eine Alternative zur Gruppenrichtlinienverwaltung darstellt.

So wenden Sie Gruppenrichtlinienänderungen sofort an

Wenn die IT-Abteilung eine Gruppenrichtlinieneinstellung ändert, wendet die Gruppenrichtlinie die Änderungen automatisch an, wenn sich ein Benutzer das nächste Mal anmeldet. Windows ist außerdem so konzipiert, dass es in regelmäßigen Abständen nach verfügbaren Gruppenrichtlinien-Updates sucht. Windows führt diese Updateprüfung alle 90 Minuten durch.

Windows fügt jedoch eine zufällige Zeitspanne von bis zu 30 Minuten zu dem 90-Minuten-Schwellenwert hinzu. Dadurch wird verhindert, dass alle Computer in einem Netzwerk gleichzeitig nach Richtlinien-Updates suchen. Daher werden domänenverbundene Systeme automatisch alle anderthalb bis zwei Stunden auf GPO-Updates geprüft.

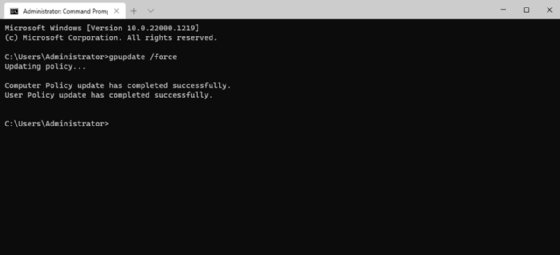

Es ist möglich, einen PC zu zwingen, alle aktualisierten Gruppenrichtlinieneinstellungen sofort anzuwenden. Öffnen Sie dazu ein erweitertes Eingabeaufforderungsfenster und geben Sie den folgenden Befehl ein, wie in Abbildung 5 dargestellt:

Gpupdate /forceDadurch werden diese Richtlinien und Einstellungen sowohl für den Desktop als auch für das mit dem Desktop verbundene Benutzerkonto angewendet.

Anstelle von gupdate /force kann auch folgender PowerShell-Befehl genutzt werden:

Invoke-GPUpdate -Computer <ComputerName> -Force Das ist besonders nützlich für das Remote-Management mehrerer Systeme.