Getty Images

So erkennen und fixen Sie gerootete Android-Geräte

Rooting ist eine besondere Bedrohung für mobile Unternehmensgeräte. Android-Admins und -Nutzer können Warnzeichen erkennen und mit geeigneten Maßnahmen dagegen vorgehen.

Gerootete Smartphones können eine ernsthafte Bedrohung für die Sicherheit und die Einhaltung von Compliance-Anforderungen in Unternehmen darstellen. Welche Maßnahmen können IT-Administratoren ergreifen, um dieses Risiko zu minimieren?

Android verfügt über ein offenes Ökosystem, was bedeutet, dass Benutzer relativ einfach Apps von verschiedenen Orten installieren können. Dennoch werden Android-Smartphones in der Regel mit einem zugelassenen Standardbetriebssystem an Endanwender ausgeliefert. Der Gerätehersteller hat das Betriebssystem auf seine Funktion innerhalb bestimmter Parameter sowie die Integration einiger Sicherheitskontrollen geprüft.

Mit Root-Zugriffsrechten können Benutzer verschiedene Sicherheits- und Betriebsbeschränkungen umgehen, die auf ihrem Android-Gerät eingerichtet sind. Dies gibt dem Benutzer zwar zusätzliche Freiheit und Kontrolle über sein Telefon oder Tablet, birgt jedoch auch neue Risiken. Wenn ein Mitarbeiter mit einem solchen Gerät auf Unternehmensdaten zugreift oder sich mit dem Unternehmensnetzwerk verbindet, kann dies die Sicherheit des gesamten Unternehmens gefährden.

Um gerootete Geräte zu finden und zu reparieren, können Android-Administratoren EMM-Software (Enterprise Mobility Management) und andere Tools verwenden.

EMM nutzen, um gerootete Android-Geräte zu erkennen

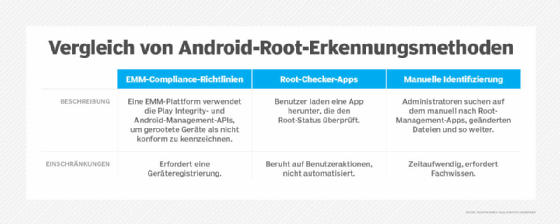

Es gibt mehrere Möglichkeiten, wie IT-Administratoren gerootete Android-Smartphones identifizieren können. Unternehmen, die Android-Geräte in einer EMM-Plattform (Enterprise Mobility Management) registriert haben, können gerootete Endgeräte mithilfe der folgenden Verfahren identifizieren:

- Überprüfung auf Root-Indikatoren: EMMs können nach häufig verwendeten Root-Management-Anwendungen wie Magisk oder SuperSU suchen, um Root-Indikatoren zu überprüfen. Außerdem können sie nach Anzeichen für geänderte Systemdateiberechtigungen suchen.

- Erstellen einer Tag-Verifizierung: Standard-Android-Betriebssysteme von Herstellern verfügen in der Regel über eine Form von Tags für Release-Schlüssel. Diese zeigen an, dass ein offizieller Entwickler die Version digital signiert hat. Benutzerdefinierte oder gerootete Betriebssysteme verfügen dagegen nicht über dieses Tag. Stattdessen haben sie Testschlüssel oder anderen nicht signierten Code.

- Play Integrity API Attestation: Die Play Integrity API von Google ist ein Framework aus Sicherheitstools, mit denen sich feststellen lässt, ob auf einem Gerät eine modifizierte oder gerootete Version von Android ausgeführt wird.

Sobald ein EMM ein gerootetes Android-Gerät identifiziert, verfügen die meisten Plattformen über einige Kernfunktionen, um das Risiko zu begrenzen. Administratoren können automatische Compliance-Richtlinien einrichten, sodass das EMM nach der Erkennung eines gerooteten Geräts Maßnahmen ergreifen kann, um eine Beeinträchtigung der Unternehmenssicherheit zu verhindern. Zu den Maßnahmen gehören die Sperrung der Registrierung im Netzwerk und die Aufhebung oder Einschränkung des Zugriffs auf Unternehmensressourcen.

So richten Sie die Erkennung gerooteter Android-Geräte in einem EMM ein

EMM-Systeme, die die Anforderungen von Google Android Enterprise Recommended erfüllen, verfügen in der Regel über integrierte Mechanismen zur Root-Erkennung und -Behandlung. Alle gängigen EMM-Systeme, wie Baramundi Management Suite, Microsoft Intune, Samsung Knox Manage, SOTI MobiControl oder VMware Workspace ONE, bieten entsprechende Funktionen. Der folgende Ablauf beschreibt einen allgemeinen Einrichtungsprozess, der sich in den meisten EMM-Plattformen ähnlich umsetzen lässt.

1. Compliance-Richtlinie zur Root-Erkennung erstellen

- Erstellen Sie im Admin-Portal Ihres EMM-Systems eine neue Compliance- oder Sicherheitsrichtlinie für Android-Geräte.

- Suchen Sie im Abschnitt Gerätezustand oder ähnlich nach der Einstellung zur Erkennung von Root-Zugriff (zum Beipiel Gerootete Geräte blockieren oder Rooted Device = Non-compliant).

- Aktivieren Sie die Funktion und definieren Sie bei Bedarf weitere Bedingungen wie Geräteverschlüsselung oder Betriebssystemversion.

2. Richtlinie zuweisen

- Weisen Sie die neue Richtlinie den relevanten Benutzer- oder Gerätegruppen zu.

- Nach der Zuweisung wird die Richtlinie auf die betreffenden Geräte ausgerollt. Diese überprüfen ihren Compliance-Status beim nächsten Check-in mit dem EMM-Server.

3. Reaktion bei Nichtkonformität festlegen

- Legen Sie fest, was mit Geräten geschehen soll, die Root-Zugriff aufweisen.

- In vielen EMMs lässt sich eine sogenannte Zugriffssteuerung oder ein bedingter Zugriff konfigurieren.

- Dabei können Sie beispielsweise erzwingen, dass nur konforme Geräte Zugriff auf Unternehmensressourcen wie E-Mail, VPN oder interne Apps erhalten.

- Erstellen Sie hierzu eine Regel, die den Zugriff beispielsweise verweigert, wenn ein Gerät nicht konform ist.

Wie kann die IT-Abteilung Rooting auf nicht verwalteten Android-Geräten erkennen?

Bei Android-Smartphones, die sich nicht im Besitz des Unternehmens befinden oder nicht über ein EMM-System verwaltet werden, muss die IT-Abteilung alternative Ansätze zur Root-Erkennung verfolgen. In diesen Fällen ist der Zugriff auf Sicherheits- und Systeminformationen stark eingeschränkt. Das bedeutet, dass automatische Compliance-Prüfungen und eine zentrale Root-Erkennung, wie sie über EMMs möglich sind, in der Regel nicht zur Verfügung stehen. Zu den verfügbaren Methoden gehören:

Root-Checker-Anwendungen

Im Google Play Store stehen zahlreiche Root-Checker-Apps zur Verfügung, die anzeigen, ob ein Gerät gerootet wurde.

Einschränkungen: Diese Methode erfordert den manuellen Einsatz auf jedem einzelnen Gerät und ist daher nicht skalierbar. Zudem besteht das Risiko, dass Nutzer die Root-Erkennung gezielt umgehen (zum Beipiel durch Tools wie Magisk Hide). Die Vertrauenswürdigkeit solcher Apps kann variieren und eine zentrale Auswertung ist nicht möglich.

Netzwerkbasierte Erkennung

IT-Abteilungen können Firewalls oder Netzwerk-Monitoring-Tools verwenden, um auffälliges Verhalten zu identifizieren. Gerootete Geräte zeigen häufig verändertes Netzwerkverhalten, etwa durch alternative App-Stores, geänderte Zertifikate oder modifizierte Sicherheitsrichtlinien.

Einschränkungen: Diese Methode ist indirekt und kann nur Anomalien feststellen – ein eindeutiger Nachweis für Rooting ist damit nicht möglich. Zudem funktioniert sie nur innerhalb überwachter Netzwerke und ist im Home-Office oder bei mobilen Verbindungen nicht einsetzbar. Die Einrichtung und Pflege entsprechender Systeme ist aufwendig.

Leistungsprobleme und ungewöhnliches Verhalten

Unerwartete App-Abstürze, eine plötzliche Datennutzung oder das Auftauchen unbekannter Apps können auf Rooting hindeuten.

Einschränkungen: Solche Anzeichen sind jedoch unspezifisch und können viele Ursachen haben. Diese Methode ist rein reaktiv und basiert häufig auf Nutzerbeschwerden. Eine automatisierte oder präventive Kontrolle ist damit nicht möglich.

Deaktivierte Sicherheitsfunktionen und fehlgeschlagene Updates

Wenn ein Gerät nicht mehr aktualisiert wird oder wenn Sicherheitseinstellungen manipuliert wurden, kann dies auf Rooting hindeuten.

Einschränkungen: Ohne EMM sind diese Hinweise nur durch manuelle Prüfung erkennbar. Zudem lassen sich manche Anzeichen leicht übersehen und auch technische Probleme können ähnliche Symptome verursachen.

So fixen Sie ein gerootetes Android-Telefon

Die Schritte zum Entrooten sind sowohl für verwaltete als auch für nicht verwaltete Geräte unkompliziert.

Nachdem das Gerät auf die Standardkonfiguration des Betriebssystems zurückgesetzt wurde, sollten Administratoren sicherstellen, dass die EMM-Sicherheitskontrollen aktiviert sind. Um zukünftige Bedrohungen durch Rooting auf nicht verwalteten Geräten zu verhindern, sollten Sie Tools und Richtlinien zum Schutz des Unternehmensnetzwerks implementieren.

Entrooten eines Android-Smartphones als Administrator

Wenn das System mit Magisk gerootet wurde, können Sie das Magisk-Deinstallationsprogramm auf das Gerät übertragen.

Wenn unklar ist, welches Tool verwendet wurde, stellen Sie ein Standard-Firmware-Paket auf dem kompromittierten Gerät bereit. Dadurch sollten die Standard-Betriebsberechtigungen des Geräts wiederhergestellt werden. Administratoren können dies auch als zusätzlichen Schritt nach dem Pushen des entsprechenden Deinstallationsprogramms tun, um sicherzustellen, dass die Korrektur wirksam ist. Stellen Sie sicher, dass eine Sicherung verfügbar ist, da diese Methode Benutzerdateien löscht.

Entrooten eines Android-Smartphones als Endanwender

Nutzer können ähnliche Schritte ausführen, um ein nicht verwaltetes Gerät zu reparieren, das mit Magisk gerootet wurde. Führen Sie dazu das Magisk-Deinstallationsprogramm aus und starten Sie das Gerät neu.

Wenn das System mit SuperSU gerootet wurde, öffnen Sie die SuperSU-App und gehen Sie zu Settings. Wählen Sie dort Full unroot. Nachdem die App sich automatisch geschlossen hat, starten Sie das Gerät neu.

Wenn der Benutzer nicht weiß, wie das Rooten erfolgt ist, oder wenn andere Methoden zum Entrooten nicht funktionieren, sollte er die OEM-Firmware vom Gerätehersteller herunterladen. Bei dieser Methode werden auch Benutzerdateien gelöscht, daher ist es wichtig, zuvor die verfügbaren Sicherungsoptionen zu überprüfen.