canjoena - stock.adobe.com

Zoning in Speichernetzen und VSANs richtig einsetzen

Ein SAN zentralisiert alle Unternehmensdaten. Allerdings möchten User nur mit ihren Daten arbeiten und nur wenige sollen alles sehen. Zoning sorgt für den korrekten Datenzugriff.

Sobald ihr Speichernetzwerk (Storage Area Network, SAN) auf einige Dutzend Geräte gewachsen ist, empfiehlt es sich, nicht alle Geräte gleichberechtigt in das Fibre-Channel-Netzwerk einzubinden. Die Segmentierung eines SAN in verschiedene Zonen führte schon in der Startphase der SAN-Technik zu Standardisierungs-Debatten. Ein abschließender Stand ist nicht in Sichtweite.

Grundlegendes zum SAN-Zoning

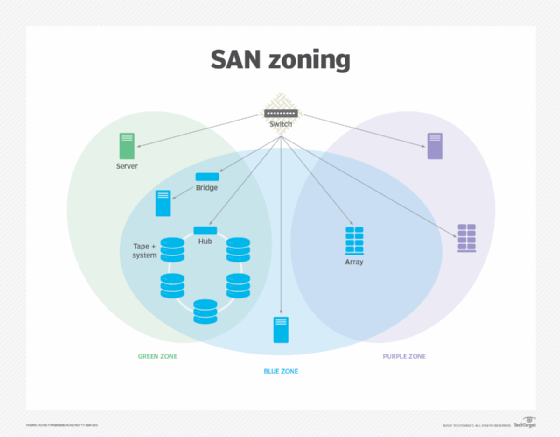

SAN-Zoning ist ein Fabric-basierter Service zur Segmentierung von SAN-Geräten in logische Gruppen, die Zonen. Eine Kommunikation kann nur zwischen Geräten in ihrer jeweiligen Gruppe stattfinden. Eine Kommunikation mit anderen Gruppen ist nicht zulässig. Geräte können jedoch Mitglied mehrerer Zonen sein, so dass sich der Aufbau der SAN-Kommunikation flexibel nach den notwendigen IT-Bedürfnissen gestalten lässt.

Ein SAN besteht klassischerweise aus einer Fabric, respektive einer Anzahl redundanter Switches und nicht zu vergessen aus Speicher-Arrays. Die Anbindung ans Firmennetzwerk findet per LAN-Server statt, in größeren Unternehmen werden per WAN-Server entfernte Geschäftsstellen oder gespiegelte Rechenzentren angebunden. Über diese umfassende Architektur wurde es um die Jahrtausendwende herum erstmals möglich, ohne Speziallösungen die Speichersysteme gemeinsam zu nutzen und kritische Daten in eigenen Subnetzen zu isolieren. Die Kommunikation kann bei Datentransferraten bis zu 2 Gbit/s über Kupferleitungen stattfinden, darüber hinaus und bei größeren Leitungslängen ist Glasfaser zu verwenden. Standardmäßig kann jeder Server im SAN über seine FC-Netzwerkkarte (HBA) auf jedes Speichergerät in diesem SAN zugreifen.

Mehr Struktur mit SAN-Zoning

Speichersysteme im SAN mit großen Kapazitäten werden in logische Speicherbereiche (Partitionen) unterteilt. Partitionen auf unterschiedlichen Laufwerken oder RAID-Sets können zu sogenannten Volumes zusammengefasst werden. Jeder Speicherbereich bekommt einen Namen, die sogenannte Logical Unit Number (LUN), zugewiesen. Diese LUNs werden mit den Ports auf der Netzwerkkarte des Speichersystems verknüpft. Ohne weitere Maßnahmen sieht jeder SAN-Server, der über diesen Port auf seine spezifische LUN zugreift, aber auch alle anderen mit diesem Port verknüpften LUNs.

Erst durch Zoning wird sichergestellt, dass jedem SAN-Server nur noch eine logische Verbindungsstrecke zu seinem expliziten Speicherbereich zugeordnet ist. Ist der Zoning-Dienst nicht konfiguriert, könnte jeder Server, der Zugriff auf den Port hat, auch alle anderen LUNs mounten. Mittels Zoning wird so sichergestellt, dass nur der Speicheroperator Verbindungen zwischen Programmen und Datenspeicher herstellen und trennen kann. Zoning isoliert die Geräte in logische Gruppen respektive Zonen und stellt durch Doppel- und Mehrfach-Mitgliedschaft in anderen Zonen sicher, dass Geräte optimal ausgelastet und nicht überlastet sind.

Zoning erleichtert eine übersichtliche Verwaltung, sorgt für stabile Bedingungen in der Fabric und dient nicht zuletzt für eine nachvollziehbare Datensicherheit. In kleineren SAN-Umgebungen wird gerne die flexible Nutzung aller Geräte bevorzugt. Das erspart einerseits den Verwaltungsaufwand, zieht andererseits allerdings eine ausufernde Gerätekommunikation im Netzwerk nach sich, die einen nicht unerheblichen Teil der Netzwerkbandbreite belegen kann.

Bei definierten Ereignissen in der Fabric sorgt der Nameserver mit einer RSCN-Notiz an alle Netzwerkteilnehmer(Nodes), dass sich etwas geändert hat. Es ist dann Aufgabe der Nodes die Details dieser Änderung – zum Beispiel den Ausfall von Services oder Start neuer Services – zu erfragen. So sendet der Name-Server beispielsweise eine RSCN, wenn sich ein neues Gerät anmeldet oder ein vorhandenes Gerät die Fabric verlässt. Wenn für jedes Ereignis eine RSCN an jedes Gerät gesendet wird, kann der daraus resultierende Datenverkehr die Leistung beeinträchtigen, die Fabric destabilisieren und zum Verlust von grade gesendeten Daten führen. Aus diesen Gründen heraus wird Unternehmen davon abgeraten alle Geräte in einer großen, nicht verwalteten Zone zu gruppieren.

Zonen lassen sich in Zonensätzen organisiert. Zweck eines Zonensatzes ist es, ein virtuelles privates SAN in einem physischen Speichernetzwerk zu konfigurieren. Dieser Zonensatz kann bei Bedarf beispielsweise für die speziellen Bedürfnisse einer Abteilung aktiviert werden und kann aus nur einer Zone oder einer Gruppe von Zonen bestehen. Mit Zonensätzen kann die Zugangs- und Datensicherheit über Fabric-verbundene Geräte hinweg leichter hergestellt werden. Sie können auch bei der Durchführung von Backups, Wartungsarbeiten oder Gerätetests helfen, ohne den Betrieb anderer Geräte zu stören. Es lassen sich diverse Zonensätze für unterschiedlichste Zwecke anlegen, allerdings kann nur einer aktiv sein.

Die Regeln des Zoning

Wenn ein Knoten (Node) versucht, eine Verbindung zu einer Fabric herzustellen, sendet er eine Anmeldeanforderung. Als Antwort weist die Fabric dem Verbindungsanschluss des Knotens einen 24-Bit-Fibre Channel Identifier (FCID) zu. Die FCID, die sich aus der Domain-ID, der Area-ID und der Port-ID zusammensetzt, wird verwendet, um Frames durch ein FC-Netzwerk zu leiten. Jeder Port verfügt außerdem über eine eindeutige WWN-Kennung (World Wide Name), die vom Hersteller fest in das Gerät programmiert wurde. Der Hersteller hat auch dem Gerät selbst einen eindeutigen Knoten-WWN zugewiesen.

Im nächsten Schritt meldet sich ein Gerät beim Namensserver des SAN an. Der Server trägt den Identifier und die Kennungen für jeden Anschluss in eine Datenbank ein, dem sogenannten Mapping. So sind die FCIDs der diversen Ports, die WWN des Knotens, die WWN der Ports und andere Informationen in der Datenbank zu finden, einschließlich solcher Angabe, dass das Gerät mittels des FC-Protokolls (FCP) adressiert werden muss, also SCSI-Befehle verwendet.

Nach der Anmeldung beim Namensserver ruft das Gerät die Datenbank-Informationen anderer SAN-Geräte ab, mit denen es kommunizieren kann, respektive darf. Sofern Zonen konfiguriert wurden, gibt die Datenbank des Namenserver eine Liste der Geräte zurück, die sich in der gleichen Zone befinden, das heißt nur der Geräte, die das abrufende Gerät sehen darf.

Anhand dieser Liste meldet sich das Gerät dann in der Regel bei jedem der aufgelisteten Geräte an, um den Typ des FCP/SCSI-Geräts zu bestimmen. Das entspricht dem klassischen Verfahren eines SCSI-Subsystems, bei dem der SCSI-Controller den Bus durchsucht und die Eigenschaften jedes angeschlossenen Geräts abruft und notiert.

Ist das Zoning abgeschlossen, reduziert sich die RSCN-Kommunikation in der Zone auf die hier registrierten Geräte. Eine Sturmflut von gegenseitigen Abfragen wie sie in einem offenen SAN stattfinden können und im schlimmsten Fall zu einem Leistungseinbruch führen können, ist damit unterbunden.

Zoning-Typologie

Die Zoning-Terminologie sorgt manchmal für Verwirrung, da die Unterschiede bei den Konzepten Hard Zoning, Soft Zoning, Port Zoning und WWN Zoning erst mal nicht gleich einleuchten. Ein Teil der Verwirrung rührt von der Art und Weise her, wie Zonenmitglieder identifiziert werden und was diese Identifizierung im Hinblick auf die Durchsetzung des Zonings bedeutet.

Zonenmitglieder werden durch ihre WWNs oder durch ihre Portnummern identifiziert. Bei der Verwendung von Portnummern kann ein Bezeichner die FCID oder eine Kombination aus Domänen-ID und Port-ID sein. In letzterem Fall wird in der Regel eines von zwei Formaten verwendet: X/Y oder X,Y, wobei X für die Domain-ID und Y für die Portnummer steht. Zoning, das Portnummern zur Geräteidentifizierung verwendet, wird als Port Zoning bezeichnet. Zoning, bei dem WWNs zur Geräteidentifizierung verwendet werden, wird als WWN-Zoning bezeichnet.

Harte oder weiche Zonen

Hard Zoning wird mittels der SAN-Hardware durchgesetzt, die den Zugriff von Geräten außerhalb der Zone blockiert. Beim Soft Zoning werden die Filterfunktionen des FC-Switches verwendet und per Software verhindert, dass Geräte außerhalb der Zone auf die geschützten Ports zugreifen.

Oberflächlich betrachtet scheinen Soft Zoning und Hard Zoning die gleichen Ergebnisse zu erzielen, aber betrachten Sie das folgende Beispiel: Paul kennt Karins Telefonnummer nicht, aber wenn Paul die Nummer richtig errät, wird Karins Telefon klingeln. Auf Soft Zoning übertragen, heißt das, ein nicht autorisiertes Gerät kann Pakete an einen geschützten Port in einer Zone senden, wenn er die richtige Portnummer anspricht. Das könnte eine ernsthafte Sicherheitsbedrohung bedeuten.

Im Vergleich dazu verhindert Hard Zoning jeden Zugriff aus einer anderen Zone. Selbst wenn Paul die Telefonnummer richtig errät, wird Karins Telefon nicht klingeln. Für Paul ist Karin unerreichbar. Hard Zoning ist eine Vollsperrung des Ports. Es stellt sicher, dass unbefugte Geräte keine Verbindung zu einem geschützten Anschluss herstellen können, und bietet somit eine solidere Sicherheit.

Hard Zoning und Soft Zoning können entweder Portnummern oder WWN-Kennungen verwenden. Früher verwendeten SAN-Switches hauptsächlich Hard Zoning mit Portnummern und Soft Zoning mit WWNs. Dies führte zu dem Missverständnis, dass Port Zoning gleichbedeutend mit Hard Zoning und WWN Zoning gleichbedeutend mit Soft Zoning ist, aber es handelt sich um zwei sehr unterschiedliche Konzepte. Hard- und Soft-Zoning beziehen sich darauf, wie Zoning durchgesetzt wird, und Port- und WWN-Zoning beziehen sich darauf, wie Zonenmitglieder identifiziert werden.

Die meisten der heutzutage verwendeten SAN-Switches etablieren Hard Zoning entweder mit Portnummern oder WWNs. Witzigerweise gibt es Empfehlungen, Hard Zoning vorzugsweise mit WWNs zu verwenden. Vergessen Sie also die alten Faustregeln.

WWN-Zonen richtig eingesetzt

Beim Aufbau von WWN-Zonen werden World Wide Names zur Identifizierung der Mitglieder einer Zone verwendet, statt Portnummern. Ein WWN ist ein weltweit eindeutiger Bezeichner, der im Gerät fest einprogrammiert ist. In der Vergangenheit wurde WWN-Zoning in der Regel durch Soft Zoning implementiert, heute wird es häufiger durch Hard Zoning umgesetzt. Die meisten heutigen SANs können Zonen sowohl auf der Basis von Node-WWNs als auch von Port-WWNs unterstützen, wobei die Verwendung von Port-WWNs generell empfohlen wird.

Der Vorteil von WWN-Zonen besteht darin, dass der WWN zum Gerät gehört, was mehr Flexibilität bietet als bei Port-Zoning. Wenn sich die SAN-Topologie, die Domänen-ID eines Switches oder der Anschlussort eines Geräts ändert, bleibt die Zone weiterhin gültig. So kann beispielsweise das SAN neu verkabelt werden, ohne dass die Zoning-Informationen neu konfiguriert werden müssen. Selbst wenn die Portnummern geändert werden, sind die Zonenmitglieder davon nicht betroffen.

Da WWNs nicht veränderbar sind, können die Geräte in einer WWN-Zone flexibel im jeweiligen SAN umgruppiert werden. Das ist bei der Konfiguration einer Port-Zone nicht möglich. Einen Nachteil haben WWN-Zonen allerdings: Die fest kodierten Bezeichner können zwangsläufig nicht mit dem Ausfall oder Austausch der Hardware umgehen. Sollte der Host Bus Adapter (HBA) oder eine Speicherschnittstelle ausfallen, müssen die alten Zuordnungen mit den neuen WWNs ersetzt werden. Das entspricht etwa der Arbeit, die auf Sie zukommt, wenn Sie nach der Hochzeit den Namen des Partners annehmen, um ihre Identität auf den neuen Stand zu bringen.

Port-Zoning

Kommen wir zum Port Zoning. Hier identifizieren FCIDs oder Kombinationen aus Domänen-ID und Port-ID die Mitglieder einer Zone. In dieser Konfiguration sind die Zonen an die physischen Ports gebunden. Alle an diese Ports angeschlossenen Geräte können miteinander kommunizieren. Im Gegensatz zu WWNs sind portbasierte Bezeichner nicht global eindeutig, da andere SAN-Fabrics dieselben Domain- und Port-IDs verwenden können. Port Zoning wird meistens durch Hard Zoning implementiert, kann aber auch durch Soft Zoning umgesetzt werden.

Die Vor- und Nachteile von Port Zoning sind ziemlich genau konträr zum WWN Zoning. So zieht ein Ausfall oder Wechsel des HBAs oder der Speicherschnittstelle keinen größeren Verwaltungsaufwand nach sich, da dem neuen Gerät nur die vorherige Port-Kennung zugewiesen werden muss. Ändert sich hingegen die SAN-Verkabelung oder Teile der Topologie, so müssen alle Zonen neu konfiguriert werden.

Welche Art von SAN-Zoning sollte ich verwenden?

Für das Zoning gibt es keine „Best Practice“. Die Hersteller von SAN-Geräten machen ebenfalls keine Vorgaben, da es keine Standards gibt. Als SAN-Operator hat man deshalb die Qual der Wahl, da jeder FC-Switch einige, jedoch nicht unbedingt alle der oben beschriebenen Formen des Zoning beherrscht. Generell kann man sagen, dass IT-Teams keine schlechte Wahl treffen, wenn sie WWN-Zoning für die Identifizierung von Mitgliedern und Hard Zoning für die Durchsetzung von sicherem Zoning verwenden. Aber schlussendlich sollte mit Zoning eine Topologie umgesetzt werden, die am besten zu den Gegebenheiten im Geschäftsalltag passt.

Zoning kann auch in Verbindung mit anderen Technologien eingesetzt werden, um Kommunikation und Sicherheit besser zu kontrollieren. So könnten IT-Teams beispielsweise kontrollieren, welche Geräte eine Anwendung auf einem Server sehen kann und ob die Anwendung mit anderen Geräten kommunizieren darf, oder sie können die Maskierungsfunktionen eines HBA nutzen, um zu kontrollieren, ob ein Server mit anderen Geräten interagieren kann.

IT-Teams können auch das Betriebssystem des Servers verwenden, um zu steuern, welche Geräte der Server als Speicher-Volumes zu mounten versucht, oder sie können eine Softwareschicht für Clustering, Volume Management oder Dateisystemfreigabe (File System Sharing) hinzufügen, um den Gerätezugriff durch Anwendungen zu steuern. Bei der Speicherung könnten Teams die selektive Darstellung verwenden, um zu kontrollieren, welche Server auf welche LUNs und Ports zugreifen können. Auf diese Weise werden Zugriffsanfragen von nicht gelisteten Geräten ignoriert oder abgewiesen.

Vorteilhaft ist es, einen gemischten Ansatz zu verwenden. IT-Teams können mit Hilfe des Betriebssystems oder anderer Softwarefunktionen steuern, welche Geräte und LUNs auf dem Server gemountet werden, und so einen Mount-All-Ansatz vermeiden. Sie können auch eine selektive Darstellung auf dem Speicher-Array verwenden, zusammen mit Zoning in der Fabric. Darüber hinaus können Teams Zugriffskontrolllisten verwenden, um den Zugriff auf Dateiebene zu kontrollieren. Ähnliche Funktionalitäten erfüllen auch Firewalls, Sicherheits-Gateways und Paketfilterung. Da jedes dieser Kontrollelemente leicht unterschiedliche Dienste beim Schutz von Daten erfüllt, sollte abgewogen werden, worauf man in seiner Umgebung verzichten kann und welche Elemente sich gut ergänzen.

Was ist der Unterschied zwischen SAN-Zoning und VSANs?

Wird im Unternehmen vSphere-Software von VMWare eingesetzt, lässt sich ein virtuelles Speichernetzwerk (vSAN) aufbauen, dass die Funktionalitäten von SAN-Zoning und einiges mehr beherrscht. Ein VSAN ist eine logische Partition über Server, Netzwerk und Speichersysteme, mit der der Datenverkehr in einem SAN isoliert werden kann. Ein großer Vorteil dieser Konzeption: Treten Probleme in einem VSAN auf, können diese mit minimaler Unterbrechung des restlichen Netzwerks behandelt werden. Das VSAN ermöglicht es den Geräten in einem SAN, miteinander zu kommunizieren, unabhängig davon, wo sie sich physisch in der Fabric befinden. Die vSAN-Funktionen, hier sind die Fabric-Services und deren Verwaltungsfunktionen gemeint, sind schon im vSphere-Kernel enthalten. Der Umgang mit einem VSAN ist analog zu der Vorgehensweise in einem physischen SAN. Eine Zone ist damit verglichen lediglich eine logische Gruppierung von Geräten:

- Ein VSAN bietet eine unabhängige Umgebung, die Funktionen wie Isolierung, Routing, Namensgebung und Zoning-Funktionen unterstützt, ähnlich wie ein physisches SAN. Eine einzelne Zone bietet weder dieses Maß an Unabhängigkeit, noch unterstützt sie diese Arten von Funktionen. Alle Zonen sind auf die gleichen Verwaltungsfunktionen angewiesen, die alle zonenspezifisch sind.

- Ein VSAN kann Zonen enthalten, aber eine Zone kann kein VSAN enthalten. Eine Zone ist immer auf ein einziges VSAN beschränkt; sie kann sich nicht über mehrere VSANs erstrecken.

- HBAs und Speichergeräte können nur zu einem VSAN gehören, aber sie können an mehreren Zonen teilnehmen.

- VSAN-Mitglieder werden durch ihre VSAN- oder Port-IDs identifiziert. Zonenmitglieder verwenden Port-IDs oder WWNs.

Im Gegensatz zum Zoning ermöglichen VSANs den Aufbau einer redundanten Umgebung, die quasi im Hintergrund im Standby-Modus arbeitet, falls in der primären Umgebung Probleme auftreten. In betriebskritischen Umgebungen ist Redundanz sinnvoll, weil Dienste wie der Namensserver als verteilter Dienst in der Fabric laufen. Sollte ein Gerät, das nicht korrekt arbeitet, den Namensdienst stören, so wäre die gesamte Fabric vom Ausfall betroffen, und nicht nur die Geräte in der Zone des defekten Geräts.

Die Idee hinter einem VSAN ist es, ein übergeordnetes Konstrukt mit einer völlig separaten Name-Server-Datenbank zu verwenden, statt eine gemeinsame Datenbank für alle Zonen. Die Datenbank könnte sogar als isolierter Dienst im Switch laufen, um das Risiko einer Kreuzkontamination zu minimieren und sicherzustellen, dass Störungen einfacher lokalisierbar sind. Natürlich kann ein Gerät, das mit zwei separaten VSANs verbunden ist, einen Defekt bekommen und beide Umgebungen zum Absturz bringen, aber mit Hilfe der VSAN-Redundanz ließe sich so ein Vorfall gut meistern.

Speicher-Zoning und Zoning-Schemata

Es sind einige Konfigurationen des Zonings in einer SAN-Fabric denkbar, aber die nachfolgend vorgestellten Designs werden gerne als Zoning-Vorlagen genutzt.

Gemeinsamer Host. In kleinen und mittelgroßen Umgebungen wird in der Regel ein Common-Host-Schema verwendet. Bei dieser Methode wird eine Zone pro Betriebssystem, Serverhersteller, HBA-Marke oder mit ähnlicher Konfigurationzugewiesen. Dies ist ein einfach handzuhabender Ansatz für Umgebungen, in denen dieselben IT-Geräte verwendet werden. Es wird eine Zone geschaffen, die aus allen gemeinsamen Servern und den Speichergeräten besteht, auf die sie zugreifen müssen.

Ein Ziel, mehrere Initiatoren. Unternehmen beginnen oft mit dem Common-Host-Ansatz, möchten aber eine bessere Granularität beim Zoning erreichen und wechseln dann zu einem Zonenmodell, bei dem jede Zone aus einem Port auf einem Speicher-Array und allen Geräten besteht, die auf diesen Port zugreifen dürfen. Diese Form der Zonierung erleichtert dem SAN-Administrator die Kontrolle, ob die Richtlinien zur Betriebssystemunterstützung des Arrays eingehalten werden.

Ein Initiator, mehrere Ziele. Dieser in heterogenen Speichernetzen (SAN) gern verwendete Ansatz beruht auf einer einfachen Prämisse: SCSI-Initiatoren (Server) müssen nicht mit anderen SCSI-Initiatoren kommunizieren. In diesem Szenario besteht jede Zone aus einem Server oder HBA und allen Speichergeräten, mit denen der Host kommunizieren darf. Diese Methode verhindert, dass ein Server andere Server stört.

Ein Initiator, ein Ziel. Dies ist das Nonplusultra in Sachen Sicherheit, da die Zonen auf das technische Minimum beschränkt werden, um maximale Sicherheit zu gewährleisten. Dieser Ansatz wurde zwar schon erfolgreich umgesetzt, ist aber weniger verbreitet als andere Ansätze. Ohne gute Software ist diese Konfiguration schwer einzurichten und zu verwalten.

Welcher Ansatz von IT-Teams und der Geschäftsebene favorisiert wird, hängt nicht nur von der verfügbaren Technologie ab, sondern nicht zuletzt auch von der eingespielten Arbeitsweise des Teams. Eines ist jedoch sicher: Sie sollten sich für eine Zoning-Strategie entscheiden und diese Zug um Zug bei der Verwaltung und den Sicherheitsbedürfnissen optimieren. SAN-Zoning ist nicht die Antwort auf alle Speicherprobleme, aber es ist ein wichtiger Bestandteil der Speicher-Provisionierung, selbst wenn dies in kleineren SANs als verwaltungstechnischer Overkill erscheint. Wenn Unternehmen sich erstmal für einen Weg entschieden haben, wird es im Laufe der Zeit einfacher, effektiv und flexibel mit den Zoning-Optionen umzugehen.

Bewährte Verfahren für die SAN-Zonierung

IT-Teams sollten beim Zoning von Fall zu Fall vorgehen und dabei die unterstützten Workloads und die Möglichkeiten der Geräte-Ausstattung berücksichtigen. Verwenden Sie WWNs zur Identifizierung der Mitglieder, es sei denn, bestimmte Umstände erfordern eine portbasierte Identifizierung. Ist eine Entscheidung zwischen Hard und Soft Zoning nötig, entscheiden Sie sich für das Erstere. Verwenden Sie außerdem Port-WWNs anstelle von Knoten-WWNs, um einen besseren Überblick über die Kommunikation der Mitglieder zu bekommen. Es hilft ebenfalls dabei, Multipathing-Probleme erst gar nicht entstehen zu lassen.

IT-Teams sollten Zoning auch dann implementieren, wenn sie LUN-Maskierung verwenden; und sie sollten Zoning auch für kleine SANs in Betracht ziehen. Wichtige Basics sollten von Anfang an implementiert werden, wie zum Beispiel den Zugriff auf die Standardzone zu verweigern, jede Zone auf eine überschaubare Größe zu beschränken und nicht verwendete Elemente – wie Zonen, Mitglieder oder Aliase – zu löschen, wenn sich die Zonenkonfiguration ändert. Generell sollten in Unternehmen eher Zonen mit einem Initiator als Zonen mit mehreren Initiatoren Verwendung finden. Bei der Einrichtung von Zonen sollten Administratoren die Dokumentation des Anbieters zu Rate ziehen, um spezifische Empfehlungen zur bestmöglichen Implementierung zu erhalten.