Identity and Access Management (IAM)

Was ist Identity and Access Management (IAM)?

Identitäts- und Zugriffsverwaltung (IAM, Identity and Access Management) ist ein Rahmenwerk aus Geschäftsprozessen, Richtlinien und Technologien, das die Verwaltung digitaler Identitäten erleichtert. Mit einem IAM-Rahmenwerk können IT-Sicherheitsteams den Benutzerzugriff auf kritische Informationen innerhalb ihrer Organisationen kontrollieren.

Durch Methoden wie Single Sign-On (SSO), Zwei-Faktor-Authentifizierung und Verwaltung privilegierter Zugriffe (PAM, Privileged Access Management) speichern IAM-Technologien Identitäts- und Profildaten sicher und verwalten Data-Governance-Funktionen, um sicherzustellen, dass nur notwendige und relevante Daten freigegeben werden.

IAM führt die folgenden grundlegenden Sicherheitsmaßnahmen durch:

- Identifiziert Personen in einem System durch Identitätsmanagement und Authentifizierung.

- Identifiziert Rollen in einem System und wie Rollen Personen zugewiesen werden.

- Fügt Personen und ihre Rollen in einem System hinzu, entfernt sie und aktualisiert sie.

- Weist Personen oder Personengruppen Zugriffsebenen zu.

- Schützt sensible Daten innerhalb des Systems und sichert das System selbst.

Die Fähigkeit eines Unternehmens zu wissen, wer von wo aus auf welche Daten und Systeme zugreift, ist nicht nur hilfreich, sondern für den Datenschutz von entscheidender Bedeutung. Und ebenso für die Erfüllung entsprechender Vorschriften, wie etwa der Datenschutz-Grundverordnung (DSGVO). Mitarbeiter befinden sich an weit entfernten Standorten, manchmal in Zweigstellen und manchmal arbeiten sie von zu Hause aus. Herkömmliche Verteidigungsmaßnahmen, die auf einem bekannten Perimeter basieren, sind nicht mehr ausreichend, was einer der Gründe dafür ist, dass Cybersicherheitsexperten die Identität als den neuen Perimeter bezeichnen.

Warum ist IAM wichtig?

Führungskräfte und IT-Abteilungen stehen unter dem Druck, den Zugriff auf Unternehmensressourcen zu gewähren und diese gleichzeitig zu schützen. Das ist ein Balanceakt, und kein einfacher. Sicherheitsteams müssen Benutzerberechtigungen zuweisen und nachverfolgen, damit Benutzer mit den Daten und Anwendungen arbeiten können, die sie benötigen, um produktiv zu sein – ohne dabei so lax zu sein, dass Kriminelle in die Systeme eindringen können.

Die zunehmende Nutzung von Cloud-Diensten und die Zunahme von hybriden und Remote-Arbeitskräften bedeuten, dass mehr Benutzer von mehr Standorten aus auf mehr Anwendungen zugreifen. Diese Bedingungen machen ein ordnungsgemäßes Identitätsmanagement unverzichtbar.

Die Cybersicherheit stützt sich auf IAM und seine ständig wachsende Liste von Funktionen, darunter Biometrie, Verhaltensanalyse und KI (künstliche Intelligenz). Mit seiner strengen Kontrolle des Ressourcenzugriffs in stark verteilten und dynamischen Umgebungen passt IAM zum Übergang der Sicherheit von der Verwendung traditioneller Firewalls und inhärenter Vertrauenspraktiken zu strengeren Kontrollarchitekturen.

Die wichtigste dieser strengeren Kontrollen ist das Zero-Trust-Modell. Eine Organisation, die Zero Trust implementiert, autorisiert und authentifiziert Benutzer kontinuierlich, nicht nur einmal am Perimeter. Dies kehrt die Idee um, dass Benutzern, die freigegeben wurden, vollständig vertraut werden kann. Die Zero-Trust-Architektur verhindert unnötige Bewegungen zwischen Anwendungen und Systemen, was wiederum den Schaden begrenzt, den ein Eindringling anrichten könnte.

Mit IAM verfügt eine Organisation über wichtige Funktionen für eine bessere Kontrolle über die organisierte Verwaltung des Benutzerzugriffs. Automatisierungsfunktionen eliminieren manuelle Schritte, was die Effizienz steigert und das Risiko menschlicher Fehler senkt.

Unternehmen, die nicht auf IAM bedacht sind, laufen Gefahr, dass Unbefugte eindringen, Daten verloren gehen, Lösegeldforderungen gestellt werden und Schlimmeres passiert. Kriminelle verwenden oft gestohlene Anmeldedaten, um sich als gültige Benutzer auszugeben. Da dieser Zugriff legitim erscheint, können Cyberkriminelle Anmeldedaten missbrauchen, um sich über längere Zeiträume in einem Netzwerk aufzuhalten. Wenn die gestohlenen Anmeldedaten dazu verwendet werden können, Administratorrechte zu erlangen, können der Datenverlust und der potenzielle Schaden beträchtlich sein. Kriminelle wenden eine Reihe von Taktiken an, darunter Phishing und Vishing, um an Anmeldedaten zu gelangen.

Grundlegende Komponenten von IAM

In diesem Zusammenhang bedeutet Zugriff die Fähigkeit eines einzelnen Benutzers, eine bestimmte Aufgabe auszuführen, wie beispielsweise eine Datei anzeigen, erstellen oder ändern. Rollen werden nach Position, Befugnis und Verantwortung definiert. Zu den wichtigsten Arten der Zugriffskontrolle gehören:

- Rollenbasierte Zugriffskontrolle (RBAC, Role-based Access Control)

- Diskretionäre Zugriffskontrolle (DAC, Discretionary Access Control)

- Attributbasierte Zugriffskontrolle (ABAC, Attribute-based Access Control)

- Obligatorische Zugriffskontrolle (MAC, Mandatory Access Control)

Um Zugriff auf diese autorisierten Ressourcen zu erhalten, müssen Benutzer nachweisen, dass sie die Person sind, für die sie sich ausgeben. Dies ist ein komplizierter, aber notwendiger Bestandteil von IAM, der in der Regel Passwörter, Challenge-Response-Authentifizierung und verwandte Methoden umfasst.

IAM-Systeme sollten Anmeldeinformationen von Benutzern erfassen und aufzeichnen, die Unternehmensdatenbank der Benutzeridentitäten verwalten und die Zuweisung und Aufhebung von Zugriffsrechten koordinieren. Die für IAM verwendeten Tools sollten einen zentralisierten Verzeichnisdienst bereitstellen, der einen Überblick und Einblick in alle Aspekte der Benutzerbasis des Unternehmens bietet.

Um die Effektivität ihrer IAM-Bemühungen sicherzustellen, sollten Sicherheitsteams verschiedene Identitätsstandards und -protokolle berücksichtigen. Diese bewährten Standards können dazu beitragen, die Sicherheitslage einer Organisation, die Compliance-Bemühungen und sogar die Benutzererfahrung zu verbessern. Das AAA -Framework (Authentifizierung, Autorisierung und Accounting) ist beispielsweise eine Möglichkeit für Sicherheitsteams, ihre IAM-Arbeit zu organisieren. Es bietet eine Struktur für die Zugriffskontrolle, die Durchsetzung von Richtlinien und die Nutzungsüberwachung.

Eine weitere Möglichkeit für Unternehmen, IAM zu verwalten, ist die Verwendung von Identity Governance und Administration, einer Sammlung von Prozessen, die eine ordnungsgemäße Installation, Überwachung, Durchsetzung und Prüfung von IAM-Richtlinien gewährleisten.

Es ist wichtig, sich daran zu erinnern, dass eine digitale Identität nicht nur für eine Person gilt. IAM kann und sollte die digitalen Identitäten von Geräten und Anwendungen verwalten – was oft als maschinelles Identitätsmanagement oder nichtmenschliches Identitätsmanagement bezeichnet wird. Dabei kann es sich um APIs, Server und Geräte handeln, die auf Informationen zugreifen und verwaltet werden müssen.

Die Vorteile von IAM

IAM-Technologien können verwendet werden, um Benutzeridentitäten und die damit verbundenen Zugriffsberechtigungen auf automatisierte Weise zu initiieren, zu erfassen, aufzuzeichnen und zu verwalten. In einer Zeit, in der Belegschaften geografisch stärker verstreut sind als je zuvor, gewinnt ein gut funktionierendes IAM an Bedeutung.

Eine Organisation mit einem effektiven IAM-Programm sollte unter anderem mit folgenden positiven Auswirkungen rechnen:

- Zugriffsrechte werden gemäß den Richtlinien gewährt, wobei alle Personen und Dienste ordnungsgemäß authentifiziert, autorisiert und geprüft werden.

- Kontrolle des Benutzerzugriffs, wodurch das Risiko interner und externer Datenschutzverletzungen verringert wird.

- Durchsetzung von Richtlinien zur Benutzerauthentifizierung, -validierung und Berechtigungsvergabe.

- Bessere Einhaltung gesetzlicher Vorschriften.

Die Implementierung von IAM ist für einen sicheren Betrieb notwendig, aber Unternehmen können auch Wettbewerbsvorteile daraus ziehen. IAM-Technologien ermöglichen es einem Unternehmen beispielsweise, Benutzern außerhalb der Organisation – wie Kunden, Partnern, Auftragnehmern und Lieferanten – Zugriff auf Anwendungen und Daten zu gewähren, ohne die Sicherheit zu gefährden.

IAM-Technologien und -Tools

IAM-Technologien sind darauf ausgelegt, die Provisionierung von Benutzern und die Einrichtung von Konten zu vereinfachen. Diese Systeme sollten die für diese Prozesse benötigte Zeit durch einen kontrollierten Workflow reduzieren, der Fehler und das Missbrauchspotenzial verringert und gleichzeitig eine automatisierte Kontoführung ermöglicht. Ein IAM-System sollte es Administratoren auch ermöglichen, sich verändernde Zugriffsrollen und -rechte sofort anzuzeigen und zu ändern.

Diese Systeme sollten die Geschwindigkeit und Automatisierung ihrer Prozesse mit der Kontrolle in Einklang bringen, die Administratoren benötigen, um Zugriffsrechte zu überwachen und zu ändern. Um Zugriffsanfragen zu verwalten, benötigt das zentrale Verzeichnis daher ein Zugriffsrechtesystem, das die Stellenbezeichnungen, Geschäftsbereichskennungen und Standorte der Mitarbeiter automatisch mit den entsprechenden Berechtigungsstufen abgleicht.

Mehrere Überprüfungsebenen können als Workflows eingebunden werden, um eine ordnungsgemäße Prüfung einzelner Anfragen zu ermöglichen. Dies vereinfacht die Einrichtung geeigneter Prüfprozesse für den Zugriff auf höherer Ebene. Außerdem erleichtert es die Überprüfung bestehender Rechte, um eine schleichende Ausweitung von Berechtigungen zu verhindern, wobei es sich um die schrittweise Anhäufung von Zugriffsrechten handelt, die über das hinausgehen, was Benutzer für ihre Arbeit benötigen.

Ein gutes IAM-Tool automatisiert die Bereitstellung mit geringsten Privilegien (POLP), ermöglicht Single Sign-On (SSO) über mehrere Anwendungen und Anbieter hinweg, bietet einen umfassenden Einblick in die Systeme einer Organisation und sorgt für eine einigermaßen reibungslose Benutzererfahrung, neben anderen Funktionen.

IAM-Systeme sollten eingesetzt werden, um die Flexibilität zu bieten, Gruppen mit spezifischen Berechtigungen für bestimmte Rollen einzurichten, damit Zugriffsrechte auf der Grundlage der Aufgabenbereiche der Mitarbeiter einheitlich zugewiesen werden können. Das System sollte auch Antrags- und Genehmigungsverfahren für die Änderung von Berechtigungen bereitstellen, da Mitarbeiter mit demselben Titel und demselben Arbeitsort möglicherweise einen angepassten oder leicht abweichenden Zugriff benötigen.

Mit IAM können Unternehmen eine Reihe von digitalen Authentifizierungsmethoden implementieren, um die digitale Identität nachzuweisen und den Zugriff auf Unternehmensressourcen zu autorisieren.

Eindeutige Passwörter. Die häufigste Art der digitalen Authentifizierung ist nach wie vor das eindeutige Passwort. Obwohl Passwörter nicht besonders sicher oder bequem sind, greifen Benutzer in der Regel über Passwörter auf ihre Konten für Einkäufe, Bankgeschäfte, Unterhaltung, E-Mails und Arbeit zu.

Um Passwörter sicherer zu machen, verlangen einige Organisationen längere oder komplexere Passwörter, die eine Kombination aus Buchstaben, Symbolen und Zahlen enthalten. Für Benutzer ist es verständlicherweise mühsam, sich zu merken, mit welchem langen und komplexen Passwort sie sich bei dieser App oder jener Website anmelden können. SSO-Zugangspunkte und Passwortmanager können dabei helfen, diese Last zu verringern.

Multifaktor-Authentifizierung. MFA ist eine immer häufiger verwendete Art der Authentifizierung. Ein IAM-System, das von einem Benutzer die Eingabe eines Codes verlangt, der ihm per SMS auf sein Telefon gesendet wird oder besser per Authenticator App zur Verfügung gestellt wird, erhöht beispielsweise die Wahrscheinlichkeit, dass der Zugriffsversuch legitim ist. Sofern sie nicht bereits Zugriff auf das Telefon des Benutzers haben oder in dessen Besitz sind, können Kriminelle mit einem gestohlenen Passwort diese zweite Authentifizierungshürde nicht überwinden.

Die Multifaktor-Authentifizierung (MFA) gewinnt an Fahrt. Arbeitgeber fordern ihre Mitarbeiter im Home-Office nun in der Regel routinemäßig auf, einen zweiten oder dritten Faktor zu verwenden, um ihre Identität nachzuweisen. Finanzinstitute und andere sicherheitsbewusste Organisationen setzen MFA-Verfahren ein, bevor sie einem Kunden Zugang zu einem Konto gewähren. Im Jahr 2024 beschlossen Google Cloud, AWS und Microsoft Azure, dass sie für ihre Kunden eine MFA für den Zugang zu Cloud-Diensten verlangen werden.

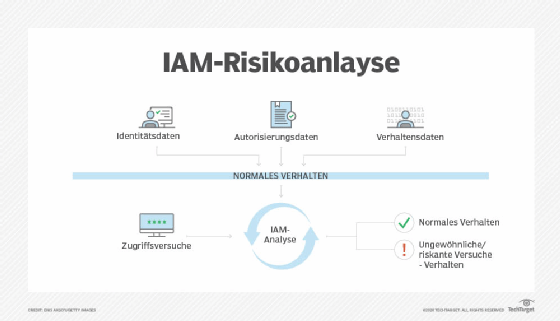

Adaptive Authentifizierung. Beim Umgang mit hochsensiblen Informationen und Systemen können Organisationen verhaltensbasierte oder adaptive Authentifizierungsmethoden zur Unterstützung des Identitätsmanagements einsetzen. IAM-Tools sind beispielsweise jetzt besser in der Lage zu erkennen, wenn jemand, der sich normalerweise von einem bestimmten Ort zu einer bestimmten Zeit anmeldet, versucht, von einem anderen Ort aus und zu einer Zeit, zu der er normalerweise nicht arbeitet, auf Systeme zuzugreifen. Diese Verhaltensweisen könnten darauf hindeuten, dass die Anmeldedaten des Benutzers kompromittiert wurden.

Durch den Einsatz von KI können Organisationen leichter erkennen, ob das Verhalten von Benutzern oder Maschinen von der Norm abweicht. Anomalien sollten automatische Sperren auslösen.

Biometrie. Einige IAM-Systeme verwenden Biometrie als Authentifizierungsmethode. Biometrische Merkmale wie Fingerabdrücke, Iris, Gesicht, Handfläche, Gang, Stimme und in einigen Fällen DNA gelten als einfache und präzise Methode, um genau zu wissen, wer auf was zugreift.

Die Annehmlichkeit der Gesichtserkennung oder des Fingerabdruckscannens ist zwar schwer zu leugnen, doch die Verwendung biometrischer Daten birgt Risiken – Risiken, die sich von anderen Herausforderungen in der IT oder Sicherheit unterscheiden. Gestohlene Fingerabdruckdaten können beispielsweise nicht so ersetzt werden wie ein gehacktes Passwort. Machen Sie sich mit den Vor- und Nachteilen der biometrischen Authentifizierung vertraut.

Wenn eine Organisation die spezifischen Gesichtsmerkmale einer Person erfasst, übernimmt sie die große Verantwortung, diese Daten zu schützen. Organisationen, die die Einführung biometrischer Verfahren planen, müssen eine lange Liste von Datenschutz- und Rechtsfragen abarbeiten, bevor sie sich für diese Form der Authentifizierung entscheiden.

IAM im Unternehmen einführen

Ein wichtiger Aspekt bei IAM ist die Art und Weise, wie Konten bereitgestellt und deaktiviert werden.

IT-Teams gewähren Benutzern manchmal mehr Berechtigungen, als für die Ausführung einer bestimmten Aufgabe erforderlich sind. Für einen Eindringling sind diese überprivilegierten Konten besonders wertvolle Ziele, da sie Zugriff auf viele Teile einer Organisation ermöglichen. Ein damit verbundenes Risiko sind unzureichende Deprovisionierungspraktiken oder die Aufhebung des Zugriffs, wenn ein bestimmter Mitarbeiter die Position wechselt oder das Unternehmen verlässt. Eine strenge Provisionierung verringert auch die Wahrscheinlichkeit einer Bedrohung durch Insider.

Eine Organisation muss ein Team von Personen zusammenstellen, die eine führende Rolle bei der Durchsetzung von Identitäts- und Zugriffsrichtlinien spielen. IAM betrifft jede Abteilung und jede Art von Benutzer – Mitarbeiter, Auftragnehmer, Partner, Lieferanten, Kunden und so weiter – daher ist es wichtig, dass das IAM-Team aus einer Mischung von Unternehmensfunktionen besteht. Ein Ansatz, der verschiedene Personen zusammenbringt und auf die gleichen Ziele ausgerichtet ist, sollte die Erfolgschancen bei der Identitätssicherheit verbessern.

Was ist für eine effektive IAM-Infrastruktur erforderlich? Zu den wichtigsten zu bewertenden Punkten gehört die Frage, wie die Authentifizierung und das föderierte Identitätsmanagement gehandhabt werden sollen. Diese Aktivitäten könnten die Entscheidung für die Verwendung des OpenID-Connect-Protokolls oder des SAML-Standards beinhalten, die zwar ähnlich, aber nicht identisch sind.

Bei der Umsetzung sollten bewährte Verfahren für IAM berücksichtigt werden, zu denen Folgendes gehört:

- Einführung der Zero-Trust-Architektur.

- Verwendung von MFA.

- Strenge Passwortrichtlinien.

- Förderung von Schulungen zum Sicherheitsbewusstsein.

Unternehmen sollten außerdem darauf achten, die Sicherheit und kritische Systeme rund um die Identität zu zentralisieren. Am wichtigsten ist es vielleicht, dass Organisationen einen Prozess schaffen, mit dem sie die Wirksamkeit der aktuellen IAM-Kontrollen bewerten können.

IAM basiert zwar auf umfangreicher Technologie, aber es geht nicht nur um die Rahmenbedingungen und Tools. Ein IT-Sicherheitsteam braucht Mitarbeiter mit IAM-Kenntnissen und -Erfahrung.

IAM-Risiken

Obwohl IAM für Sicherheitsbemühungen unerlässlich ist, sind damit auch Risiken verbunden. Organisationen können – und tun dies auch – bei der Verwaltung von Identitäten und der Zugriffskontrolle Fehler machen.

Die Zugriffsverwaltung kann problematisch sein, wenn die Bereitstellung und Aufhebung der Bereitstellung von Benutzerkonten nicht korrekt gehandhabt wird. Sicherheitsteams müssen über anfällige, inaktive Benutzerkonten informiert sein. Wenn es zu viele Administratorkonten gibt, sollte dies jemandem auffallen und Fragen nach dem Grund stellen. Organisationen müssen die Kontrolle über den Lebenszyklus aller Aspekte der IAM sicherstellen, um zu verhindern, dass böswillige Akteure Zugriff auf Benutzeridentitäten und Passwörter erhalten.

Zu den spezifischen IAM-Risiken, auf die man achten sollte, gehören die folgenden:

- Unregelmäßige Überprüfung des Zugriffs.

- Schwache Passwörter und fehlende MFA.

- Überprivilegierte Konten.

- Schlecht integriertes IAM über Systeme und Clouds hinweg.

Audit-Funktionen dienen als Kontrolle, um sicherzustellen, dass sich die Zugriffsrechte der Benutzer entsprechend ändern, wenn sie die Rolle wechseln oder die Organisation verlassen.

Um die Sicherheitsrisiken ihrer Organisation besser einschätzen zu können, können IT-Fachleute Sicherheitszertifizierungen anstreben. Einige Zertifizierungen sind speziell auf das Identitätsmanagement ausgerichtet.

IAM-Anbieter und -Produkte

IAM-Anbieter reichen von großen Unternehmen – wie IBM, Microsoft, Oracle und RSA – bis hin zu reinen Anbietern – wie Okta, Ping Identity, SailPoint und OneLogin.

Die Dynamik des IAM-Tool-Marktes bedeutet, dass Organisationen viele Optionen haben. Es bedeutet auch, dass Sicherheitsteams einige Vorarbeit leisten müssen, um die richtige Mischung von Produkten zu ermitteln, die den Anforderungen des Unternehmens gerecht werden, wie beispielsweise zentralisierte Verwaltung, Single Sign-On, Governance, Compliance und Risikoanalyse-Tools.

Einige Anbieter gehen dazu über, verschiedene Produkte und Werkzeuge in IAM-Plattformen zu kombinieren. Eine Reihe von Funktionen in einer einzigen Plattform könnte die Integrationsprobleme verringern, die auf dem derzeit fragmentierten Markt für IAM-Produkte auftreten.

IAM und Compliance

Im Mittelpunkt von IAM steht die Einhaltung des Prinzips der geringsten Privilegien, bei dem Benutzern nur die Zugriffsrechte gewährt werden, die zur Erfüllung ihrer jeweiligen Arbeitsaufgaben erforderlich sind. Diese vorgegebene und in Echtzeit stattfindende Zugriffskontrolle ist sowohl für die Sicherheit als auch für die Einhaltung von Vorschriften erforderlich.

Mit IAM-Kontrollen sollte ein Unternehmen in der Lage sein, externen Stellen zu beweisen, dass es seine Sicherheitsverantwortung ernst nimmt und dass Daten geschützt sind. Organisationen mit einem effektiven IAM können die Einhaltung und Befolgung geltender Vorschriften wie der DSGVO, des HIPAA und des Sarbanes-Oxley Act nachweisen.

Die IAM-Roadmap

Rund um IAM gibt es zahlreiche Innovationen und Unternehmen profitieren von neuen Strategien, die durch Produkte und Funktionen unterstützt werden. Wie schon immer müssen sich Sicherheitsexperten jedoch mit bekannten Bedrohungen auseinandersetzen – die aufgrund ihrer nachgewiesenen Wirksamkeit hartnäckig sind – und mit neu auftretenden und weniger definierten Bedrohungen.

Eine der neueren IAM-bezogenen Abwehrmaßnahmen gegen Cyberangriffe ist die Erkennung und Reaktion auf Identitätsbedrohungen (ITDR, Identity Threat Detection and Response). ITDR ist eine Kombination aus Tools und bewährten Verfahren und soll verhindern, dass Kriminelle anfällige Identitäten ausnutzen, zum Beispiel eine, die mit einer älteren Anwendung verbunden ist, die nicht mit einem modernen Zugriffsverwaltungstool kompatibel ist. ITDR kann diese Schwachstellen aufzeigen und gibt einem IT-Team die Möglichkeit, die Schwachstellen zu beheben, bevor sie ausgenutzt werden.

Fortschritte in der KI haben die Bedenken hinsichtlich der Identitätssicherheit verstärkt. Experten befürchten, dass KI Phishing-Taktiken ausgefeilter und glaubwürdiger machen könnte. Für effektives Phishing ist in der Regel ein Informationshäppchen erforderlich, das der Nachricht zumindest einen Hauch von Wahrheit verleiht – etwas, das vernünftig genug klingt, um einen Empfänger zum Handeln zu verleiten. KI kann schnell und effizient die Informationen sammeln, die diesen Anschein von Legitimität vermitteln.

Wenn Cyberkriminelle ihre Opfer dazu bringen können, auf einen Link zu klicken oder ein Passwort preiszugeben, können selbst starke organisatorische Abwehrmaßnahmen und IAM-Schutzmaßnahmen ausgehebelt werden.

Auch ohne die Hilfe von KI sind Passwörter schon lange angreifbar. Durch Cracking-Techniken lassen sich viele Passwörter knacken. Und die Aussicht, noch ein weiteres Passwort erstellen und sich merken zu müssen, ist eine häufige Belastung. Man kann mit Fug und Recht behaupten, dass Passwörter bei Angreifern genauso beliebt sind wie bei Benutzern unbeliebt.

Obwohl sie sowohl riskant als auch unbeliebt sind, haben Passwörter immer noch Bestand. Der Wechsel zur passwortlosen Authentifizierung ist verlockend, aber diese passwortlose Zukunft steht noch bevor.

Das NIST hat erhebliche Anpassungen hat Passwortrichtlinien vorgeschlagen und empfohlen. In der Erkenntnis, dass Passwörter nach wie vor weit verbreitet sind und dies in absehbarer Zukunft wahrscheinlich auch bleiben werden, setzt sich das NIST für bessere Passwörter ein. Der Richtlinienentwurf von 2024 fordert Organisationen auf, die gängige Vorgabe für Benutzer, ein Passwort alle 90 Tage zurückzusetzen, abzuschaffen. Eine Passwortänderung sollte, so der Vorschlag des NIST, nur dann vorgenommen werden, wenn es Beweise oder begründete Bedenken dafür gibt, dass ein Verstoß die Anmeldedaten einer Person kompromittiert hat. Der NIST-Vorschlag empfiehlt außerdem, die Passwortlänge auf 15 bis 64 Zeichen zu erhöhen.

Längere, stärkere Passwörter könnten das Identitätsmanagement verbessern, aber sie werden diejenigen nicht zufriedenstellen, die möchten, dass jedes Passwort dauerhaft abläuft. Befürworter von Passkeys argumentieren beispielsweise, dass Benutzer mit denselben sicheren und einfachen Methoden, die sie zum Entsperren eines Geräts verwenden, auf Anwendungen und Websites zugreifen können sollten. Sobald ein Passkey erstellt wurde, gleicht die Passwort-Manager-Technologie einen öffentlichen Schlüssel, der nur dem Dienst bekannt ist, auf den zugegriffen wird, mit einem privaten Schlüssel ab, der nur dem verwendeten Gerät bekannt ist. Mit diesem kryptografischen Schlüsselpaar können sich Benutzer authentifizieren, ohne sich ein Passwort merken zu müssen – vorausgesetzt, sie haben das verwendete Gerät sicher über eine PIN oder ein biometrisches Verfahren entsperrt.

Die FIDO Alliance, eine gemeinnützige Organisation mit Unterstützung von Google und anderen, setzt sich für Standards ein, die eine breitere Nutzung von Passkeys ermöglichen würden.