Free1970 - stock.adobe.com

Wie Sie Netzwerkresilienz in einen DR-Plan integrieren

Ein Netzwerk-Disaster-Recovery-Plan bedeutet nicht immer Netzwerkresilienz. Faktoren wie Finanzierung, Erkennen potenzieller Risiken und ständige Updates machen den Unterschied.

Ein Schlüsselattribut für Resilienz ist die Fähigkeit eines Systems, sich an eine Situation anzupassen und ein Problem so weit zu bewältigen, dass der Zustand vor Eintreten des Ereignisses möglichst wieder erreicht wird.

Das Konzept der Resilienz hat durch die COVID-19-Pandemie an Bedeutung gewonnen. Sie zwang viele Unternehmen dazu, ihre Arbeitsweise neu zu erfinden, da die Mitarbeiter an dem Virus erkrankten und remote arbeiteten.

Beim Networking ist die Netzwerkverfügbarkeit ein wichtiges Unternehmens-Asset. Der Verlust des Internetzugangs, der Wireless-Kommunikation und der Möglichkeit, mit anderen Mitarbeitern, Büros und Kunden in Verbindung zu treten, gehört zu den Worst-Case-Szenarien, mit denen Unternehmen derzeit konfrontiert sind.

Ein wirklich resilientes Netzwerk kommt mit einem Ausfall zurecht, unabhängig davon, ob er Übertragungskanäle, Vermittlungssysteme oder beides betrifft. Es kehrt dann zum normalen Betrieb oder zu einem Performance-Level zurück, das dem Status des Netzwerks vor dem Vorfall so nahe wie möglich kommt.

Die Anwendung technologischer DR-Pläne (Disaster Recovery) ist ein wichtiger Schritt zum Schutz der Integrität von Netzwerken für die Sprach- und Datenkommunikation. Aber gewährleisten ein Netzwerk-DR-Plan und die damit verbundenen Technologieressourcen Netzwerkresilienz?

Risiken, Bedrohungen und Schwachstellen für die Netzwerkintegrität

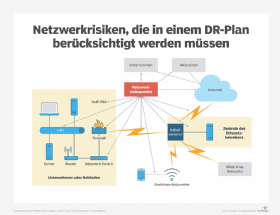

Abbildung 1 zeigt eine typische Netzwerkinfrastruktur und ihre vielen Risikopunkte oder potenziellen Fehlerquellen. Ein unmittelbarer Risikofaktor, den IT-Teams untersuchen sollten, ist der Ort, an dem sich die Netzwerkressourcen befinden – zum Beispiel in einem sicheren Gebäude, unterirdisch oder oberirdisch auf Telefon-, Strom- oder Mobilfunkmasten.

Jedes der in Abbildung 1 dargestellten Elemente kann durch eine Vielzahl von Ereignissen außer Betrieb gesetzt oder beschädigt werden. Wie die IT-Abteilung diese Ressourcen bereitstellt, kann bei einem disruptiven Ereignis den entscheidenden Unterschied ausmachen. Somit müssen die IT-Teams bei der Ausarbeitung eines Netzwerk-DR-Plans alle möglichen Risikopunkte entlang der wahrscheinlichen Übertragungswege identifizieren.

Logischerweise sind Netzwerkressourcen, die sich in einem sicheren Gebäude befinden und unterirdisch verlegt sind, bei oberirdischen Ereignissen, wie Unwettern, weniger gefährdet. Überschwemmungen können jedoch Probleme verursachen, wenn steigendes Wasser in unterirdische Kabel- und Geräteräume oder Lagerbereiche eindringt, insbesondere wenn die Ressourcen nicht in wasserdichten Gehäusen untergebracht sind.

Zu den typischen Risiken und Bedrohungen für die Netzwerkintegrität gehören folgende Punkte:

- Unwetter

- Blitzeinschläge, Überschwemmungen, Erdrutsche und Erdbeben

- Strom- oder Geräteausfall

- Softwarefehler

- menschliches Versagen

- Sabotage oder Sicherheitsverletzungen

- Verlust der Sicherheit am Netzwerkperimeter

- Beeinträchtigungen der Umgebungsfaktoren, beispielsweise übermäßige Hitze, Ausfall der Klimaanlage oder Luftfeuchtigkeit außerhalb der zulässigen Grenzen

- Bauarbeiten, etwa das Freilegen unterirdisch verlegter Kabel oder die Beschädigung der internen Gebäudeverkabelung während der Bauarbeiten

Entwurf eines Netzwerk-DR-Plans für mehr Resilienz

Bevor man einen Netzwerkplan zur Integration von Resilienz erstellt, sollten die Netzwerkteams zunächst festlegen, was Resilienz für ihr Unternehmen bedeutet. Dieser Prozess berücksichtigt, wie das Unternehmen Netzwerke betreibt und nutzt, die Abhängigkeit der Mitarbeiter von Netzwerken und die Einstellung der Unternehmensleitung zur Resilienzfrage.

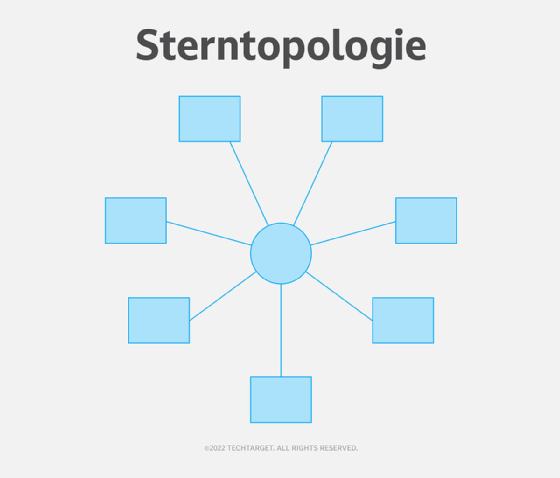

Es kann kostspielig sein, eine wirklich resiliente Netzwerkinfrastruktur zu schaffen – eine, die alle möglichen Fehlerquellen abdeckt und über genügend Redundanz verfügt, um eine schnelle Wiederherstellung zu ermöglichen. Abbildung 2 zeigt ein Hub-and-Spoke-Netzwerk beziehungsweise eine Sterntopologie, die die Konnektivität zu Telefonen und Geschäftssystemen auf eine einzige Kommunikationsverbindung beschränkt. So waren viele Netzwerke vor dem Aufkommen des Internets konfiguriert.

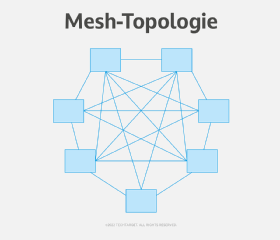

Im Gegensatz dazu zeigt Abbildung 3 ein Mesh-Netzwerk, bei dem die Netzwerkpunkte miteinander verbunden sind. Der Verlust eines oder mehrerer Netzwerkkanäle wird die Kommunikation wahrscheinlich nicht unterbrechen, da jeder Netzwerkknoten den Traffic zu einem alternativen Pfad umleiten kann.

Die Kosten, um ein solches Netzwerk zu konfigurieren, insbesondere bei der Verwendung direkter Point-to-Point-Kanäle, können sehr hoch ausfallen. Auch das Internet verwendet diese Konfiguration, was ein Grund dafür ist, dass die Topologie zu einem beliebten Tool für den Aufbau sicherer Netzinfrastrukturen geworden ist. Die Wahl der Netzwerktopologie ist ein wichtiger Faktor, den es bei der Erstellung eines Netzwerk-DR-Plans zu berücksichtigen gilt.

Die Ausarbeitung eines Netzwerk-DR-Plans, der Resilienz ermöglicht, setzt also voraus, dass die Netzwerkinfrastruktur selbst unter Berücksichtigung der Kosten und verfügbaren Optionen so resilient wie möglich ist.

Der Weg von DR zu Resilienz

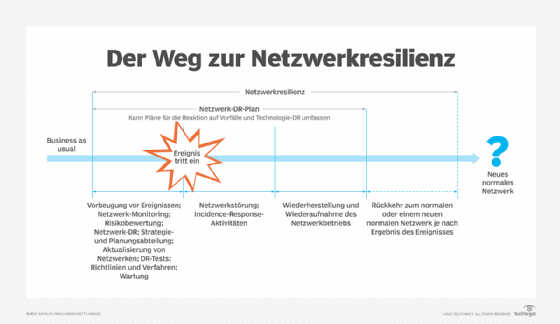

Nachdem die Netzwerkteams die Resilienzmerkmale festgelegt haben, können sie die in Abbildung 4 dargestellten Schritte von Disaster Recovery zu Resilienz befolgen.

Abbildung 4 zeigt ein mögliches Szenario, in dem ein disruptives Ereignis eintritt, und das Ausmaß, zu dem ein DR-Plan das Unternehmen unterstützen kann. Der Abschnitt über Netzwerkresilienz in Abbildung 4 beschreibt einen Zustand des Netzwerkbetriebs, der unter Umständen über das Niveau hinausgeht, das sich mit einem DR-Plan erreichen lässt. Die Ergebnisse können je nach den Erwartungen des Managements und dem verfügbaren Budget erheblich variieren.

IT-Teams können Netzwerkresilienz in den folgenden Situationen erreichen:

- Sie sind sich über die Erwartungen des Managements im Klaren und setzen diese mit einer Technologie- und Personalstrategie um.

- Es stehen finanzielle Mittel zur Verfügung, um die notwendigen Ressourcen zu implementieren und die Kosten für deren Verwaltung und Wartung abzudecken. Die Struktur des DR-Plans muss sich nicht ändern, außer dass vielleicht Verfahren und Details zu Systemen und Services hinzugefügt werden, um die Ausfallsicherheit zu erhöhen.

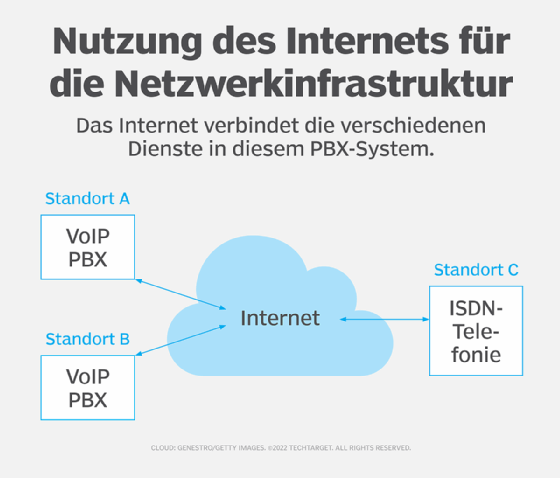

Abbildung 5 veranschaulicht eine Möglichkeit, bei Verwendung eines VoIP-PBX-Systems für mehr Resilienz zu sorgen. Hier sind alle Elemente des PBX-Systems über das Internet miteinander verbunden. Somit stellt das Internet ein Network-as-a-Service-Modell dar.

Da das Internet ein praktisch unzerstörbares Netzwerk ist und kaum ausfallen dürfte, besteht die nächste Herausforderung für die IT-Teams darin, den Internetzugang zu gewährleisten. Während ISPs, MSPs und Ortsnetzbetreiber Zugang zum Internet haben, müssen die Kunden immer noch eine Verbindung zu deren Vermittlungsstellen herstellen. Dies wird traditionell als letzte Meile bezeichnet und ist in Abbildung 5 zu sehen.

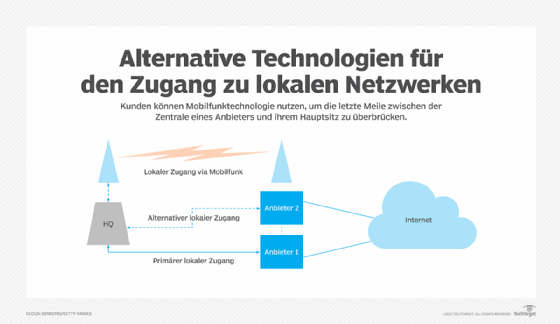

Abbildung 6 zeigt zwei Methoden, um die Zugangsredundanz zu lokalen Carriern und nachfolgend zu ISPs, MSPs sowie anderen zu erhöhen.

Um die Resilienz auf lokaler Ebene zu erhöhen, können Unternehmen über alternative Routen auf die Zentrale eines zweiten lokalen Zugangsanbieters zugreifen. Doch diese Option kann recht teuer sein. Abbildung 6 zeigt auch zwei alternative Kabelzugänge in ein Gebäude, was extrem kostspielig sein kann, es sei denn, das Gebäude wurde ursprünglich mit separaten Kabelzuführungen gebaut.

Eine weitere Alternative ist Wireless Local Access via Mobilfunktechnologie oder möglicherweise Punkt-zu-Punkt-Mikrowellen. Eine Kombination dieser Ansätze kann für zusätzliche Redundanz sorgen.

Es gibt noch andere Möglichkeiten, um die Redundanz und Ausfallsicherheit des Netzwerks zu erhöhen:

- Notstromsysteme

- mehrere Geräteräume, in denen redundante Komponenten untergebracht sind

- unterschiedlich verlegte Kabelwege in Gebäuden

- Ersatzplatinen, die regelmäßig überprüft werden

- Sicherungskopien von Betriebssystemen und Datenbanken, die VoIP-PBX-Anlagen und andere Geräte unterstützen

- redundante Geräte für den Netzwerkperimeter, zum Beispiel Firewalls sowie Intrusion-Detection- und Intrusion-Prevention-Systeme

- aktualisierte Sicherungskopien der gesamten kritischen Software, die für den Betrieb des Netzwerks genutzt wird

Zusätzlich zu den genannten Assets sollten die Teams ihre DR-Pläne und redundanten Netzwerkkomponenten regelmäßig testen, um zu gewährleisten, dass sie funktionieren. Sie sollten zudem darauf achten, dass alle IT-Teams für das Netzwerkmanagement in DR-Verfahren geschult sind. Überprüfen Sie auch, ob alle Kontaktinformationen zu Anbietern und Carriern auf dem neuesten Stand sind, und die Carrier und Anbieter bei der Planung eines DR-Tests einbeziehen.

Für Anbieter und Carrier ist es wichtig, zu wissen, welche Erwartungen ihre Kunden im Falle einer Störung haben. Stellen Sie sicher, dass in den Service Level Agreements die Verantwortlichkeiten von Anbietern und Carriern in einem Notfall geregelt sind.

Fazit

Echte Netzwerkresilienz lässt sich meistens nicht erreichen. Unternehmen können jedoch echter Netzwerkresilienz nahekommen, indem sie die in diesem Artikel genannten Prinzipien befolgen.