Mikrosegmentierung

Mikrosegmentierung ist eine Technik, die verwendet wird, um ein Netzwerk in logische und sichere Einheiten aufzuteilen. Diese geschieht durch die Anwendung von Richtlinien, die vorschreiben, wie auf Daten und Anwendungen zugegriffen und diese kontrolliert werden.

Im Gegensatz zur Netzwerksegmentierung, die Hardware erfordert und auf den Nord-Süd-Datenfluss ausgerichtet ist – das heißt, auf den Client-Server-Verkehr zwischen Rechenzentren – beruht die Mikrosegmentierung auf Software und ist auf den Ost-West-Datenfluss oder den Server-zu-Server-Verkehr zwischen Anwendungen zugeschnitten.

Durch die Aufteilung des Netzwerks in kleinere Teile und die Begrenzung der Art des Datenverkehrs, der seitlich durch das Netzwerk fließen kann, können Unternehmen ihre Gesamtsysteme sicherer halten. Netzwerk-Mikrosegmentierung lässt sich auf Cloud-Umgebungen oder Rechenzentren anwenden. Mit diesem Ansatz können Sicherheitsteams auch vorgeben, wie Anwendungen Daten innerhalb eines Systems gemeinsam nutzen dürfen, in welche Richtung die Daten weitergegeben werden können und ob Sicherheits- oder andere Authentifizierungsmaßnahmen erforderlich sind.

Zu den Objekten, die innerhalb der Mikrosegmentierung als Segmente definiert werden können, gehören:

- Workloads: Ein Workload ist eine bestimmte projizierte Kapazitätsmenge für eine Instanz (jedes Mal, wenn ein bestimmtes Programm oder eine bestimmte Anwendung ausgeführt wird, gilt dies als Instanz).

- Anwendungen: Anwendungen sind Softwareprogramme, die auf einem Computer, in einer Cloud oder auf einer virtuellen Maschine (VM) ausgeführt werden.

- VMs: Virtuelle Maschinen sind Computer, die alle grundlegenden Komponenten zum Ausführen enthalten, aber keine physische Hardware besitzen, sondern im Rahmen eines anderen bestehenden Computers existieren.

- OS: Das Betriebssystem eines Computers ist seine grundlegende Software, auf der alle anderen Programme ausgeführt werden können.

So funktioniert Mikrosegmentierung

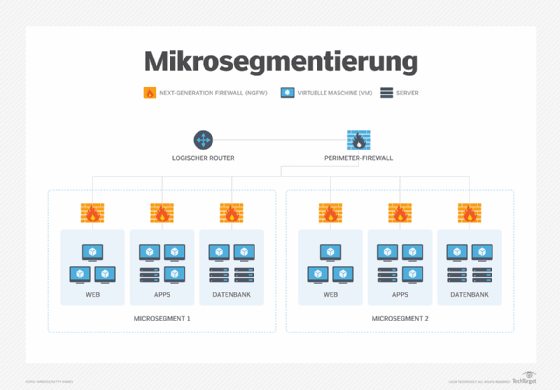

Mikrosegmentierung verwendet Softwarerichtlinien anstelle von Hardwarekonfigurationen. Firewalls und VLANs dienen dem Verwalten und Erstellen der logischen Einheiten. Die Richtlinien diktieren, wie auf die sicheren Untergruppen zugegriffen wird, und bestimmen, wie Benutzer und Anwendungen nur auf die benötigten Ressourcen und Dienste zugreifen können.

Mikrosegmentierung kann auf verschiedene Arten implementiert werden, wobei Next-Generation Firewalls (NGFW) die Gängigste sind. NGFWs bieten Transparenz über jede Schicht des OSI-Modells. Sie ermöglichen es Unternehmen, eine logische Zugriffsrichtlinie für jede Anwendung zu erstellen, die über ein Netzwerk läuft. Mikrosegmentierung wird auch zunehmend als Teil von SD-WAN-Produktsuiten angeboten, bei denen die Technik dann für Zweigstellen und Remote-Standorte eingesetzt werden kann.

Anwendungsfälle für Mikrosegmentierung

Mit Mikrosegmentierung können Administratoren individuelle Sicherheitsrichtlinien erstellen, die auf einzelne Teilnetze zugeschnitten sind. Die Gesamtanfälligkeit des Netzwerks wird dadurch reduziert; jeder Angriff oder Sicherheitsverstoß wäre nur auf das jeweilige Teilnetz beschränkt und nicht auf das gesamte System.

Sichtbarkeit ist ein weiterer Anwendungsfall. Da die Mikrosegmentierung eine detailliertere Ansicht des Netzwerkverkehrs bietet, können Administratoren eine bessere Kontrolle über die Daten erhalten, die über die Netzwerkgeräte fließen. Darüber hinaus lässt sich Mikrosegmentierung nutzen, um Datenverkehr zu identifizieren, der eine bevorzugte Behandlung oder Verwaltung erfordert. Das können etwa Daten sein, die zur Einhaltung von Vorschriften oder Standards geschützt werden müssen. Schließlich ist die Mikrosegmentierung eine Kernkomponente anspruchsvoller Sicherheitskonzepte, wie zum Beispiel Zero-Trust-Networking, das die Überprüfung der Identität eines Benutzers erfordert, bevor dieser auf ein Gerät im Netzwerk zugreifen kann.

Einmal erfolgreich implementiert, kann Mikrosegmentierung eine Vielzahl von Vorteilen bringen. Unter anderem:

- Sobald die einzelnen Teile der Infrastruktur eines Systems gesichert sind, ist es viel einfacher, den Gesamtzustand und die Sicherheit des Systems aufrechtzuerhalten, da jedes Segment in einem kleineren Maßstab gewartet werden kann.

- Problembereiche oder überlastete Arbeitsabläufe lassen sich isolieren und in Angriff nehmen.

- Lücken zwischen Cloud-, Container- und On-Premises-Rechenzentren werden eliminiert.

- Es ist viel unwahrscheinlicher, dass ein Virus oder eine bösartige Datei ein ganzes Netzwerk infiziert, da jeder Teil des Netzwerks mit Kontrollpunkten und sicheren Grenzen ausgestattet ist. Selbst wenn Angreifer einen Teil des Netzwerks kompromittieren, können sie den kompromittierten Zugang nicht nutzen, um einen anderen Teil zu erreichen.

- Indem sie die Angriffsfläche des Netzwerks reduzieren, machen Unternehmen ihre Netzwerke sicherer.

- Bei der Mikrosegmentierung werden die Durchsetzungsrichtlinien an bestimmte Workloads und nicht an die Netzwerkhardware gebunden. Diese Richtlinien begleiten Workloads, wo immer sie sich im Netzwerk bewegen, und können sich automatisch an alle Änderungen in der Infrastruktur anpassen.

- Die IT-Abteilung erhält mehr Flexibilität bei der Absicherung von Workloads. Mikrosegmentierung gibt Unternehmen die Möglichkeit, eine einzige, konsolidierte Richtlinie für die Verwaltung von Zugriff, Sicherheit und Diebstahlerkennung und -abwehr zu erstellen, die sich unabhängig von Änderungen der Infrastruktur automatisch anpasst.

- Fehler und Versäumnisse werden reduziert, da Firewalls und Router nicht mehr manuell konfiguriert werden müssen, um Änderungen oder Upgrades an der Sicherheitsinfrastruktur eines Unternehmens zu berücksichtigen.

Herausforderungen bei der Mikrosegmentierung

Die Implementierung der Mikrosegmentierung erfordert Konsistenz sowie eine gute Planung und kann die folgenden Herausforderungen mit sich bringen:

- Die Richtlinien müssen ständig überprüft werden, um sicherzustellen, dass sie angemessen sind.

- Die Leistung muss analysiert werden, um sicherzustellen, dass die Ziele erreicht werden.

- Änderungen im Datenverkehr oder die Einführung neuer Anwendungen müssen beachtet und berücksichtigt werden. Nicht jede Anwendung, insbesondere leistungssensible Applikationen, eignet sich möglicherweise für die Mikrosegmentierung.

- Mikrosegmentierung ist komplex. Die Modellierung des Anwendungsverhaltens und die Berücksichtigung von Arbeitslasten ist entscheidend, da sonst Konnektivitäts- und Verfügbarkeitsprobleme auftreten können.

- Support ist entscheidend. Eine erfolgreiche Mikrosegmentierungsstrategie erfordert die Unterstützung durch mehrere Gruppen in der gesamten IT: Computing, Netzwerk, Cloud und Sicherheitsteam. Ein klares Verständnis, Kommunikation und Interaktion sind unerlässlich.