kras99 - stock.adobe.com

Wie Sie VLANs für Unternehmensnetzwerke richtig einrichten

Mit VLANs können Administratoren schnell Subnetze erstellen, den Datenverkehr vereinfachen und priorisieren. So verbessert sich so auch die Sicherheit im Unternehmensnetzwerk.

Mit virtuellen LANs oder VLANs können Netzwerkadministratoren den Datenverkehr auf Netzwerkverbindungen trennen und priorisieren. Sie schaffen so isolierte Subnetze, die es bestimmten Geräten ermöglichen, gemeinsam zu arbeiten, unabhängig davon, ob sie sich im selben physischen LAN befinden.

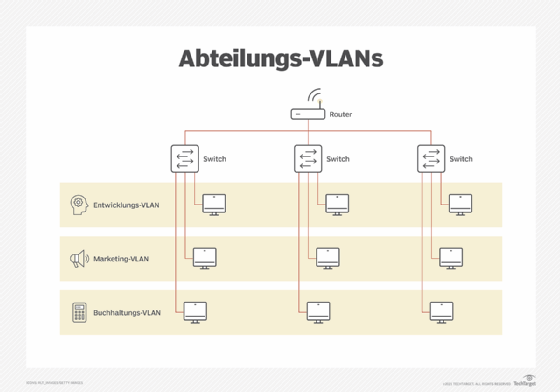

Unternehmen nutzen VLANs zur Partitionierung und Verwaltung des Datenverkehrs. Ein Unternehmen, das beispielsweise den Datenverkehr seiner technischen Abteilung von dem der Buchhaltungsabteilung trennen möchte, kann für jede Abteilung ein eigenes VLAN einrichten. Mehrere Anwendungen, die auf demselben Server ausgeführt werden, können sich eine Verbindung teilen, auch wenn sie unterschiedliche Anforderungen haben. Eine Video- oder Sprachanwendung mit strengen Anforderungen an Durchsatz und Latenzzeit kann eine Verbindung mit einer Anwendung mit weniger kritischen Leistungsanforderungen teilen.

Wie funktionieren VLANs?

Der Verkehr in den einzelnen VLANs wird nur an die Anwendungen weitergeleitet, die dem jeweiligen VLAN zugewiesen sind, wodurch ein gewisses Maß an Sicherheit gewährleistet wird. Jedes VLAN ist eine separate Kollisionsdomäne, und Broadcasts sind auf ein einzelnes VLAN beschränkt. Durch die Blockierung von Rundsendungen für Anwendungen, die mit anderen VLANs verbunden sind, wird verhindert, dass diese Anwendungen Verarbeitungszyklen für Rundsendungen verschwenden, die nicht für sie bestimmt sind.

VLANs arbeiten auf Layer 2, der Verbindungsschicht, und können auf eine einzige physische Verbindung beschränkt oder durch den Anschluss an Layer-2-Switches über mehrere physische Verbindungen erweitert werden. Da jedes VLAN eine Kollisionsdomäne ist und Layer-3-Switches Kollisionsdomänen abschließen, können VLAN-Segmente nicht durch einen Router verbunden werden. Im Grunde kann ein einzelnes VLAN nicht mehrere Subnetze umfassen.

Subnetzsegmente werden über Switches verbunden. Es ist üblich, Komponenten einer Anwendung, die auf mehreren Servern ausgeführt wird, zu verbinden, indem man sie in einem einzigen VLAN und Subnetz unterbringt. Wenn die Mitglieder der Abteilung jedoch zu weit voneinander entfernt sind, um über ein einziges Ethernet-Kabel verbunden zu werden, verbinden Switches die verschiedenen Ethernet-Links, die das VLAN und das Subnetz übertragen. VLAN-Router verbinden dagegen das Subnetz mit dem Rest des Netzwerks.

VLAN-Trunk-Links übertragen mehr als ein VLAN, so dass Pakete auf einem Trunk zusätzliche Informationen zur Identifizierung des VLANs enthalten. Access-Links übertragen ein einziges VLAN und enthalten diese Informationen nicht. Bits werden aus dem mit dem Access Link verbundenen Paket entfernt, so dass ein angeschlossener Port nur ein Standard-Ethernet-Paket empfängt.

Wie man ein VLAN einrichtet

Die Einrichtung eines VLANs kann kompliziert und zeitaufwendig sein, aber VLANs bieten erhebliche Vorteile für Unternehmensnetzwerke, beispielsweise eine verbesserte Sicherheit. Die Schritte zum Einrichten eines VLANs sind wie folgt.

1. Konfigurieren Sie das VLAN

Alle Switches, die das VLAN tragen, müssen für dieses VLAN konfiguriert werden. Wenn IT-Teams Änderungen an der Netzwerkkonfiguration vornehmen, müssen sie darauf achten, dass sie die Switch-Konfigurationen aktualisieren, einen Switch austauschen oder ein zusätzliches VLAN hinzufügen.

2. Zugriffskontrolllisten einrichten

Zugriffskontrolllisten (ACL), die den Zugang für jeden an ein Netzwerk angeschlossenen Benutzer regeln, gelten auch für VLANs. Insbesondere kontrollieren VLAN ACLs (VACL) den Zugang zu einem VLAN überall dort, wo es einen Switch überspannt oder wo Pakete in das VLAN eintreten oder es verlassen. Netzwerkteams sollten bei der Konfiguration von VACLs genau aufpassen, da deren Einrichtung oft kompliziert ist. Die Netzwerksicherheit kann gefährdet werden, wenn bei der Konfiguration oder Änderung von VACLs ein Fehler auftritt.

3. Anwendung von Befehlszeilenschnittstellen

Jeder Hersteller von Betriebssystemen und Switches gibt eine Reihe von CLI-Befehlen zur Konfiguration und Änderung von VLANs für sein Produkt an. Viele Administratoren erstellen Dateien mit diesen Befehlen und bearbeiten sie bei Bedarf, um die Konfiguration zu ändern. Ein einziger Fehler in den Befehlsdateien kann zum Ausfall einer oder mehrerer Anwendungen führen.

4. Managementoptionen in Betracht ziehen

Gerätehersteller und Drittanbieter bieten Verwaltungssoftwarepakete an, die den Aufwand automatisieren und vereinfachen sowie die Fehleranfälligkeit verringern. Da diese Pakete häufig eine vollständige Aufzeichnung aller Konfigurationseinstellungen speichern, können sie im Falle eines Fehlers schnell die letzte funktionierende Konfiguration wiederherstellen.

Identifizierung von VLANs mit Tagging

Der IEEE-Standard 802.1Q definiert, wie VLANs zu identifizieren sind.

Die Ziel- und Quelladressen für die Medienzugriffskontrolle erscheinen am Anfang von Ethernet-Paketen, das 32-Bit-Feld für die VLAN-Kennung folgt.

Tag Protocol Identifier (TPID)

Die TPID besteht aus den ersten 16 Bits des VLAN-Frames. Die TPID enthält den hexadezimalen Wert 8100, der das Paket als ein VLAN-Paket identifiziert. Pakete ohne VLAN-Daten enthalten das EtherType-Feld an der Paketposition.

Tag Control Information (TCI)

Das 16-Bit große TCI-Feld folgt auf die TPID. Es enthält das 3-Bit-Feld Priority Code Point (PCP), das Bit für den Drop Eligible Indicator (DEI) und das 12-Bit-Feld VLAN Identifier (VID).

Das PCP-Feld spezifiziert die Dienstqualität (QoS), die von den Anwendungen verlangt wird, die das VLAN gemeinsam nutzen. Der Standard IEEE 802.1p definiert diese Stufen als die folgenden Werte:

Der Wert 0 kennzeichnet ein Paket, das das Netz nach besten Kräften zuzustellen versucht.

Der Wert 1 steht für ein Hintergrundpaket.

Die Werte 2 bis 6 identifizieren andere Pakete, einschließlich Werten, die Video- oder Sprachpakete anzeigen.

Der Wert 7, die höchste Priorität, ist für Netzkontrollpakete reserviert.

Das Ein-Bit-Feld DEI folgt auf das PCP-Feld und fügt diesem weitere Informationen hinzu. Das DEI-Feld kennzeichnet ein Paket, das in einem überlasteten Netz verworfen werden kann.

Das VID-Feld besteht aus 12 Bits, die jedes der 4.096 VLANs identifizieren, die ein Netzwerk unterstützen kann.

Ethernet-basierte VLANs

Ethernet-basierte VLANs können mit einem VLAN-fähigen Access Point (AP) auf WLAN erweitert werden. Diese APs trennen den eingehenden kabelgebundenen Datenverkehr anhand der mit jedem VLAN verbundenen Subnetzadresse. Die Endknoten empfangen nur die Daten im konfigurierten Subnetz.

Die WLAN-Sicherheit über die Luft kann nicht wie über eine Kabelverbindung durchgesetzt werden. Service Set Identifiers (SSID) mit unterschiedlichen Passwörtern werden bei Bedarf verwendet, zum Beispiel in Gastnetzwerken.

VLANs wurden schon früh in der Entwicklung der Netzwerktechnologie entwickelt, um Übertragungen einzuschränken und den Datenverkehr zu priorisieren. Sie haben sich als nützlich erwiesen, als die Größe und Komplexität der Netzwerke zunahm.