Sergey Nivens - stock.adobe.com

DDoS: 3 Mitigationsstrategien für Unternehmensnetzwerke

Die Zahl der DDoS-Attacken steigt ständig, so dass Unternehmen ihre Netzwerke besser schützen müssen. Wir vergleichen drei DDoS-Abwehrstrategien bei verschiedenen Anwendungsfällen.

DDoS-Angriffe (Distributed Denial-of-Service) auf Unternehmensnetzwerke nehmen immer mehr zu und werden manchmal sogar mit Ransomware kombiniert.

Per DDoS durchgeführte Attacken lassen sich in die folgenden Haupttypen unterteilen:

- Volumetrisches DDoS: Dieser Angriff legt Geräte oder Dienste lahm, indem so viel Traffic generiert wird, dass die beim ISP gebuchte Bandbreite nicht mehr ausreicht. Häufig kommt hierbei UDP- oder SYN-Flooding und DNS-Amplification zum Einsatz.

- Application-Layer-Angriff: Dieser Angriff setzt auf Automatisierung, um bestimmte Anwendungen mit Anfragen zu überfluten, so dass sie nicht mehr erreichbar sind.

- Advanced Persistent DoS: Bei diesem Typ verwenden die Angreifer automatisierte Methoden in Kombination mit Reconnaissance-Aktivitäten. Reconnaissance bedeutet, dass die Angreifer versuchen, Erkenntnisse über das Netzwerk zu erlangen. Die Absicht besteht darin, Angriffe über einen längeren Zeitraum auf ein bestimmtes Ziel durchzuführen. Gleichzeitig wird das anvisierte Opfer in einer größeren Gruppe mit sekundären Zielen versteckt.

Unternehmen können mit den folgenden drei Strategien und Ansätzen zur DDoS-Mitigation auf Attacken reagieren:

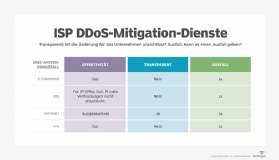

- Einen Service von ihrem ISP kaufen: Viele ISPs bieten DDoS-Mitigationsdienste an. Aber wenn ein Unternehmen von einem Angriff betroffen ist, muss es den Vorfall an den ISP melden, um mit der Mitigation (Minderung) zu beginnen. Diese Strategie wird als Clean Pipes bezeichnet und ist bei ISPs beliebt, die dafür Servicegebühren berechnen. Diese Strategie führt häufig zu einer 30- bis 60-minütigen Verzögerung, bevor die Mitigation startet.

- Do it yourself (DIY): Unternehmen können einen DIY-Ansatz mit IPS-Systemen (Intrusion Prevention Systems), Firewall-Technologie und sogar spezieller Hardware verfolgen, um sich vor DDoS zu schützen. Leider befindet sich der Traffic bereits im Unternehmensnetzwerk und belegt wertvolle Bandbreite. Dieser Ansatz eignet sich am besten für Unternehmen, die ihre Geräte in einer Colocation-Einrichtung unterbringen, wo der ISP per Cross Connect erreicht und die Downstream-Bandbreite zum restlichen Unternehmen geschützt werden kann.

- Ein CDN nutzen: Dieser Ansatz minimiert die Exposition der Unternehmensinfrastruktur, indem sie hinter einem Content Delivery Network (CDN) platziert wird. Diese Netzwerke sind groß und vielfältig, und wenn der Kunde DNS- und DDoS-Mitigationsmaßnahmen abonniert, kann er E-Commerce-Sites sowie das Unternehmen selbst schützen.

Wie immer hängt der beste Ansatz zur DDoS-Mitigation von einer Reihe von Faktoren ab, unter anderem davon, was Unternehmen zu schützen versuchen und wie ihr Perimeter aussieht. In großen Unternehmen ist die demilitarisierte Zone (DMZ) ein komplexer Satz von Modulen mit jeweils unterschiedlichen Anforderungen.

Nachfolgend finden Sie eine Aufstellung der verschiedenen DMZ-Module, die es zu berücksichtigen gilt:

- E-Commerce: Kunden, die sich mit Ihren Servern verbinden.

- B2B: Geschäftspartner, die sich mit Ihren Servern verbinden.

- Internet: Ihre Mitarbeiter und Auftragnehmer, die sich mit dem Internet verbinden.

- VPN: Remote-Mitarbeiter, die eine Verbindung zu Ihrem Unternehmen herstellen.

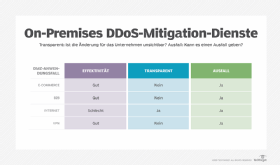

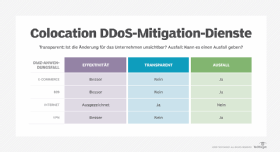

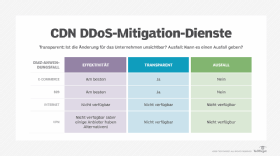

Es ist wichtig zu beachten, dass DDoS alle diese Bereiche betreffen kann und keine DDoS-Mitigationsstrategie perfekt ist. Lassen Sie uns also diese Strategien nacheinander durchgehen. Wir werden auch untersuchen, wie die einzelnen Ansätze in den oben genannten DMZ-Anwendungsfällen abschneiden, indem wir die Effektivität der Strategie, die Angriffstransparenz und die Wahrscheinlichkeit eines Ausfalls berücksichtigen.

Einen Service von einem ISP kaufen

Bei diesem Ansatz vereinbaren Unternehmen mit ihren ISPs den DDoS-Schutz. Somit werden die Probleme an den Provider ausgelagert.

Wenn Unternehmen diese Option prüfen, sollten sie überlegen, wie sie den Service initiieren und testen können.

So lässt sich der Service initiieren

Was unternimmt der ISP automatisch? Die Antwort in diesem Szenario lautet typischerweise: nichts. Obwohl die Technologie so ausgelegt ist, dass der Kunde das Scrubbing via Signaling automatisiert anfordern kann, werden dies nur wenige Carrier erlauben, da es zu einer Manipulation der Carrier-Ressourcen führen kann.

Der ISP schreibt in der Regel ein bestimmtes Verfahren vor, mit dem der Dienst initiiert wird. Das geschieht typischerweise durch den Anruf einer autorisierten Person. Der durchschnittliche Zeitrahmen für die Initiierung beträgt 15 bis 30 Minuten ab der Benachrichtigung.

So lässt sich der Service testen

DDoS-Services von ISPs beinhalten die Umleitung des Traffics an ein Scrubbing Center. Dazu gehören im Allgemeinen Konfigurationsänderungen des Border Gateway Protocols (BGP), die sich auf den Dienst auswirken. Ein durch einen DDoS-Angriff verursachter Ausfall ist jedoch nicht der beste Zeitpunkt, um Ihr BGP-Peering zum ersten Mal neu zu konfigurieren.

DDoS-Mitigation per DIY

Bei dieser Strategie verfügen Unternehmen über einen registrierten IP-Adressraum und stellen den Kunden außerdem ein E-Commerce-Portal zur Verfügung. Oft entscheiden sich Firmen für diese Option, wenn dem Management der Gedanke nicht behagt, Anwendungen für die Verwendung in einem CDN umzugestalten. Es kann auch sein, dass das Unternehmen die Kontrolle einfach nicht auslagern möchte.

Unternehmen haben die Wahl zwischen zwei grundsätzlichen Ansätzen für die DDoS-Mitigation im DIY-Verfahren: On-Premises und Colocation.

ISP-Verbindungen, die On-Premises im Data Center oder in der Zentrale enden

Bei dieser Option können Unternehmen IPS- und Next-Generation Firewalls (NGFW) am ISP-Edge einsetzen, um bekannte DDoS-Angriffsvektoren automatisch zu blockieren. Zur Auswahl stehen unter anderem Geräte von Palo Alto Networks, Cisco, Checkpoint und Fortinet. Etliche Intrusion Prevention Systems (IPS) werden mit Abonnementservices geliefert, die bekannte Probleme abwehren.

Obwohl viele dieser Systeme sich sowohl als IPS wie auch als NGFW nutzen lassen, sollten Unternehmen den Aufwand für den Schutz des DDoS-Traffics berücksichtigen. Der beste Ansatz ist die Bereitstellung von zwei Paaren: eines als redundantes IPS und das andere als redundantes NGFW. Dadurch entfällt auch die Notwendigkeit, die Geräte überzudimensionieren, um Sonderfälle abzudecken.

Unternehmen können auch spezielle Hardwaresysteme einsetzen. Allerdings sind diese gegen volumetrische DDoS-Angriffe nur begrenzt nützlich, da der Traffic die ISP-Verbindungen bereits lahmgelegt haben wird.

ISP-Verbindungen, die in einer Colocation-Einrichtung enden

Bei diesem Ansatz stellt der ISP die Verbindung per Cross Connect her. Unternehmen sind dabei besser in der Lage, die Downstream-Bandbreite zu ihren Standorten zu schützen. Wie im Fall der On-Premises-Lösung können die IT-Teams des Unternehmens IPSs und NGFWs einsetzen. Sie können zudem spezielle DDoS-Systeme verwenden, um die Downstream-Bandbreite zu schützen.

Es kann jedoch sein, dass Unternehmen einen DIY-Service mit zusätzlichen Diensten kombinieren möchten, zum Beispiel von Cloudflare oder OpenDNS. Diese Services sind besonders wichtig, wenn die Systeme nicht in einer Colocation-Einrichtung untergebracht werden. Beide Produktgruppen decken DNS ab. Aber Cloudflare kann auch eine Vielzahl von DDoS-Attacken abfangen, bevor sie das Netzwerk erreichen.

CDNs und DDoS-Mitigation

Bei einer CDN-Strategie schließen Unternehmen einen Vertrag für ein Full-Service-CDN ab, um kritische Infrastrukturen und E-Commerce-Anwendungen zu schützen. Zu den typischen CDN-Providern gehören Firmen wie Akamai und Cloudflare. Doch solche Services können auch über Cloud-Service-Angebote wie Microsoft Azure und AWS bereitgestellt werden.

Das CDN-Konzept wurde ursprünglich von Unternehmen wie Akamai entwickelt und eingeführt, um die Skalierbarkeit und Performance von Webseiten zu verbessern. Durch die verteilte Bereitstellung von Servern im ganzen Land oder sogar auf der ganzen Welt verbesserte sich die Performance für webbasierte Inhalte deutlich. Studien zeigten, dass die einfache Aufteilung von Basisseiten, Grafiken und anderen statischen Inhalten einer Website eine bemerkenswerte Auswirkung auf die Benutzerwahrnehmung hatte.

Schon früh wurde bei der Bereitstellung dieser Services jedoch auch deutlich, dass CDN-basierte Webseiten in Bezug auf Verfügbarkeit, Redundanz und Sicherheit besser abschnitten als selbst gehostete Webangebote. Durch die indirekte Nutzung von Enterprise-Servern ließen sich Angriffe auf die Webseiten von Unternehmen insgesamt verhindern. Die weitaus größere Leistungsfähigkeit der großen CDN-Anbieter führte auch zu der Erkenntnis, dass CDN-basierte Systeme während umfangreicher volumetrischer Angriffe besser abschnitten als in Eigenregie gehostete Systeme.

Die meisten dieser CDN-Services verfügen über integrierte DNS- und andere APT-Dienste (Advanced Persistent Threat). Obwohl ein CDN die beste Wahl für jede E-Commerce-Anwendung ist, weist diese Option einige Nachteile und Einschränkungen auf. Dazu zählen:

- Für E-Commerce-Anwendungen kann ein gewisses Neudesign erforderlich sein.

- Für B2B-Portale ist ein Neudesign unerlässlich.

- DNS-Änderungen sind notwendig.

- Kosten.

Wie man eine Strategie zur DDoS-Mitigation auswählt

Die DMZ ist heute komplex, und es gibt keine universelle Strategie, die für alle funktioniert. Das heißt, die meisten Unternehmen, die ein E-Commerce- oder B2B-Portal betreiben, sind mit einem CDN am besten bedient. Die Outbound-Internetnutzung durch Mitarbeiter und der Inbound-Zugriff per VPN erfordern jedoch einen separaten Ansatz.

Unternehmen, die noch unschlüssig sind, ob sie für alle übrigen Arten des Internetzugangs zum Schutz vor DDoS-Angriffen einen Service kaufen oder eine DIY-Lösung bevorzugen, sollten die folgenden Faktoren berücksichtigen:

- Verfügen Ihre Mitarbeiter über das nötige Know-how für DIY?

- Falls ja, können Sie sicherstellen, dass diese Kompetenz auch langfristig zur Verfügung steht?

Wenn die Antwort auf eine dieser Fragen Nein lautet, sollten Sie den DDoS-Service kaufen. Aber denken Sie daran, ihn im Vorfeld und in regelmäßigen Abständen zu testen. Unternehmen sollten auch beachten, dass einige Internet Service Provider auch DNS- und CDN-Services sowie DDoS-Schutz anbieten. Einige CDN-Provider bieten auch Dienste an, die VPNs ersetzen.