wladimir1804 - stock.adobe.com

Bedrohungslage: Identitätsbasierte Angriffe nehmen zu

Kriminelle fräsen sich eher selten durch technische Schutzmaßnahmen, sondern setzen auf identitätsbasierte Angriffe. Dazu zählt unter anderem der Missbrauch gültiger Anmeldedaten.

Das ist eines der Ergebnisse des Threat Hunting Report 2023 von Crowdstrike. Die Erkenntnisse basieren auf Daten, die zwischen dem Juli 2022 und Juli 2023 erfasst wurden. Die Ergebnisse basieren auf Daten, die von CrowdStrikes Elite-Threat Huntern und Intelligence-Analysten beobachtet wurden.

So würden 62 Prozent der interaktiven Angriffsversuche auf dem Missbrauch gültiger Zugangsdaten zurück gehen. Zudem sei die Zahl der Versuche gestiegen, bei denen Angreifer probieren an geheime Schlüssel und andere Anmeldeinformationen über Metadaten-APIs von Cloud-Instanzen zu gelangen.

Darüber hinaus habe man einen starken Anstieg bei Kerberoasting-Angriffen verzeichnet. Hierbei verschaffen sich Angreifer gültige Anmeldeinformationen für Active-Directory-Dienstkonten. Damit können sich die Kriminellen dann höhere Privilegien verschaffen und über längere Zeit unerkannt in den Netzwerken agieren. Man registriere zunehmend Angreifer, die Kerberoasting nutzen, um in Windows-Umgebungen von Unternehmen Fuß zu fassen. Es sei daher wichtig, auf entsprechende Anzeichen und Aktivitäten zu achten, um schwache oder kompromittierte Konten zu identifizieren.

Angreifer nutzen zudem verstärkt legitime Fernzugriffs- oder Remote-Management-Lösungen, um möglichst unentdeckt zu bleiben und auf sensible Daten zugreifen zu können oder Ransomware ins Unternehmen einzuschleusen. Angriffe dieser Art hätten im Vergleich zum Vorjahr um 312 Prozent zugenommen.

Zugangsdaten unterschiedlicher Ausprägung werden von entsprechenden Anbietern, den so genannten Initial Access Brokern, im Dark Web feil geboten. Hier sei die Zahl der Angebote um 147 Prozent gestiegen seien.

Was sich hingegen gegenüber dem Vorjahr reduziert hat, ist der Zeitraum, den Angreifer benötigen, um sich innerhalb einer Umgebung seitwärts von einem kompromittierten Host zum nächsten zu bewegen. Diese als Breakout Time bezeichnete Zeitspanne wird mit 79 Minuten angegeben. Die kürzeste festgestellte Breakout Time habe sieben Minuten betragen.

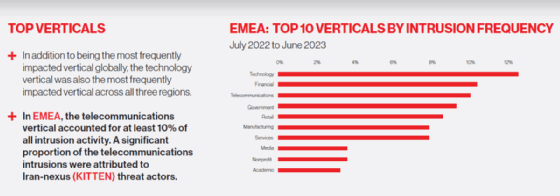

Betrachtet man die Branchen, die von den Angreifern ins Visier genommen werden, so ist der Technologiesektor der am häufigsten angegriffene Bereich. Insgesamt ist die Zahl der interaktiven Angriffsversuche um 40 Prozent im Vergleich zum Vorjahr gestiegen. Die zweithäufigste Zielbranche ist der Finanzsektor. Hier hat das Volumen der interaktiven Angriffe im Vergleich zum Vorjahr um 80 Prozent zugenommen. Bei den Branchen folgen in der Häufigkeit der Angriffe dann der Einzelhandel, das Gesundheitswesen sowie die Telekommunikationsbranche.

Der Finanzdienstleistungssektor verzeichnete die meisten macOS-basierten Angriffsaktivitäten. Betrachtet man Linux-basierte interaktive Angriffsaktivitäten, dann gehören die Telekommunikations- und Technologiebranche zu den am häufigsten anvisierten Zielen. Der vollständige Report lässt sich gegen Registrierung bei Crowdstrike herunterladen.