pickup adobe

So werden Public Clouds transparent und sicher

Es gibt viele Faktoren, die es erschweren, Public Clouds sicher zu nutzen. Dazu gehören ungeeignete, traditionelle Tools sowie die geteilte Verantwortung für die Sicherheit.

Stellen wir uns das folgende, sehr häufige Szenario vor: Ein Nutzer meldet sich zum ersten Mal bei einer Anwendung an, die als SaaS (Software as a Service) bereitgestellt wird, beispielsweise um seine Lohnabrechnung abzurufen.

Die Business-App sollte sein Passwort nun als Salted Hash übertragen: In dem Fall kommt eine zufällige Zeichenkette (Salt) an den Klartext, bevor ein Hash-Algorithmus das erweiterte Kennwort verschlüsselt.

Würde der SaaS das Passwort im Klartext übermitteln, ließe sich dieses relativ einfach durch einen zwischengeschalteten Proxy auslesen, beispielsweise bei einem Man-in-the-Middle-Angriff. Die Tür für Account Hijacking wäre offen, bei dem Kriminelle Mitarbeiterkonten kapern und missbrauchen, um in das Unternehmensnetzwerk einzudringen.

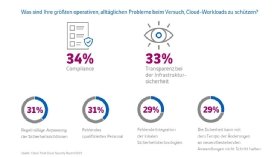

Diese Form der Cyberkriminalität stellt mit 39 Prozent laut Cloud Security Report 2019 von Check Point die vierthäufigste Public-Cloud-Schwachstelle dar.

Noch sicherheitsrelevanter stuften in dieser Umfrage die befragten Cybersicherheits- und IT-Experten Fehlkonfigurationen der Cloud-Plattform (40 Prozent), unsichere Schnittstellen (42 Prozent) und unbefugten Cloud-Zugriff (42 Prozent) ein.

Vor allem Fehlkonfigurationen sorgten in der Vergangenheit für Schlagzeilen. Erinnert sei an die Telefonnummern von etwa 420 Millionen Facebook-Anwendern, die öffentlich im Internet zugänglich waren. Zuvor wurde der Cloud Provider der US-Bank Capital One gehackt, wovon die Kreditkartendaten von 100 Millionen Kunden betroffen waren.

Falsche Tools und eine Verantwortungsfrage

Dass die beschriebenen Schwachstellen auftreten, liegt vor allem an drei Aspekten. Den ersten bilden ungeeignete Werkzeuge. Hierzu stellt der Cloud Security Report 2019 von Check Point fest: Für zwei Drittel der Befragten funktionieren ihre traditionellen On-Premises-Sicherheitslösungen in der Cloud gar nicht oder nur begrenzt. Denn diese Tools haben Sicherheitsspezialisten nicht für die Public Cloud konzipiert.

Der zweite Punkt betrifft die geteilte Verantwortung für die Datenverarbeitung, welche die DSGVO vorschreibt. Danach garantiert ein Cloud Provider, dass seine Systeme und Services verfügbar und sicher sind. Das Unternehmen, das den Cloud Service bezieht, muss jedoch selbst die Informationen in der Cloud sichern, zum Beispiel durch Verschlüsselung, und den Datenzugriff über ein Identity & Access Management (IAM) regeln.

Mit jedem gebuchten Cloud-Dienst kann eine unübersichtlichere Umgebung entstehen, welche die dritte Einflussgröße darstellt. Diese Komplexität erschwert eine sichere und richtlinienkonforme Cloud-Nutzung. So müssen IT-Verantwortliche berücksichtigen, dass zwischen SaaS und Endpunkt meist keine Absicherung möglich ist.

Das bedeutet: In der Cloud gespeicherte Daten kommen häufig ungefiltert bis auf den Client. Umso wichtiger ist es, alle Schnittstellen sicher zu konfigurieren, die den Zugriff über Webplattformen realisieren. Das Einstellen von Switching, Routing, Networking oder einer E-Mail-Infrastruktur ist herausfordernd und bleibt eine potenzielle Fehlerquelle.

Cloud Access Security Broker sorgen für Transparenz

Die gute Nachricht ist: Konfigurationsfehler lassen sich durch einen CASB (Cloud Access Security Broker) erkennen und beheben. Solch ein Tool verschafft durch das Scannen den Überblick, welche Cloud Services ein Unternehmen überhaupt einsetzt und wo Schatten-IT existiert.

Das Spezialwerkzeug macht die Cloud-Umgebung transparent, da es Zugriffswege jedes Dienstes und dessen Kommunikation mit anderen Services und Instanzen offenlegt. Ein CASB erkennt falsch oder gegen Best Practice konfigurierte Dienste und Schnittstellen, über die er informiert.

Ein CASB kann üblicherweise jedoch noch mehr. Über seine Konsole lassen sich Sicherheitsrichtlinien festlegen. Dazu muss vorher das Klassifizieren der Daten nach Kritikalität erfolgen. Die erstellten Policies regeln, wie mit den definierten Datenklassen umzugehen ist. Es hat sich in der Praxis bewährt, die geschäftskritischen Daten für einen Client vorher über einen Reverse Proxy laufen und dort verschlüsseln zu lassen.

Stärkere Authentifizierung und abnehmende Komplexität

Den Zugang zu den Daten regelt ein IAM-System über Nutzerrollen und -berechtigungen sowie Authentifizierung, wobei sich auch an der Stelle ein CASB-Einsatz empfiehlt. Warum? In der Cloud funktioniert das Identifizieren sowie Filtern nach IP-Adressen nicht, um sich vor Phishing, Social Engineering oder gefälschte-Login-Websites – also typischen Account-Hijacking-Attacken – zu schützen.

Das Absichern des Zugangs über VPN wäre zu aufwendig. Die nötige Sicherheit stellt die Zwei-Faktor-Authentifizierung her. Für diese kann CASB ein zusätzliches Einmal-Passwort (OTP, One-Time Password) abfragen. Oder das Spezialwerkzeug integriert ein weiteres Zertifikat, das als zweiter Faktor fungiert. Wertet ein CASB daneben noch Geo-Informationen aus und nutzt Threat Intelligence, lassen sich verdächtige Zugriffe filtern und blockieren.

Zusätzliche Funktionen wie etwa eine zentrale Konsole, über die ein IT-Administrator mehrere Public-Cloud-Dienste deutlich einfacher verwalten kann, schaffen weitere Abhilfe für IT-Teams.

Sicheres und einfaches Verwalten der Cloud-Dienste

In wenigen Monaten wird das Cloud Computing wahrscheinlich klassische On-Premises-Ansätze als meistgenutzte Lösung ablösen. Diese Prognose stellt die 2019 Thales Global Cloud Security Study, die Thales und das Ponemon Institute veröffentlicht haben.

Die Folge: Die Unternehmens-IT wandelt sich noch weiter zu einem hybriden und komplexen Setup. Fehlkonfigurationen können unter diesen Umständen sehr leicht vorkommen, was sich mit einem CASB verhindern oder beheben lässt.

„Ein CASB erkennt falsch oder gegen Best Practice konfigurierte Dienste und Schnittstellen, über die er informiert.“

Tobias Olgemöller, Axians IT Security

Diese erforderlichen Sicherheits-Tools stehen bereit jetzt Unternehmen zur Verfügung, um ihre Cloud-Umgebung transparent zu machen und abzusichern. Durch das einfache Verwalten und Überwachen von mehreren Public Clouds gewinnen Unternehmen sogar doppelt: an Sicherheit und Nutzerfreundlichkeit.

Über den Autor:

Tobias Olgemöller ist Senior IT Security Consultant bei Axians IT Security.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.