Thomas Söllner - stock.adobe.co

Die Produktion schützen: Jede Maschine einzeln absichern

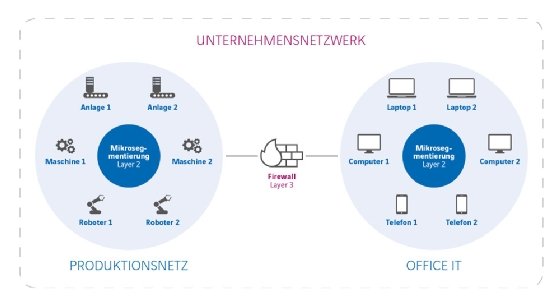

Mikrosegmentierung bietet besseren Schutz, indem Sicherheitsregeln auf Ebene der virtuellen Maschinen greifen. Dies lässt sich auch auf vernetzte Produktionsumgebungen übertragen.

WannaCry infizierte im Mai 2017 über 230.000 Rechner in 150 Ländern, verschlüsselte Daten und forderte Bitcoins als Lösegeld. Die Ransomware-Attacke hat sich ins kollektive Gedächtnis eingebrannt – und richtete später lokal weitere Schäden an. So gingen Anfang 2018 drei Meldungen über WannaCry-Infektionen beim Bundesamt für Sicherheit in der Informationstechnik (BSI) ein, welche die Behörde in ihrem Bericht Die Lage der IT-Sicherheit in Deutschland 2018 (PDF) dokumentiert.

Zu den Attackierten zählte ein Anlagenbauer, der mehrere Standorte unterhält. Die Schadsoftware infizierte bei ihm einen Computer, der über das Netzwerk einen Steuerungsrechner erreichte und ansteckte. Der Wurm verbreitete sich von dort, verschlüsselte das Dateisystem und brachte Rechner zum Absturz. Der zuerst betroffene Steuerungsrechner ließ sich zwar neu starten und wieder produktiv einsetzen, dadurch infizierte der Schädling aber auch andere Steuerungsrechner im selben Netzwerk. Letztendlich ermittelten die BSI-Experten einen Fehler in einer Netzwerkkomponente als Ursache dafür, dass WannaCry die konfigurierte Netzwerktrennung überwinden konnte.

In dem Maße, wie die Vernetzung steigt und sich Industrie-4-0-Umgebungen verbreiten, avancieren Roboter und Produktionsstraßen zu potenziellen Zielen von Cyberkriminellen. Startet eine solche Attacke, sollte das Netzwerk diese Aktion registrieren und selbstständig Sofortmaßnahmen einleiten. Neben dem effektiven Stoppen einer Infektion geht es auch darum, nachzuverfolgen, wie die Malware ins Netz gekommen ist. Das gelingt Unternehmen, wenn sie eine transparente IT-Security-Architektur betreiben.

Reglementierte Kommunikation in und zwischen Teilnetzen

Und so funktioniert es: Im Rechenzentrum liefert Mikrosegmentierung den geforderten Schutz. Die Technologie teilt das Datacenter in logische Einheiten auf, die sich über Richtlinien verwalten lassen. Ansatzpunkt ist die virtuelle Netzwerkkarte einer virtuellen Maschine (VM). Ein Administrator weist das Regelwerk einer VM zu, welche die Vorgaben in ihrem virtuellen Netzwerk durchsetzt und kontrolliert. So fliegt eine attackierte VM sofort auf, sie wird isoliert und kann keine andere VM anstecken.

In der Praxis kommen in einem virtuellen Netz häufig konventionelle Firewalls zum Einsatz, was keine gute Idee ist, denn diese trennen meistens lediglich den öffentlichen vom internen Teil. In den Teilnetzen wird trotzdem kommuniziert, ohne dass eine Reglementierung greift. Die Mikrosegmentierung beendet dieses Manko. Für das Absichern virtueller Netze haben sich vor allem VMware NSX oder Cisco ACI (Application Centric Infrastructure) etabliert. Die zweite Variante setzt auf ein anwendungszentriertes Aufteilen. Applikationen kommunizieren so sicherer untereinander in einem Netzwerksegment – und darüber hinaus, wenn das gewünscht ist.

Mikrosegmentierung in der Produktion

Der Ansatz der Mikrosegmentierung lässt sich vom Rechenzentrum auf die Produktionsstraße übertragen– so auch bei einem Automobilzulieferer. Die Maschinen und Anlagen des international tätigen Unternehmens liefen bisher in einem Subnetz, in dem über TCP/IP kommuniziert wurde. Den Vor-Ort-Bedingungen wurde eine integrierte Cisco-Security-Architektur am besten gerecht. Die Lösung segmentiert zunächst auf dem Layer 2, um die Netzverbindung aufzubauen. Das geschieht über die bestehenden IP-Adressen, das Konfigurieren von Switching und Routing sowie das Integrieren logischer Teilnetze (VLAN) in den virtuellen Switch.

Die Architektur baut auf den Hauptkomponenten Identity Services Engine (ISE), Cisco-FirePower-NGFW (Next Generation Firewall) und den Cisco Catalyst Switchen der neuesten Generation auf. Die ISE sorgt für Benutzer- sowie Gerätetransparenz und bietet uneingeschränkte Mobilität bei kontrolliertem Zugriff.

Die Plattform dient dem Administrator vor allem zum Festlegen der Security-Regeln, wobei er für den rollenbasierten Zugriff die Security Group Tags nutzt. Diese Vorgaben setzt der Cisco Catalyst 3650X Switch für den Datentransport um. Die Hard- und Software-Komponenten der Firewall trennen das Subnetz von der Office-IT und setzen die allgemeine Layer-3-Segmentierung um. An der Stelle spielen die eingebundenen Features Intrusion Prevention System (IPS) und Advanced Malware Protection ihre hohe Effektivität und technische Reife aus.

Im Subnetz segmentiert wie gesagt das Security Group Tagging (SGT). Die Cisco-Technologie dahinter nennt sich TrustSec, funktioniert softwaredefiniert und wirkt sich mehrfach positiv aus: Das Risiko der Malware-Verbreitung reduziert sich, Netzwerkzugriffe sowie Sicherheitsvorgänge vereinfachen und beschleunigen sich. Zudem lassen sich Compliance-Vorgaben leichter erfüllen. Der Datenverkehr wird dabei anhand der Identität eines Endpunktes anstatt über die IP-Adresse oder bestimmte Zugriffskontrolllisten identifiziert. Das bedeutet, dass eine Firma Richtlinien ändern kann, ohne aufwendig das Netzwerkdesign umgestalten zu müssen. SGT stellt das konsistente Anwenden von Sicherheitsaktionen im gesamten Netzwerk sicher. Den Netzwerkzugang sichert der Authentifizierungs-Standard 802.1x mit den Secure Group Tag Access Control Lists (ACL) der Cisco ISE ab.

Netzkontrolle als Lehre aus der WannaCry-Infektion

Ein Alarmfall löst heute bei dem Autozulieferer einen Automatismus aus, der Datenpakete blockiert sowie den potenziell infizierten Rechner vom Netz und in Quarantäne nimmt, wozu dieser in ein isoliertes Cluster verschoben wird. Die Angriffsfläche verkleinert sich dadurch drastisch, während die Maschinen normal weiterlaufen und der Administrator rasch erkennt, wo der Schädling oder Sicherheitsvorfall in seinem nun transparenten Netzwerk ansetzte. Da die Lösung skaliert, profitieren seine Kollegen auch an anderen Standorten von dem Sicherheitsgewinn.

„In dem Maße, wie die Vernetzung steigt und sich Industrie-4-0-Umgebungen verbreiten, avancieren Roboter und Produktionsstraßen zu potenziellen Zielen von Cyberkriminellen.“

Frank Greisiger, Axians Networks & Solutions

Unternehmen, die in einer ähnlichen Situation stecken, sollten ebenfalls die Chance für ein Mikrosegmentierungsprojekt nutzen. Das BSI fordert angesichts der aktuellen Bedrohungslage zwar nicht direkt zur Mikrosegmentierung auf. Als indirekter Rat zu dieser Technologie lässt sich aber zumindest das Behördenfazit zur WannaCry-Infektion bei einem Anlagenbauer verstehen. So schreibt das BSI: „Der Verbreitungsweg von WannaCry, auch innerhalb von abgeschotteten Netzwerken, sollte nicht unberücksichtigt beziehungsweise unkontrolliert bleiben.“

Über den Autor:

Frank Greisiger ist Vertriebsleiter Südwest bei Axians Networks & Solutions.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!