Getty Images

Die Funktion der Malware Godzilla Loader im Detail

Beim im Darknet beworbenen Godzilla Loader handelt es sich um eine Malware ohne eigentliche Nutzlast, diese wird nachgeladen. Wie funktioniert die Schadsoftware?

Für die meisten Opfer ist Malware eine Naturgewalt. Zeus, WannaCry, Conficker sind alle rachsüchtige Götter, die den einfachen Mann bestrafen wollen, weil er auf den falschen Link geklickt hat. Selbst für einen Sicherheitsanalysten ist es leicht, in diese Art des Denkens zu verfallen, bei der bösartige Tools und Kampagnen aus dem Äther kommen, geschmiedet von einer unsichtbaren Hand.

Aber das ist natürlich nicht wahr; die Welt der Cyberkriminalität ist ein vollwertiger Markt mit eigenen Anzeigen, Rabatten, Marken, Informationsasymmetrien, etablierten Anbietern und disruptiven Neophyten. In der heutigen Zeit kann sich jeder in einschlägig bekannten Ecken des Internets über eine Einkaufsliste eine Schadsoftware-Kampagne mit einem Bruchteil des bisher benötigten technischen Wissens zusammenstellen.

Neu im Trend liegt der Godzilla Loader, eine Malware, die in Dark-Web-Foren beworben und gerade jetzt aktiv weiterentwickelt wird. Godzilla füllt die Nische „Downloader“ oder „Dropper“. Es handelt sich dabei um eine Binärdatei, die zuerst auf dem Opfercomputer läuft und dabei keine der tatsächlichen Nutzlasten enthält, sondern stattdessen die Nutzlast von einem entfernten Server herunterlädt.

Godzilla wird aktiv gepflegt mit neuen Funktionen, die regelmäßig hinzugefügt werden, und verkauft für 500 US-Dollar, etwa ein Viertel der Angebotspreise seines besser etablierten Konkurrenten Emotet.

Godzillas Features und was sie bewirken

Wer Godzilla vs. Emotet in Betracht ziehen möchte, folgende Abbildung 2 zeigt einen eigens in Python geschriebener Downloader.

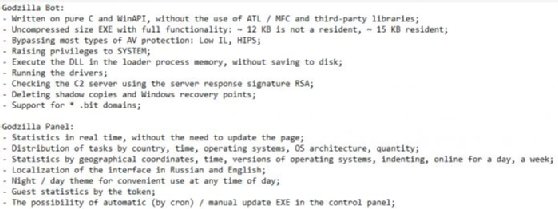

Wir berechnen netterweise keinen Dollar für dieses Stück Code. Downloader wie Godzilla begründen ihren Preis nicht durch ihre Kernfunktionalität (Download und Ausführung), sondern durch ihre Liste von beeindruckend klingenden Features. Godzillas vollständiger Umfang gestaltet sich wie folgende Abbildung 3 zeigt.

Nach der Untersuchung unserer Sicherheitsforscher stößt diese Marketingmaßnahme allerdings auf einige Schwierigkeiten. Es wurden unterschiedliche Methoden ausprobiert, um die Anzahl der Opfer zu messen, die jeden Tag von Godzilla Loader getroffen werden. Alle Ergebnisse zeigen, dass die Antwort „nicht so viele“ ist. Selbst unter Berücksichtigung möglicher blinder Flecken ist die Infektionsrate im Vergleich zu den Zahlen für Emotet eher gering.

Die drei wichtigsten Merkmale von Emotet sind die lateralen Bewegungen im Netzwerk, der Missbrauch von Bibliotheken von Drittanbietern und sein wackeliger Kontrollfluss. Um besser zu verstehen, wie sich die Top-Funktionen von Godzilla Loader im Vergleich dazu verhalten, hier einige der Merkmale.

Die User Account Control von Windows umgehen

Frühe MS-Windows-Versionen hatten wenig Einfluss auf die Zugriffskontrolle. Deshalb wurde die User Account Control (UAC) in Windows Vista als Notfallmaßnahme eingeführt, um dies zu beheben. Bekannt ist diese Funktion durch die Dialogbox, die den Nutzer darüber informiert, dass dieser oder ein anderer Prozess Änderungen an seinem Computer vornehmen will, was eine Laienübersetzung dafür ist, dass die Funktion versucht Administratorrechte zu erlangen. UAC erreichte ursprünglich Berühmtheit dafür, dass die ersten Vista-Anwender mit konstanten Prompts konfrontiert wurden, die den gesamten Rest des Bildschirms eingefroren und dadurch die Aufmerksamkeit voll auf sich gezogen haben.

Seit dem Debüt der UAC hat sich die Benutzeroberfläche stark verbessert, in Bezug auf die Fähigkeit, böswillige Angriffe zu verhindern, gilt das allerdings nicht. Die UAC stellte eine gewisse Eintrittsbarriere für Malware dar, die allerdings mit einigem Aufwand überwunden werden konnte. Ein Beispiel dafür ist das UACME Github-Repository, das von dem Sicherheitsexperten @hFireF0X gepflegt wird; das Repository ist eine pädagogische Ausstellung, die derzeit über 50 verschiedene Angriffsvektoren zur Umgehung von UAC und ihren entsprechenden Implementierungen auflistet. Der Kampf um UAC als vollwertiges Sicherheitsmerkmal ist längst verloren. Bereits 2009 erklärte Microsoft, dass UAC kein Sicherheits-Tool ist.

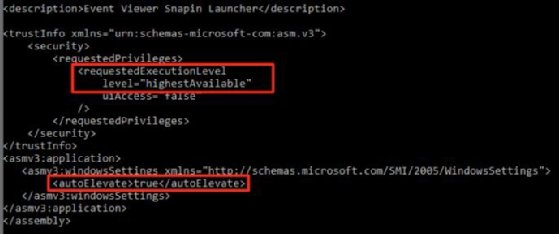

Wie in der Anzeige erwähnt, kommt Godzilla Loader mit einem eingebauten UAC-Bypass. Dieser UAC-Bypass basiert auf einem Verhaltensmangel im privilegierten Prozess eventvwr.exe; bei der Abfrage der Registrierung für den Standort der Microsoft Management Console wird ein Schlüssel verwendet, der ohne Berechtigungsanforderungen geändert werden kann. Ein Angreifer kann daher angeben, welche Datei er ausführen möchte, und diese Datei wird dann mit Administratorrechten ausgeführt.

Sieht man sich die Netzwerkkommunikation mit dem C&C-Server an, dann wird deutlich, dass die Malware die WinInet-API (beispielsweise. HTTPSendRequest, InternetCrackURL) verwendet. Eine andere Möglichkeit ist der Socket-Programmierweg. Dabei wird direkt ws2_32 für Stealth oder zur Implementierung eines Homebrew-Protokolls aufgerufen. Der Godzilla Loader geht hingegen wie folgt vor:

- Die CreateWindowEx wird aufgerufen, um ein 0x0-Pixel-Fenster der Klasse AtlaxWin zu erstellen.

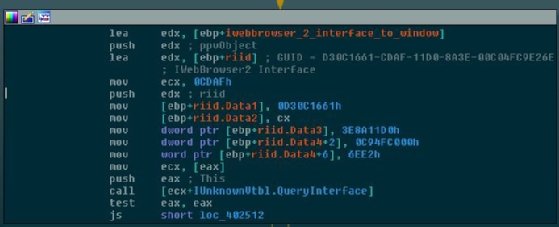

- Die im Fenster eingebaute IUnknown COM-Schnittstelle wird verwendet, um die Methode QueryInterface aufzurufen, mit der eine IWebBrowser2 COM-Schnittstelle zum Fenster angefordert wird.

- Anschließend ruft Godzilla die Navigationsmethode der COM-Schnittstelle IWebBrowser2 auf der C&C-URL auf.

- Er ermittelt via Polling den Status des Fensters mit der Methode get_ReadyState der IWebBrowser2 COM-Schnittstelle, bis das Fenster den Zustand „ready“ zurückmeldet.

- Das heruntergeladene Dokument wird mit der Methode get_Document der IWebBrowser2 COM-Schnittstelle abgerufen.

- Eine IHTMLDocument3 COM-Schnittstelle zum Dokument wird angefordert, indem es die IUnknown COM-Schnittstelle verwendet, um QueryInterface aufzurufen.

- Die Methode getElementsByName der COM-Schnittstelle IHTMLDocument3 wird aufgerufen, um die Payloads in der Serverantwort zu sammeln, die von Elementtags eingeschlossen sind. Diese gibt eine Sammlung von Elementen zurück, auf die über die COM-Schnittstelle IHTMLElementCollection zugegriffen werden kann.

- Der zugrunde liegenden Iterator der IHTMLElementCollection COM-Schnittstelle wird durch wiederholte Aufrufe der integrierten Elementmethode entleert.

- Es wird eine IHTMLElement COM-Schnittstelle zu jedem HTML-Element angefordert, indem es die IUnknown COM-Schnittstelle verwendet, um ein Query Interface aufzurufen.

- Zuletzt ruft er die Methode get_innerText der IHTMLElement COM-Schnittstelle auf, um die vom Tag eingeschlossenen Daten zu sammeln.

Diese Funktionalität war bereits in früheren Versionen von Godzilla vorhanden. In späteren Versionen rühmt sich der Autor der Schadsoftware, dass er noch mehr Kontrollfluss konvertiert hat, um sich vollständig auf COM-Schnittstellen zu verlassen. Die Persistenz wird über die IPresistFile-Schnittstelle erreicht und Shell-Ausführungen von Programmen auf der lokalen Festplatte werden über die IShellDispatch-Schnittstelle ausgelöst.

Das ist ein sehr ungewöhnlicher Stil und umso bemerkenswerter ist die Konsistenz über die Kernfunktionen der Malware. Indem er diesen Weg geht, verringert der Autor von Godzilla Loader die Chancen, dass der Downloader von der verhaltensorientierten Sandbox-Analyse erfasst wird. Dadurch gibt er seiner Schadsoftware ein Alleinstellungsmerkmal, um sich von der Konkurrenz abzuheben.

Ransomware-Haushaltsführung als Dienstleistung

Ein weiteres Merkmal, das unseren Sicherheitsforschern aufgefallen ist, ist das automatische Löschen von Datei-Backup-Schattenkopien auf dem betroffenen System. Für die meisten Arten von bösartigen Kampagnen ist diese Funktion irrelevant. Der einzige Grund, diese Funktion zu integrieren, ist, dass es eine sehr spezifische Anti-Ransomware-Maßnahme gibt, die für die Wiederherstellung der Originaldateien auf die Schattendatei-Backups zurückgreift.

Zunächst einmal sitzt die Funktion „recover the shadow files“ relativ niedrig auf dem Totem-Pol der Anti-Ransomware-Angriffe. Darüber hinaus wird die überwiegende Mehrheit der Ransomware mit dieser Funktion ausgestattet sein. Ransomware-Autoren sind in der Regel keine brillanten kryptographischen Köpfe. Aber sie haben die Grundlagen aufgegriffen und verwendet, um „sicherzustellen, dass die Schattendateien gelöscht werden“. Nur die niedrigste Stufe der Low-Tier-Ransomware-Bemühungen kann dieses Kontrollkästchen nicht aktivieren.

„Wie bei Mobilfunktelefonen und Programmiersprachen erwarten wir, dass die Popularität bösartiger Downloader einer Pareto-Distribution folgt, bei der einige wenige Akteure den größten Teil des Marktes dominieren.“

Andreas Müller, Check Point Software Technologies

Weitere Highlights der Funktionen

- Godzilla Loader verwendet RSA-2048, um die Identität des C&C-Servers zu überprüfen – das heißt, die Serverantwort wird signiert, und der Client überprüft die Signatur, bevor er auf die Befehle des Servers reagiert. Im Falle einer Übernahme der C&C-Domäne auf DNS-Ebene wird der bösartige Vorgang abgebrochen, der neue Eigentümer der Domäne kann aber keine neuen Befehle ausgeben. Es ist ein nettes kleines Feature, aber nur ein Teaser für die volle hypothetische Kraft des asymmetrischen Kryptos.

- In der Featureliste hat der Autor eine zweistufige Ausfallsicherung für die Leittechnik-Kommunikation hinzugefügt. Die Malware wird standardmäßig auf ihre DGA-Implementierung (Domain Generating Algorithm) zurückgesetzt, wenn die Kommunikation mit dem Server nicht erfolgreich ist. Twitter wird ebenfalls auf einen bestimmten Hashtag (der tagesabhängig pseudozufällig generiert wird, ähnlich wie die DGA) geprüft. Der Kampagnen-Controller kann neue C&C-Seiten ankündigen, indem er den Hashtag selbst generiert und die neue C&C-Domain mit diesem Hashtag twittert.

- Die neueste Version von Godzilla, die bereits im Dezember 2017 in der Entwicklung war, wird voraussichtlich ein vollständiges Plug-in-Ökosystem beinhalten – einschließlich eines Propagationsmoduls, eines Keylogger-Moduls und eines Passwortdiebstahlmoduls.

Fazit

Auf den ersten Blick scheinen die Existenz und die Adoptionsrate von Godzilla ein einfaches Beispiel für das Prinzip des Long Tail zu sein. Wie bei Mobilfunktelefonen und Programmiersprachen erwarten wir, dass die Popularität bösartiger Downloader einer Pareto-Distribution folgt, bei der einige wenige Akteure den größten Teil des Marktes dominieren, während der Rest von einem Meer kleiner Nischenanbieter besetzt ist.

Das ist definitiv ein Teil der Geschichte, aber nicht alles. Es ist kaum zu glauben, dass ein gesunder, transparenter Markt, diese beiden wild voneinander abweichenden, willkürlich teuren Schadsoftware-Versionen mit teilweise überflüssigen Merkmalen hervorbringen würde. Vor allem unter der Prämisse, dass beide auf genau die gleiche Zielgruppe mit genau den gleichen Bedürfnissen abzielen und dann auch noch mit dem scheinbar willkürlichen Preisverhältnis von 1:4.

Dieser Sachverhalt wird viel verständlicher, wenn man davon ausgeht, dass viele Kampagnen-Manager nicht auf der Grundlage eines expliziten Modells von Malware vs. Sicherheit arbeiten, sondern auf der Grundlage des allgemeinen Wissens, dass mehr Verschleierung und bessere Funktionen sie vor der Kontrolle der Sicherheitsanbieter schützen. „Ohne ein Bedrohungsmodell gibt es keine Sicherheit, nur Paranoia“ - das gilt gleichermaßen aus Sicht der Angreifer. In einem Markt der Paranoia hat die Markenbekanntheit einen großen Einfluss. Emotets Feature-Set ist nicht buchstäblich viermal so viel wert wie Godzillas – es ist entweder viel mehr oder viel weniger wert als das, je nachdem, wer der Angreifer ist und was seine Bedürfnisse sind.

Über den Autor:

Andreas Müller ist Teamleiter Enterprise Sales bei Check Point Software Technologies.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!