Tierney - stock.adobe.com

Zscaler Cellular: Zero Trust per SIM-Karte

Geräte, die per Mobilfunk mit der Firmen-IT verbunden sind, fallen aus traditionellen Schutzmaßnahmen meist raus, was die Angriffsfläche vergrößert. Hier setzt Zscaler Cellular an.

In vielfältigen Szenarien existieren Endpunkte in Unternehmen, die per Mobilfunk kommunizieren, denen mit traditionellen Schutzmaßnahmen meist nicht beizukommen ist. Seien es Handheld-Scanner in der Logistik, Kassensysteme, Ladessäulen, Fahrzeuge sowie Backup-Pfade, wenn die Standardkommunikationswege ausfallen.

Mit standardmäßigen IT-Ansätzen ist der Absicherung dieser Geräte häufig nicht zu realisieren. Sind die Hardware und Betriebssysteme doch so vielfältig wie die Anwendungsfälle. Hier soll Zscaler Cellular für eine bessere Absicherung der Geräte, der Zugriffs und des Datenverkehrs sorgen. Dies beinhaltet auch eine einheitliche Verwaltung wie bei herkömmlichen Endpunkten.

Abgesicherter Datenverkehr und Durchsetzung von Richtlinien

Agentenbasierte Lösungen sind auf solchen Endpunkten aus den genannten Gründen meist schwerlich umzusetzen. Bei Zscaler Cellular bedeutet Installation prinzipiell das Einsetzen beziehungsweise Austauschen der vorhandenen SIM-Karte durch die Zscaler SIM-Karte. Sofern dies vom Gerät unterstützt werden, funktioniert dies auch als eSIM. Ab diesem Zeitpunkt ist der Endpunkt Teil der Zero-Trust-Infrastruktur.

Das Gerät, das mit einer Zscaler-Cellular-SIM-Karte ausgerüstet ist, verbindet sich mit dem entsprechenden Mobilfunknetz. Der mobile Datenverkehr wird an den nächstgelegenen Zscaler Cellular Edge weitergeleitet. Dieser agiert als eine Art Bridge zwischen dem Mobilfunknetz und Zscaler. Das Gerät verbindet sich mit dem nächstgelegenen Hop der Zero Trust Exchange Platform (ZTE) von Zscaler. Damit ist der komplette Datenverkehr abgesichert. Prinzipiell ganz ähnlich, wie wenn sich ZTNA-Desktop-Clients über einen Agenten verbinden.

Für den Administrator erscheint das mit Zscaler Cellular ausgerüstete Gerät, wie andere Endpunkte mit Zero-Trust-Verbindung. Sprich, die IT-Abteilung kann dann dieses Gerät behandeln wie alle anderen per Zero Trust verbundenen Geräte auch.

Dementsprechend lassen sich Richtlinien durchsetzen. Richtlinien können etwa via IP-Adresse, IMEI oder IMSI adressiert werden. Darüber hinaus können IT-Abteilungen sicherheitsrelevante Maßnahmen anwenden. Das betrifft zum Beispiel Netzwerksegmentierung, Transparenz hinsichtlich des Datenverkehrs sowie den Zugriff mit minimalen Berechtigungen. Die Richtlinien werden auf der ZTE-Plattfom überprüft und durchgesetzt.

Ebenso können IT-Teams erkennen, wenn Unvorhergesehenes eintritt, etwa wenn das Gerät sich an einen nicht erwarteten Aufenthaltsort bewegt.

Bereitstellung und Implementierung

Nach Angaben von Zscaler ist sowohl nationales als auch internationales Roaming gewährleistet, sollte die Lösung in sehr mobilen Geräten zum Einsatz kommen. Zscaler verspricht globale Konnektivität und Abdeckung durch mehrere Provider. Dementsprechend kann die Bereitstellung von Zscaler Cellular auf unterschiedliche Wege erfolgen. So etwa, wenn bereits Verträge mit Providern und Partnern bestehen.

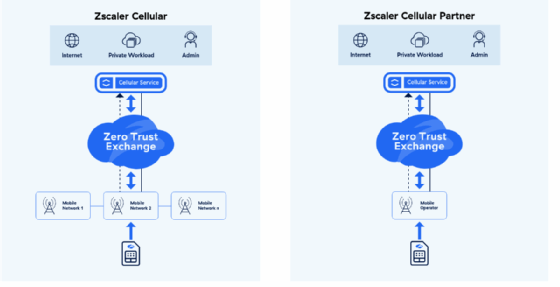

Es existieren unterschiedliche Bereitstellungs- und Implementierungsvarianten. So könne die Lösung mit bestehenden Mobilfunkanbietern, über einen End-to-End-Service von Zscaler oder als Campus-Lösung für Unternehmen eingesetzt werden. Man arbeite diesbezüglich mit den führenden Telekommunikationsanbietern sowie mit Anbietern von Managed Security Services zusammen.