Cherries - stock.adobe.com

Netzwerksicherheit: SDP versus VPN versus Zero Trust

Viele Anbieter sagen, VPNs seien für eine starke Netzwerksicherheit nicht mehr geeignet. Das ist die Chance für SDP und Zero-Trust-Netzwerke und ihre innovativen Security-Ansätze.

Einen sicheren Tunnel von einem Punkt zu einem anderen zu erstellen oder Ressourcen für externe Bedrohungen unsichtbar zu machen, mag wie ein Szenario wirken, für das man magische Fähigkeiten braucht. In Wirklichkeit geht es hierbei um nichts anderes als Netzwerksicherheit.

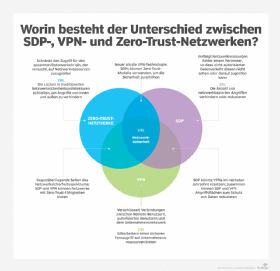

Damit beginnt die Geschichte von virtuellen privaten Netzwerken (VPN), Software-defined Perimeter (SDP) und Zero-Trust-Netzwerken. Es handelt sich um drei Formen von Netzwerk-Security für Organisationen, die unterschiedliche Sicherheitsansätze verfolgen.

Ihr gemeinsames Ziel besteht darin, Unternehmensressourcen zu schützen. Während VPNs historisch bedingt einen Platz in den meisten Netzwerksicherheitsplänen haben, sind SDP und Zero-Trust-Netzwerke etwas neuere Frameworks.

Diese versuchen, auf VPN-Funktionen aufzubauen und die Sicherheitslücken zu schließen, die VPNs übersehen. Dennoch können VPNs mit nachweisbaren Erfolgen aufwarten, während SDP und Zero-Trust-Modelle sich erst noch bewähren müssen.

Trotz der Unterschiede zwischen SDP, VPN und Zero-Trust-Netzwerken vereint die drei Technologien das gemeinsame Ziel, für sichere Netzwerke zu sorgen, genauso wie der zunehmende Bedarf nach Unterstützung von Remote-Arbeit im Unternehmensumfeld.

Definition von SDP, VPN und Zero Trust

SDP. SDP ist ein Overlay-Netzwerk, beziehungsweise ein Netzwerk, das auf einem anderen Netzwerk aufsetzt, das mit virtuellen oder logischen Links verbunden ist. SDP verbirgt Netzwerkressourcen innerhalb eines Perimeters. Angreifer und nicht berechtigte Nutzer sind nicht in der Lage, die verborgenen Ressourcen zu sehen oder auf sie zuzugreifen, da der SDP als Cloud oder Tarnkappe fungiert, um Netzwerkressourcen zu schützen.

SDPs nutzen Controller, um berechtigte Anwender zu authentifizieren und mit Netzwerkressourcen oder Anwendungen über ein sicheres Gateway zu verbinden. Das Ganze basiert auf Identitäts-Policies, unabhängig davon, wo sich die Ressourcen befinden, etwa in Data Centern, Cloud-Umgebungen etc. Eine Organisation kann SDP-Technologie bereitstellen, um netzwerkbasierte Attacken zu reduzieren, zum Beispiel Denial-of-Service- oder Man-in-the Middle-Angriffe.

VPN. Virtual Private Network verschlüsselt Tunnel zwischen Unternehmensnetzwerken und zugelassenen Endnutzergeräten. Mit einem VPN können Remote-Mitarbeiter auf Netzwerkressourcen zugreifen, als ob sie in einem Büro arbeiten würden, das direkt mit dem Unternehmensnetzwerk verbunden ist. VPNs ermöglichen den Mitarbeitern einen sicheren Remote-Zugriff, ganz gleich, ob sie im Büro sind, zu Hause oder in einer anderen Filiale.

Eine Organisation kann VPN-Technologie zur Verfügung stellen, wenn sie eine größere Zahl von Remote-Arbeitern beschäftigt oder wenn sie mehr als einen Standort für Unternehmensressourcen betreibt, auf die die Mitarbeiter zugreifen müssen. Zu den Nachteilen von VPNs zählt allerdings die fehlende Unterstützung für etliche Typen von modernen Geräten, zum Beispiel IoT- und Mobilgeräte, die einen Netzwerkzugriff benötigen.

Zero Trust. Zero-Trust-Netzwerke vertrauen nichts und niemandem. Das bedeutet, diese Modelle beschränken den Zugriff jedes Benutzers auf Netzwerkressourcen, unabhängig davon, ob ein Anwender auf die gleichen Ressourcen bereits zugegriffen hat oder nicht. Alle Nutzer oder Geräte, die versuchen, auf Ressourcen in einem Zero-Trust-Netzwerk zuzugreifen, müssen strikte Verifizierungs- und Authentifizierungsprozesse durchlaufen. Das gilt selbst dann, wenn sich diese Person oder der betreffende Client vor Ort in einem Unternehmensbüro befindet.

Zero-Trust-Modelle können potenzielle Lücken in traditionellen Netzwerk-Security-Architekturen aufdecken. Aber diese Modelle können auch zu Komplexität bei der Implementierung führen, da das Sicherheits-Framework keine Lücken aufweisen darf. IT-Teams müssen zudem sicherstellen, dass die Berechtigungen und Autorisierungen permanent aktualisiert werden und genau stimmen. Organisationen, die mit hochvertraulichen oder hochsensiblen Daten umgehen, profitieren am meisten von Zero-Trust-Netzwerken.

SDP versus VPN

Die SDP-Anbieter werben damit, dass VPNs irrelevant sind und SDP die Zukunft der Netzwerksicherheit im Unternehmen darstellt. Obwohl die SDP-Technologie versucht, VPN-Funktionen zu übernehmen und die VPN-Schwachpunkte auszugleichen, sind VPNs noch immer weit verbreitet – insbesondere, nachdem die Coronavirus-Pandemie Unternehmen zu Remote-Arbeit gezwungen hat, falls diese dazu in der Lage waren.

Allerdings kann SDP in den kommenden zehn Jahren immer noch der nächste logische Schritt bei der Weiterentwicklung der Netzwerksicherheit sein. Statt SDP oder VPN können sich Organisationen auch dazu entschließen, SDP und VPN zusammen bereitzustellen. Die SDP-Technologie könnte Sicherheitslücken bei VPN-Services schließen, die sich unter anderem für den Diebstahl von Anmeldeinformationen ausnutzen lassen und um die Angriffsoberfläche des Netzwerks zu vergrößern.

VPN versus Zero-Trust-Netzwerke

VPN- und Zero-Trust-Funktionen befinden sich an den entgegengesetzten Seiten des Netzwerk-Security-Spektrums. VPNs ermöglichen die Konnektivität für berechtigte Nutzer und Geräte, während Zero-Trust-Netzwerke den Zugriff für alle Nutzer zu jeder Zeit einschränken. Da Cyberangreifer immer raffiniertere Attacken auf Netzwerke durchführen, reichen VPNs vielleicht nicht mehr aus, um sie zu stoppen – insbesondere, wenn die Angreifer sich autorisierten Zugriff verschaffen. Mit Zero Trust wären die Angreifer immer noch eingeschränkt, ganz gleich, ob sie in den Besitz der Anmeldedaten eines berechtigten Nutzers gelangen.

Doch eine Organisation kann durchaus von den Vorteilen beider Technologien profitieren. VPNs und Zero-Trust-Fähigkeiten lassen sich kombinieren, wenn man die SDP- und VPN-Technologie miteinander verbindet. SDPs können nämlich Zero-Trust-Modelle nutzen, um die SDP-Sicherheit zu stärken, indem sie einen klaren Perimeter definieren und innerhalb des Netzwerks mit Mikrosegmentierung sichere Zonen erstellen.

SDP versus Zero-Trust-Netzwerke

Sowohl SDPs als auch Zero-Trust-Netzwerke sind im Bereich der Netzwerksicherheit neuere Erscheinungen als VPNs. Das bedeutet, diese Technologien können noch nicht so viele nachweisbare Erfolge für sich verbuchen wie VPNs. Doch dies bietet SDPs und Zero-Trust-Modellen auch mehr Raum für Innovationen. Wenn Cyberangriffe an Zahl und Komplexität weiter zunehmen, können Unternehmen SDP und Zero-Trust-Netzwerke bereitstellen, um moderne Netzwerke zuverlässiger und intuitiver zu schützen.

Die SDP-Technologie kann mit Zero-Trust-Funktionen Netzwerkressourcen besser schützen. Dadurch ist es Nutzern nicht nur verwehrt, Netzwerkressourcen, die hinter dem Perimeter verborgen liegen, zu sehen oder auf sie zuzugreifen.

Diese Anwender müssen darüber hinaus auch strenge Authentifizierungsprozesse durchlaufen, um Zugriff auf die Ressourcen zu erhalten. Die Ziele von SDPs und Zero-Trust-Netzwerken in Form von verschärften Sicherheitsmaßnahmen werden wahrscheinlich die Zukunft der Netzwerksicherheit für Organisationen definieren.