shane - stock.adobe.com

So sorgen Zero-Trust, SDP und VPN für mehr Sicherheit

Die Implementierung von Software-defined Perimeter und Zero Trust mit einem Unternehmens-VPN fügt wichtige Sicherheitsebenen hinzu, etwa zur Benutzer- und Geräteauthentifizierung.

Unternehmen nutzen VPNs seit Jahrzehnten, um sichere, verschlüsselte Dienste für die Remote-Kommunikation einzurichten. Da Cyberbedrohungen jedoch immer häufiger und raffinierter werden, bieten VPNs nicht unbedingt die sicherste Umgebung, um remote auf ein internes Netzwerk und die damit verbundenen Systeme zuzugreifen.

Der Aufbau eines wirklich sicheren und lückenlosen Perimeters hat für Netzwerktechniker und -manager heute und in absehbarer Zukunft oberste Priorität. Existierende Technologien, wie Firewalls und Intrusion Prevention Systems (IPS), bieten einen guten Schutz vor Malware und Cyberkriminellen. Sie sind jedoch so konzipiert, dass geschickte Eindringlinge den bestehenden Perimeterschutz nach wie vor umgehen und auf interne Netzwerke zugreifen können.

Es wird etwas benötigt, das eine undurchdringliche Barriere um interne Netzwerke herum errichtet und es Angreifern praktisch unmöglich macht, den Perimeter zu überwinden. Eine dieser Technologien ist ein Software-defined Perimeter (SDP), bei der anderen handelt es sich um eine Zero-Trust-Umgebung, um unbefugten Zugriff zu verhindern und die Authentifizierungsmaßnahmen zu verbessern.

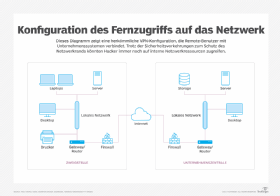

Abbildung 1 zeigt ein herkömmliches Netzwerk, in dem ein VPN konfiguriert ist, um Remote-Benutzer mit den Systemen und Ressourcen der Zentrale zu verbinden. Trotz der eingesetzten Maßnahmen zum Schutz des Perimeters ist es immer noch möglich, die bestehenden Sicherheitsvorkehrungen zu umgehen und auf interne Netzwerke und Ressourcen zuzugreifen.

Im Gegensatz dazu errichtet ein SDP eine virtuelle Grenze oder Mauer rund um IT-Ressourcen auf Netzwerk-, statt auf Anwendungsebene. Der SDP authentifiziert den anfragenden Nutzer und überprüft den Status des verwendeten Geräts, bevor er den Zugriff auf ein internes Netzwerk erlaubt.

Der Prozess beginnt damit, dass der SDP sowohl den Benutzer als auch das Gerät authentifiziert. Anschließend wird eine einzige Netzwerkverbindung zwischen dem Gerät des Benutzers und den Ressourcen, auf die es zugreifen möchte, etwa einen Server, hergestellt. Die Netzwerkverbindung ist eindeutig und kann von niemandem sonst verwendet werden. Der Nutzer darf nur auf die Dienste zugreifen, für die er eine Berechtigung erhalten hat.

Um den SDP-Prozess zu veranschaulichen, stellen Sie sich zum Beispiel vor, Sie wollen sich Zugang zu einem Auto verschaffen, das in einer Garage steht. Zunächst müssen Sie das Garagentor öffnen, normalerweise mit einem Schlüssel. Handelt es sich um eine große Garage mit vielen Fahrzeugen, kann es erforderlich sein, eine Transponderkarte zu verwenden oder einen Code in ein Tastenfeld einzugeben, um Zugang zu erhalten.

Nachdem Sie das Fahrzeug erreicht haben, müssen Sie mit einem bestimmten Verfahren die Türen öffnen, um einsteigen zu können. Heutige Autos verfügen in der Regel über eine Fernbedienungsfunktion, bei der ein Schlüsselanhänger verwendet wird, der sich per Funk mit dem Auto verbindet und die Türen mit einem spezifischen Code entriegelt. In diesem Beispiel erfordert der Zugriff auf das Fahrzeug mehrere Verifizierungs- und Authentifizierungsebenen.

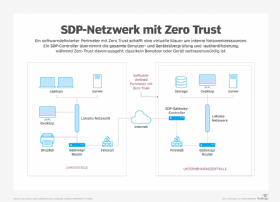

Abbildung 2 zeigt ein Netzwerk, das einen SDP in Kombination mit Zero Trust zum Schutz interner Netzwerke und Ressourcen nutzt. Zero Trust ist ein Sicherheitskonzept, das davon ausgeht, dass kein Benutzer, Gerät oder Netzwerk vertrauenswürdig ist. Es handelt sich um einen strikten Sicherheitsansatz, und SDPs sind wirksame Optionen, um Zero Trust zu gewährleisten.

In diesem Beispiel verwaltet ein SDP-Controller alle Aktivitäten zur Verifizierung und Authentifizierung von Benutzern und Geräten, bevor eine Verbindung mit dem internen Netzwerk und IT-Ressourcen hergestellt werden kann. Der SDP bildet sozusagen eine Mauer um die internen Netzwerk-Assets und verhindert alle Zugriffsversuche, außer jenen, die vollständig authentifiziert wurden.

Vorteile von SDP mit Zero Trust

Wenn man einen SDP mit einer Zero-Trust-Richtlinie kombiniert, besteht der Hauptvorteil darin, dass alle Zugriffsversuche auf interne Netzwerkressourcen ohne korrekte Authentifizierung blockiert werden. Abgesehen davon können SDPs eine Ergänzung für VPNs sein, indem sie den VPNs eine zusätzliche Schutzebene hinzufügen. Indem dieses Modell um Zero Trust ergänzt wird, lässt sich sicherstellen, dass der SDP eine völlig sichere und undurchdringliche Barriere für alle nicht autorisierten Zugriffsversuche darstellt.

Wie funktioniert ein SDP?

Bei seiner Arbeit führt ein SDP mehrere Aktivitäten durch. Die wichtigsten Punkte dabei sind:

- Verifizierung der Benutzeridentitäten: Dies kann mit der herkömmlichen Authentifizierung per Nutzer-ID und Passwort erfolgen. Man kann aber auch eine Multifaktor-Authentifizierung (MFA) implementieren, um zusätzliche Hürden für Zugriffsversuche zu schaffen.

- Geräteüberprüfung und -verifizierung: Ein SDP überprüft auch das anfragende Gerät, unter anderem um festzustellen, ob die Software auf dem richtigen Stand oder Malware vorhanden ist. Um den Zugriff weiter einzuschränken, kann eine Liste nicht zugelassener Geräte erstellt werden.

- SDP-Controller und -Gateway: Ein SDP-Controller wickelt alle Authentifizierungsaktivitäten ab, die das Unternehmen festgelegt hat. Sobald eine Anfrage zugelassen wurde, wird der Benutzer an ein internes SDP-Gateway weitergeleitet, das die eigentliche Verbindung herstellt.

- Sichere Netzwerkverbindung: Nachdem die oben genannten Schritte abgeschlossen sind, stellt das SDP-Gateway eine eindeutige, sichere Netzwerkverbindung zum anfragenden Nutzer und dann zu den Diensten her, auf die er zugreifen darf.

- Benutzerzugriff auf eine verschlüsselte Verbindung: Sobald das SDP-Gateway die verschlüsselte Verbindung zwischen dem Anwender und den angeforderten Ressourcen hergestellt hat, kann der Nutzer die zugelassenen Dienste verwenden.

Integration von SDPs und VPNs

Abhängig von der bestehenden Konfiguration des Netzwerkperimeters können SDPs einen Mehrwert für VPNs darstellen, indem sie zusätzliche Sicherheit und Schutz vor unbefugtem Zugriff bieten. SDPs können im Standalone-Modus anstelle von VPNs arbeiten oder diese ergänzen, je nach Netzwerk und angewendeter Sicherheitsstrategie.

Wenn man die allgemeine Sicherheitsmethodik um Zero Trust ergänzt, lässt sich sicherstellen, dass jeder, der die Unternehmensressourcen nutzen möchte – ganz gleich, ob interne oder externe User –, zunächst als nicht vertrauenswürdig eingestuft wird. Ein Zero-Trust-Ansatz führt zu mehr Sicherheit und zur Verhinderung von Cyberbedrohungen und anderer Malware.