Production Perig - stock.adobe.c

Den Top-5-Sicherheitsrisiken für Firmen richtig begegnen

Getreu nach Pareto ist es sinnvoll, sich um die größten Sicherheitsprobleme zuerst zu kümmern, um die größte Wirkung zu erzielen. Wir stellen die fünf Top-Gefahren für Firmen vor.

Die Bedrohungslandschaft ändert sich kontinuierlich. Man könnte sogar sagen, sie wird Tag für Tag schlechter. Cross-Site Scripting, SQL Injection, Diebstähle sensibler Daten, Phishing-Versuche und DDoS-Attacken (Distributed Denial of Service) treten immer häufiger auf. Dazu kommt, dass immer mehr ausgefeilte und individuelle Attacken auf einzelne Mitarbeiter oder Unternehmen durchgeführt werden. Viele Security-Teams können in Anbetracht dieser Bedrohungen kaum noch Schritt halten.

Aufgrund der zahlreichen neuen Sicherheitsprobleme – zu ihnen gehören auch fortgeschrittene und sehr erfolgreiche Phishing-Angriffe sowie Erpressungen durch Ransomware – müssen die Strategien zur Absicherung der Endpoints in den Unternehmen laufend weiterentwickelt werden. So haben zum Beispiel 42 Prozent der Teilnehmer an der Studie Endpoint Protection and Response des SANS Institute (SysAdmin, Networking and Security) aus dem vergangenen Jahr angegeben, dass mindestens einer ihrer Endpoint-Rechner in der Vergangenheit durch einen Cyber-Security-Vorfall betroffen war. 20 Prozent wussten allerdings nicht, ob einer ihrer Endpoints kompromittiert worden war oder nicht.

Wie schaffen es Hacker immer wieder, große Schäden in Unternehmen anzurichten und an sensible Daten zu kommen? Eine Vielzahl an Schwachstellen in Prozessen, technischen Abläufen und dem Verhalten der einzelnen Anwender erlauben es ihnen, böswillige Aktionen erfolgreich durchzuführen. In Unternehmen gibt es heute viele zu wenig beachtete Sicherheitslücken. Sie reichen von Schwachstellen in den eingesetzten Betriebssystemen und Anwendungen, fehlerhaften Konfigurationen, mangelhaft umgesetzten Prozessen und falsch implementierten Technologien bis zu einer Anfälligkeit der Endnutzer gegenüber Attacken.

Einige der am häufigsten anzutreffenden Angriffsketten, die zu einem Verlust von Daten oder Systemausfällen führen, basieren auf Phishing, dem Einsatz gestohlener Nutzerdaten, fortgeschrittener Malware, Ransomware und dem Missbrauch von Zugriffsrechten. Dazu kommen laut dem von Verizon veröffentlichten Bericht 2019 Data Breach Investigation Report (DBIR) nicht entdeckte Backdoors und C&C-Kanäle (Command and Control) im Netzwerk, die heimlich eingerichtet wurden, um einen fortgesetzten Zugriff und eine Kontrolle bereits übernommener Strukturen zu ermöglichen.

Aber was sind wirklich die gefährlichsten Schwachstellen, die zu erfolgreichen Angriffen führen, und wie können Sie sie im Idealfall bekämpfen? Im Folgenden finden Sie eine Zusammenfassung der fünf bedeutendsten aktuellen Sicherheitsprobleme in Unternehmen. Um sie sollten Sie sich zuallererst kümmern, um so ernsten Schaden an Ihrer Organisation zu vermeiden.

1. Mängel beim Schutz der Endpoints

Die meisten Firmen haben zumindest eine Antivirus-Lösung auf den diversen Computern im Netzwerk installiert. Viele der dafür eingesetzten Anwendungen sind aber nur ungenügend auf Zero-Day-Angriffe und fortgeschrittene Malware vorbereitet. Diese Arten von Attacken nehmen laufend zu. Sie richten sich zunehmend direkt gegen die Endnutzer und die Serverplattformen im Unternehmen.

Ursachen: Viele Faktoren sind für den mangelhaften Schutz der Endpoints verantwortlich, der sich zu einer ernsten Gefahr entwickelt hat. So genügen etwa rein signaturbasierte Antivirus-Systeme nicht mehr, da es vielen Angreifern mittlerweile leicht fällt, sie zu umgehen. Dazu kommt, dass technisch versierte Eindringlinge oft nur durch ungewöhnliches und unerwartetes Verhalten auf den Endpoints entdeckt werden können, die viele der eingesetzten Sicherheits-Tools aber gar nicht überwachen können. Außerdem bieten viele Lösungen zum Schutz der Endpoints den Security-Teams keine oder nur ungenügende Möglichkeiten, um dynamisch auf Angriffe zu reagieren oder um sie intensiver zu untersuchen. Das trifft besonders dann zu, wenn zahlreiche Systeme in größeren Unternehmen betroffen sind.

Was Sie dagegen unternehmen können: Es ist wichtig, dass sich mehr Unternehmen mit modernen Lösungen zum Schutz der Endpoints und zur Reaktion auf Angriffe beschäftigen und diese auch in ihren Strukturen einsetzen. Sie sollten über Fähigkeiten wie Next-Generation Antivirus, Verhaltensanalysen und über erweiterte Möglichkeiten zur Gegenwehr verfügen. Diese Werkzeuge ermöglichen zudem ausführlichere Analysen der Vorgänge bei einer Attacke. Außerdem bieten sie weit flexiblere Methoden, um Angriffen vorzubeugen und um sie rechtzeitig zu entdecken. Wenn in Ihrem Unternehmen immer noch herkömmliche Antivirus-Software eingesetzt wird, sollten Sie einen baldigen Umstieg auf eine andere Lösung in Betracht ziehen, die Verhaltensanalysen, umfassende forensische Untersuchungen, bessere Indikatoren für Angriffe sowie Fähigkeiten zur Reaktion in Echtzeit bietet.

2. Mängel bei den Backup- und Recovery-Prozessen

Die Gefahr durch Ransomware-Angriffe ist in der Vergangenheit stark angestiegen. Aber auch wegen eher traditionellen Katastrophen, unerwartet auftretenden technischen Schwierigkeiten und nicht zuletzt wegen regulatorischer und gesetzlicher Vorgaben wie der DSGVO (Datenschutz-Grundverordnung) müssen alle Unternehmen ihre Daten mit einem Backup sichern, so dass sie gegebenenfalls zuverlässig wiederhergestellt werden können. Bedauerlicherweise zeichnen sich viele IT-Abteilungen in diesem Bereich nicht gerade aus. Zu den von ihnen genannten Gründen für eine mangelhafte Sicherung der Daten gehören oft angeblich ungeeignete Angebote, um damit ein zuverlässiges Backup und Recovery einzurichten.

Ursachen: Viele Unternehmen vernachlässigen mindestens einen Aspekt, wenn es um Backup und Recovery geht. Beispiele dafür sind zu selten durchgeführte Sicherungen der Datenbanken, Fehler bei der Storage-Synchronisation oder Mängel bei der Sicherung der Daten auf den Endgeräten der Mitarbeiter.

Was Sie dagegen unternehmen können: Die meisten Unternehmen benötigen eine breit angelegte Strategie für ihre Datensicherungen und die mindestens genauso wichtigen Wiederherstellungen. Zu den dafür heute benötigten Funktionen gehören beispielsweise auch Storage Snapshots teilweise des gesamten Rechenzentrums, Replikationen und eine Sicherung der Datenbanken auf Tapes oder Festplatten. Nicht zuletzt dürfen dabei auch die Daten der Endanwender auf ihren Computern und die von ihnen in der Cloud abgelegten Informationen nicht vergessen werden. Entscheiden Sie sich auf jeden Fall für eine Lösung der Enterprise-Klasse, die granulare Backups sowie solide Funktionen für Recovery und Reporting bietet.

3. Mängel bei der Segmentierung des Netzwerks und seiner Überwachung

Viele Angreifer setzen auf eine nur ungenügende Segmentierung und Überwachung des Netzwerks, um vollen Zugriff auf weitere Systeme in einem Subnetz zu erhalten, nachdem sie sich erst einmal Zugang zu einer Ressource verschafft haben. Diese wichtige Lücke in der Absicherung vieler Unternehmen wird seit vielen Jahren in zahllosen größeren Firmennetzen beobachtet. Das hat zu einer erstaunlichen Hartnäckigkeit vieler Angriffe und einer fortlaufenden Infektion weiterer Systeme geführt.

Ursachen: Ein nicht ausreichendes Monitoring aller Subnetze ist der wichtigste Grund für die Beharrlichkeit dieses Problems. Verschlimmert wird die Situation noch durch ein ebenfalls mangelhaftes Monitoring ausgehender Verbindungen, da sie auf die Kommunikation mit einem oder mehreren C&C-Servern hinweisen können. Gerade in großen Netzwerken ist ein umfassenderes Monitoring aber auch nur schwer umzusetzen, da hier oft Hunderte, wenn nicht gar Tausende Systeme betrieben werden, die laufend miteinander und mit der Außenwelt kommunizieren.

Was Sie dagegen unternehmen können: Ihre IT-Abteilung sollte alle Netzwerkzugriffe zwischen verschiedenen Subnetzen sorgfältig überwachen. Dazu benötigt sie bessere Erkennungs- und Alerting-Strategien, um Querbewegungen zwischen Systemen, die keinen geschäftlichen Bezug miteinander haben, leichter erkennen und dann unterbinden zu können. Dabei sollte ein Fokus auf ungewöhnlichen DNS-Anfragen, Kommunikation zwischen Systemen ohne ersichtlichen Grund und anderen verdächtigen Aktivitäten im Netzwerk gelegt werden. Proxies, Firewalls und Werkzeuge zur Mikrosegmentierung sind nützliche Helfer in diesem Feld, um striktere Regeln und Richtlinien für die Netzwerke und die Kommunikation zwischen den verschiedenen Systemen zu erstellen.

4. Mängel bei der Authentifizierung und der Nutzerverwaltung

Zu den häufigsten Gründen für Eindringlinge im Unternehmensnetz und Datendiebstähle gehören Mängel bei der Verwaltung der Nutzer und der Ressourcen. Viele Anwender nutzen immer wieder ein und dasselbe Passwort. Viele Systeme und Ressourcen lassen sich zudem auch mit einer schwachen Authentifizierung nutzen. Das ist einer der wichtigsten in der oben erwähnten Verizon-Studie genannten Gründe für erfolgreiche Cyberangriffe.

Ursachen: In vielen Fällen sind eine schwache Authentifizierung und Fehler bei der Verwaltung der Nutzer auf Mängel im Bereich Governance und beim Lebenszyklus der vorhandenen Nutzer-Accounts und den dabei gültigen Richtlinien zurückzuführen. Dieser Punkt umfasst die Zugriffe durch Nutzer, Richtlinien für Passwörter sowie die zur Anmeldung an Diensten und Ressourcen genutzten Interfaces und Kontrollen. Auch Privilege Escalation (Rechteausweitung) ist immer wieder ein Problem. Darüber erreichen Angreifer immer wieder auch eigentlich für sie versperrte Systeme und Ressourcen.

Was Sie dagegen unternehmen können: Für die meisten Unternehmen ist es ratsam, wenn einheitliche Passwortkontrollen eingeführt werden. Dabei kann es sich etwa um Vorgaben zu längeren oder komplexeren Passwörtern, aber auch für häufigere Wechsel oder eine Kombination dieser Prinzipien handeln. In der Praxis sind längere Passwörter, die nicht so häufig geändert werden müssen, allerdings sicherer als kürzere Passwörter, die immer wieder in kurzen Abständen geändert werden müssen. Für alle besonders sensiblen Systeme, Daten oder Ressourcen sollte zudem auf eine zwingend vorgeschriebene Multifaktor-Authentifizierung (MFA) gesetzt werden. Dafür gibt es viele geeignete MFA-Tools und -Lösungen.

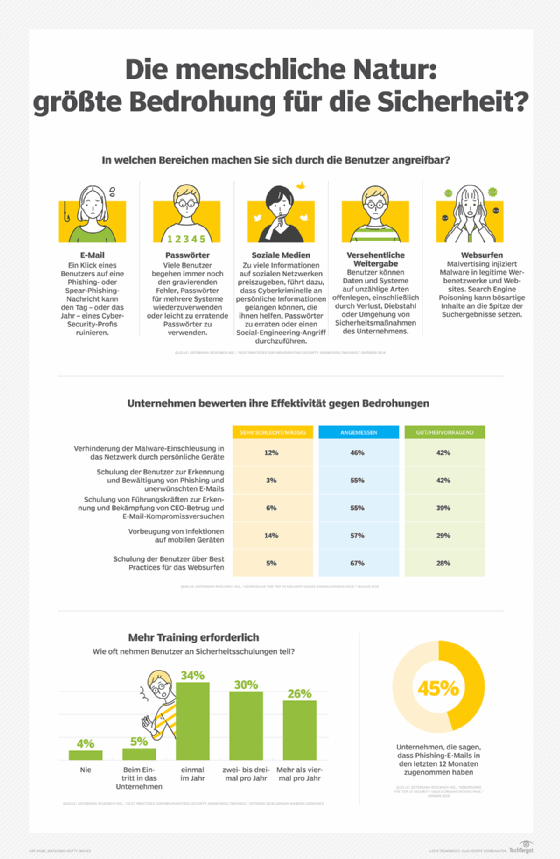

5. Mängel bei der Security Awareness

Es wurde bereits viel über die Anfälligkeit der Endnutzer gegenüber Social Engineering geschrieben. Aber das Problem bleibt trotzdem eines der größten, mit dem sich Unternehmen jetzt und auch in Zukunft auseinandersetzen müssen. Der Verizon-Bericht hat gezeigt, dass Fehler der Endanwender zu den bedeutendsten Gründen gehören, wenn es um den Diebstahl von Daten geht. Viele Unternehmen haben bereits feststellen müssen, dass der erste Eintrittspunkt in ein Netzwerk oft über gezielte Kontaktaufnahmen mit einzelnen Anwendern aufgebaut wird, in der Regel mit Hilfe von Phishing.

Ursachen: Die am häufigsten genannten Ursachen für erfolgreiche Phishing-, Pretexting- oder andere Arten von Attacken mittels Social Engineering sind mangelhafte oder zu selten durchgeführte Trainings der Anwender im Bereich Security Awareness. Dazu kommen immer wieder beobachtete Probleme bei der Validierung der Nutzer beim Login. Vielen Unternehmen ist nicht klar, wie sie ihre Anwender besser ausbilden können, so dass sie Angriffe schneller erkennen und melden.

Was Sie dagegen unternehmen können: Unternehmen sollten regelmäßige Trainings und Übungen mit Phishing-Tests, Pretexting und anderen immer wieder durch Angreifer verwendeten Tricks durchführen. In diesem Bereich gibt es schon viele Angebote, mit denen sich die Aufmerksamkeit der Mitarbeiter verbessern lässt. Die Trainings sollten aber an die jeweilige Situation im Unternehmen und des Mitarbeiters angepasst werden, um den größtmöglichen positiven Effekt zu erzielen. Kontrollieren Sie zudem die Erfolge und Misserfolge der Anwender, wenn sie Phishing-Tests und anderen Taktiken ausgesetzt werden. Falls sich manche Anwender dabei nicht verbessern, sollten Sie sich Maßnahmen überlegen, die zu ihrer jeweiligen Organisation passen.

Neben den hier beschriebenen Cyber-Security-Gefahren gibt es noch weitere, mit denen Sie sich ebenfalls auseinandersetzen sollten. Die erläuterten Bedrohungen und Schwachstellen sind jedoch die am häufigsten genannten, mit denen sich Security-Teams in Unternehmen beschäftigen müssen. Ergreifen Sie alle Gelegenheiten, um effektivere Prozesse und Kontrollen in Ihrem Unternehmen einzuführen. Nur so können Sie verhindern, dass die hier beschriebenen Situationen in Ihrem Netzwerk auftreten.