Wie funktioniert BGP-Hijacking und warum ist es gefährlich?

Durch das absichtliche oder unabsichtliche Umleiten von Routen im Internet-Backbone landen Datenpakete immer wieder in den falschen Netzwerken. So können Sie sich dagegen schützen.

Von BGP-Hijacking (Border Gateway Protocol) spricht man, wenn IP-Routen im Internet verändert werden – aus welchen Gründen auch immer. Statt der normalen Route übernimmt dann ein fremder Router den Transport der Daten zum Zielpunkt. Andere Begriffe für BGP-Hijacking sind Prefix-Hijacking, Route-Hijacking oder auch IP-Hijacking.

Die Veränderungen werden dabei nicht immer von Angreifern ausgelöst. Auch versehentliche Abweichungen von der effizientesten Route sind zum Beispiel durch eine fehlerhafte Konfiguration möglich. Das Problem ist bereits seit längerem bekannt. Es tritt immer dann auf, wenn das BGP-Protokoll genutzt wird, um Daten über den Internet-Backbone zu routen. Das Protokoll wurde zu einer Zeit entwickelt, als dem Thema Sicherheit noch keine große Rolle zugewiesen wurde. Das hat dazu geführt, dass bei der Nutzung des BGP-Protokolls einige sehr bedrohliche Attacken möglich sind.

Während einer BGP-Attacke preisen sich einer oder mehrere fremde Backbone-Router als Quelle der besten Route im Internet an. Der Datenverkehr soll dadurch in andere Netze umgeleitet werden. Die meisten solcher Vorfälle gehen von Cyberangreifern aus. Es treten aber auch immer wieder Änderungen der Routen auf, die auf Fehlkonfigurationen zurückzuführen sind. Diese lassen sich in der Regel nur schwer von den absichtlichen Attacken unterscheiden.

Wenn eine Route absichtlich manipuliert wurde, dann leiten die Router im Backbone des Internets den Datenverkehr zu Netzen um, die von Angreifern kontrolliert werden. Die Gründe für solche Attacken sind sehr unterschiedlich. Teils geht es darum, an Daten zu kommen, die sich im eigentlichen Zielnetz der umgeleiteten Datenpakete befinden. Manchmal sollen auch Authentifizierungs-Token abgefangen oder Benutzerkonten übernommen werden.

Bei einem vor kurzem aufgedeckten Fall wurde das Netzwerk eine Krypto-Börse attackiert. Der so genannte Amazon Route 53 Incident ermöglichte es den Angreifern, Krypto-Geld von Nutzern zu klauen, die sich eigentlich nur in ihre Exchange-Accounts einloggen wollten. Bei diesem Vorfall sollen die Hacker insgesamt Krypto-Geld im Wert von circa 150.000 US-Dollar gestohlen haben. Die Opfer waren Kunden der Krypto-Börse MyEtherWallet.com.

Wie BGP-Hijacking funktioniert

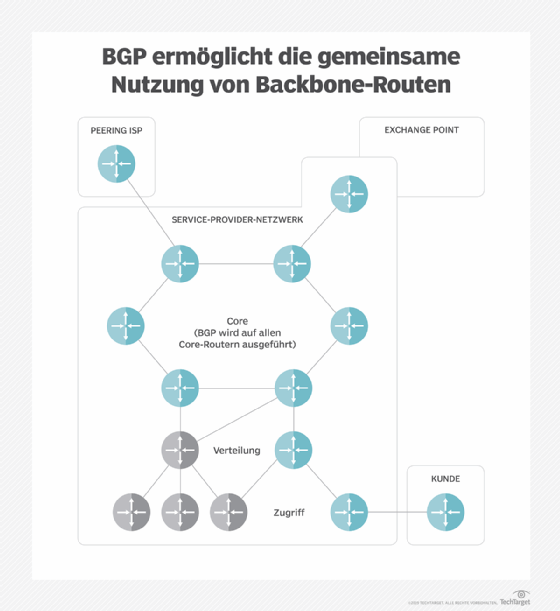

BGP ist ein älteres Internetprotokoll, das erstmals in den 80er Jahren des vergangenen Jahrhunderts eingesetzt wurde. Es ermöglicht Routern im Internet-Backbone Standard-Routen für die großen Netzwerke festzulegen, die von den wichtigsten Providern unterhalten werden.

Diese Netzwerke werden auch als Autonome Systeme (AS) bezeichnet. Sie werden in der Regel von Organisationen betrieben, die einen Zugang zum Internet-Backbone ermöglichen. Zu ihnen gehören große Telekommunikationsanbieter und Mobilfunk-Provider. Ein AS besteht meist aus einer Gruppe von mehreren Netzwerken, die sich dieselben Backbone-Routen teilen. Beispielsweise kann ein TK-Anbieter mehrere unterschiedliche Firmen mit dem Zugang zum Internet versorgen.

Andere Aspekte wie das lokale Routing werden normalerweise innerhalb eines Unternehmens verwaltet. Wenn aber ein Nutzer auf eine externe Ressource zugreifen will, dann leiten die internen Routing-Tabellen des Netzes den Datenstrom zu externen Routern weiter, die teilweise selbst schon zum Backbone des Internets gehören. Diese Router versorgen die autonomen Netze mit den für den Datenverkehr wesentlichen Routing-Tabellen.

BGP-Hijacking kann zum Beispiel dann auftreten, wenn ein AS sich selbst als Anbieter einer Route zu anderen Zielnetzen ausgibt. Die dabei immer wieder auftretenden versehentlichen Fehler bei der Konfiguration der Backbone-Router sind nur schwer von absichtlichen BGP-Angriffen zu unterscheiden. Der Effekt ist aber weitgehend der gleiche: Netzwerkteilnehmer werden zu falschen Zielen weitergeleitet.

Schutz vor BGP-Hijacking-Angriffen

Für die meisten Unternehmen, die ja normalerweise keine eigene AS-Infrastruktur betreiben, beschränkt sich der Schutz vor BGP-Angriffen darauf, sehr sorgsam bei der Wahl ihres Service-Providers vorzugehen. Dieser muss sich um einen aktiven Schutz vor BGP-Angriffen kümmern. Die einzige mögliche Vorgehensweise für private Unternehmen ist, die genutzten externen Traffic-Routen zu überwachen. Das ist aber eine sehr teure Methode.

Andere Strategien zum Schutz vor BGP-Hijacking umfassen:

- den Einsatz von Prefix-Filtern, um eingehenden Datenverkehr zu blockieren, der von Netzwerken ausgeht, die von bekannten böswilligen Akteuren kontrolliert werden sowie

- ein Einsatz von Schutzmaßnahmen gegen BGP-Hijacking auf dem AS-Level. Durch eine Überwachung der Latenzen, der Performance und der fehlgeleiteten Pakete können BGP-Hijacking-Versuche teilweise erkannt und bekämpft werden.

Das Border Gateway Protocol Security (BGPsec) ist eine Erweiterung des BGP-Protokolls, das mit Hilfe einer kryptographischen Überprüfung für sichere BGP-Routen sorgen soll. Mit BGPsec können Backbone-Provider ihre Routen mit digitalen Signaturen absichern, so dass es den Angreifern deutlich erschwert wird, falsche Routen zu verbreiten. Darüber hinaus reduziert BGPsec auch den Schaden, der durch falsche Konfigurationen und fehlgeleitete Pakete entsteht, wenn BGP-Routen nicht korrekt eingerichtet wurden.