Wie Zero-Trust-Datenmanagement Backups optimieren kann

Backup-Admins, die Daten vor böswilligen Akteuren schützen möchten, können eine Zero-Trust-Strategie für zusätzlichen Schutz implementieren. Diese Methode hat auch Nachteile.

Wenn es um Datensicherungen geht, ist der Ansatz „Wir vertrauen, kontrollieren aber“ nicht hilfreich. Das berühmte Sprichwort „Vertrauen ist gut, Kontrolle ist besser“ mag in einigen Bereichen hilfreich sein, aber im Bereich der Data Protection sollten Verantwortliche nicht leichtfertig mit der Vergabe von Vertrauensboni sein.

Eine Strategie für das Zero-Trust-Datenmanagement erfordert, dass ein Unternehmen alle Mitglieder authentifiziert, autorisiert und häufig validiert, bevor es ihnen Zugriff auf Anwendungen oder Daten gewährt. Diese Strategie gilt sowohl für Mitglieder innerhalb als auch außerhalb der Unternehmens-Firewall und ist eine attraktive Option für Unternehmen, die sich um den Schutz von Backups sorgen.

Unternehmen implementieren oft strenge Richtlinien wie die Zero Trust Data Protection als Reaktion auf zwei häufige Probleme: menschliches Versagen und Cyberangriffe. Vollständige, sichere Backups sind für eine erfolgreiche Wiederherstellung nach einem Datenverlust erforderlich, so dass eine strenge Data-Protection-Richtlinie oft gerechtfertigt ist.

Traue niemandem, überprüfe alles

Der Grundsatz lautet, dass IT-Verantwortliche niemals davon ausgehen sollten, dass eine Zugriffsanfrage vertrauenswürdig ist. Zero Trust bedeutet wortwörtlich, nichts und niemandem zu vertrauen. Vielmehr sind hier regelmäßige Kontrollen und Verifizierungen nötig. Die Anwendung dieses Prinzips auf die Datenverwaltung würde bedeuten, dass jede Anfrage zum Migrieren, Löschen oder Überschreiben von Daten standardmäßig als nicht vertrauenswürdig behandelt wird. Für die Datenverwaltung bedeutet dies, dass Praktiken oder Technologien vorhanden sind, die die Echtheit und Berechtigung dieser Anfragen überprüfen, bevor die Anfrage ausgeführt wird.

Auf Datensicherungssoftware können potenziell böswillige Akteure zugreifen, um Backup-Daten zu löschen oder die Einstellungen für die Datenaufbewahrung zu ändern. Zero-Trust-Praktiken verwenden Multifaktor-Authentifizierung oder rollenbasierte Zugriffskontrollen (RBAC), um zu verhindern, dass gestohlene Administrator-Anmeldeinformationen (Credentials) oder böswillige Mitarbeiter die Datensicherungssoftware angreifen.

Zero-Trust-Strategien heben die impliziten Vertrauensannahmen traditioneller Security-Architekturen auf. Anstatt wie in herkömmlichen Infrastrukturen allen Anwendern zu vertrauen, wird keinem getraut. Hier wird das Prinzip des geringstmöglichen Zugriffs angewendet, wobei jeweils nur der Zugriff gewährt wird, der für den Benutzer oder die Anwendung notwendig ist, um ihre Aufgabe zu erfüllen.

Wie sieht ein Zero-Trust-Datenmanagement aus?

Das Ziel eines Zero-Trust-Datenmanagementsystems für Backup und Wiederherstellung ist die Sicherstellung der Integrität des Prozesses durch die Verhinderung von Eindringlingen, die Gewährleistung der Datensicherheit, die Erkennung anomaler Aktivitäten und die Einhaltung interner und externer Richtlinien und Vorschriften.

Die Anwendung von Zero-Trust-Prinzipien bedeutet, dass dem Backup-System nur für die Dauer des Backups oder der Wiederherstellung oder Just-in-Time-Privilegien gewährt werden und dass es außerhalb des Backup- oder Wiederherstellungsprozesses nicht auf Systeme oder die Speicherumgebung für Backup-Daten zugreifen kann. Jede Transaktion wird explizit und kontinuierlich authentifiziert und autorisiert. Und der Zugriff auf die Backup-Daten ist auf das Backup-System beschränkt, ohne oder mit sehr eingeschränktem Zugriff für die Benutzer.

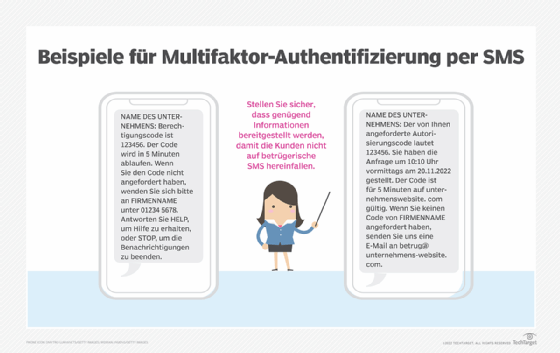

Um die Vertrauenswürdigkeit festzustellen, muss der Benutzer mit starken Phishing-resistenten Methoden authentifiziert werden. In der Regel bedeutet dies entweder eine starke, Phishing-resistente Multifaktor-Authentifizierung (MFA) oder eine passwortlose Authentifizierung, wie FIDO2, biometrische Daten oder Sicherheitsschlüssel. Einige Formen der MFA, wie die SMS-basierte Authentifizierung, sind anfälliger für Phishing als andere.

Unternehmen, die das Risiko reduzieren und ihre Ransomware-Abwehr stärken wollen, sollten Zero-Trust-Praktiken auf ihre Data-Protection-Strategien anwenden. Einige Anbieter von entsprechenden Lösungen, darunter Dell, Microsoft und Rubrik, bieten die nutzbringende Technologien in ihren Produkten an.

Dennoch hat eine Zero-Trust-Datenmanagement-Strategie auch Nachteile. Dazu gehört unter anderem, dass die Zero-Trust-Datenverwaltung noch in den Kinderschuhen steckt und die ersten Implementierungen komplexer sein können. Die Integration mit der Identitätsmanagement-Infrastruktur des Unternehmens für die Identitätssicherheit, die eine starke Authentifizierung und Autorisierung bietet, kann die Implementierung beeinträchtigen.

Wenn ein Zero-Trust-Tool über eine eigene Identitätsinfrastruktur verfügt, kann dies zu mehreren Silos und einer ausufernden Identitätslandschaft führen. Dies kann sich auf die Bereitstellungszeitpläne auswirken, andere Tools beeinträchtigen und generell zusätzliche Komplexität in eine bereits komplexe Umgebung bringen.