stokkete - stock.adobe.com

Welche Kosten Schatten-IT in Unternehmen verursachen kann

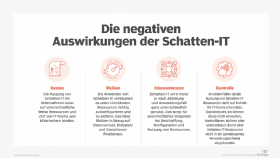

Werden im Unternehmen nicht offiziell genehmigte Systeme und Dienste genutzt, hat dies Folgen für die IT-Abteilung. Nicht alle potenziellen Kosten sind auf Anhieb offensichtlich.

Allein das Kümmern um das Thema Schatten-IT kann ungeplante Kosten verursachen. Denn dabei geht es um das Erkennen, das Verhindern sowie das Abmildern der Auswirkungen von Schatten-IT. Erfahrene IT-Verantwortliche und CIOs wissen, wie wichtig es ist, proaktiv nach nicht genehmigten IT-Aktivitäten zu suchen, um einen reibungslosen IT-Betrieb aufrechtzuerhalten.

Selbstredend verursachen nicht alle Schatten-IT-Aktivitäten Probleme, aber sie haben immerhin das Potenzial dazu. Wird einmal berechnet, welche Kosten entstehen können, wenn sich IT-Teams um die Identifizierung, Eindämmung und dem Umgang mit den Auswirkungen der Schatten-IT beschäftigen, wird man mancherorts durchaus zu überraschenden Ergebnissen kommen.

Wir haben einige potenzielle Kosten der Schatten-IT zusammengestellt.

Personelle Faktoren

Der Umgang mit Schatten-IT-Nutzern. Unternehmen müssen möglicherweise Geld, Zeit und Ressourcen für den Umgang mit mutmaßlichen Schatten-IT-Anwendern aufwenden.

Rechtsfragen. Wenn der Verdacht besteht, dass Schatten-IT für Probleme verantwortlich ist, müssen unter Umständen externe Experten beauftragt werden, die sich mit Rechtsstreitigkeiten im IT-Bereich auskennen.

Personalabteilung. Wenn die Unternehmensrichtlinien die Nutzung von Schatten-IT untersagen, kann es zu Problemen zwischen Mitarbeiter und Unternehmen kommen, die insgesamt Ressourcen binden.

Probleme beim Geschäfts- und IT-Betriebs

Der Umgang mit Störungen im IT-Betrieb. Unter Umständen benötigen Unternehmen Technologien, mit denen sie die Nutzung von Schatten-IT identifizieren können, sowie Ressourcen zur Wiederherstellung betroffener Produktionssysteme.

Der Umgang mit geschäftskritischen Systemen und Prozessen. Wenn Schatten-IT bestimmte geschäftskritische Systeme beeinträchtigt, müssen Unternehmen diese Systeme wieder in einen ordnungsgemäßen Zustand versetzen.

Mögliche Produktivitätsverluste. Wenn Schatten-IT den gesamten IT-Betrieb beeinträchtigt, können die Kosten für den Produktivitätsverlust erheblich sein. Stellt das IT-Team diesen Produktivitätsverlust fest, kann die Wiederherstellung einen Normalzustandes ein ressourcen- und kostenintensiver Prozess ein.

Externe Expertise erforderlich. Eventuell müssen Unternehmen externes Fachwissen von Beratern oder Herstellern einkaufen, wenn die Schatten-IT erhebliche Störungen verursacht.

Verstöße gegen Regularien und Verordnungen. Die Nutzung von Schatten-IT kann dazu führen, dass Unternehmen gegen Compliance-Regeln oder auch Verordnungen wie die DSGVO (Datenschutz-Grundverordnung) verstoßen, was schwerwiegende Folgen nach sich ziehen kann.

Höhere Versicherungsprämien für das Unternehmen. Versicherungen verknüpfen ihre Policen meist mit bestimmten Voraussetzungen, die mit Schatten-IT nicht immer unbedingt gegeben sind. Zudem können Schadensfälle im Zusammenhang mit IT-Aktivitäten für Veränderungen bei den Versicherungsprämien des Unternehmens sorgen.

Kommunikation nach außen. Bei Rufschädigungen aufgrund von Security-Vorfällen sind die finanziellen Auswirkungen nicht wirklich leicht zu berechnen. Hier gibt es externe Dienstleister, die sich auf den Schutz und die Wiederherstellung der Art und Weise spezialisiert haben, wie die Öffentlichkeit und andere Interessensgruppen das Unternehmen sehen.

Technologische Aspekte

Der Erwerb von speziellen Lösungen. Es verschiedene Systeme, die verdächtige IT-Aktivitäten in der Infrastruktur eines Unternehmens erkennen und beobachten können. Möglicherweise benötigen Unternehmen als Folge der Schatten-IT auch zusätzliche Lizenzen und Ressourcen von Anbietern.

Schatten-IT-Aktivitäten unterbinden. Wenn IT-Abteilungen Schatten-IT-Aktivitäten feststellen, müssen sie diese je nach Unternehmensrichtlinien zeitnah beenden oder in eine sichere Betriebsumgebung verlagern.

Neukonfiguration gestörter oder kompromittierter Netzwerke. Wenn die IT-Infrastruktur durch die Nutzung der Schatten-IT gestört oder sogar kompromittiert wurde, kann es sehr aufwendig sein, die notwendigen Komponenten zu konfigurieren oder sogar auszutauschen.

Beeinträchtigung des Rechenzentrums. Unternehmen mit eigenen Rechenzentren müssen proaktiv die Integrität dieser sicherstellen. Noch wichtiger ist, dass sie Störungen der physischen Security-Systeme so schnell wie möglich beheben, um unbefugten Zugriff zu verhindern. Dazu kann auch die Beauftragung externer Experten gehören.

Zusätzlich zu den genannten Kosten kann Schatten-IT für Sicherheitslücken in der IT-Angriffsfläche sorgen und somit die Wahrscheinlichkeit von erfolgreichen Angriffen wie etwa per Ransomware erhöhen.