Production Perig - stock.adobe.c

Was Sie über VPN-Terminierung wissen sollten

Netzwerk- und Sicherheitsteams haben mehrere Optionen hinsichtlich VPN-Terminierung, etwa innerhalb der Firewall eines Standorts, außerhalb einer Firewall oder in einer DMZ.

Für die VPN-Terminierung stehen mehrere Möglichkeiten zur Auswahl, aber welche sind für Ihr Netzwerk sinnvoll?

Virtual Private Networks (VPN) sind verschlüsselte Netzwerktunnel, die Kommunikationskanäle zwischen Standorten sichern. Ein Standort kann eine Zweigstelle mit Hunderten von Personen sein, aber auch ein Home-Office oder ein mobiler Benutzer mit einem Laptop oder Mobilgerät wie einem Telefon oder Tablet.

Ein Zweigstellenstandort verwendet normalerweise ein permanentes IPsec-VPN, das ständig verfügbar ist. Ein mobiler Benutzer nutzt in der Regel ein dynamisches VPN, das auf Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) basiert und nur dann aktiv ist, wenn Konnektivität erforderlich ist. Remote-Standorte stellen in der Regel eine Verbindung zu einem oder mehreren zentralen Standorten her, in der Regel der Firmenzentrale oder den Regionalbüros der Organisation.

VPN-Terminierung am zentralen Standort

Netzwerkteams haben mehrere Möglichkeiten, wo das zentrale Ende von VPN-Tunneln terminiert werden soll.

Innerhalb der Firewall des Standorts. Dadurch werden Remote-Geräte innerhalb des sicheren Perimeters der Organisation platziert. Wenn die Firewall den Datenverkehr des Remote-Standorts nicht entschlüsseln kann, lässt sie möglicherweise Malware in den zentralen Standort eindringen. Dieser Endpunkt eignet sich am besten für eine entfernte Zweigstelle, die IPsec und Gerätesicherheits-Scantechnologie verwendet, um zu verhindern, dass ein Remote-Computer die Unternehmensressourcen angreift.

Außerhalb der Firewall des Standorts. Bei dieser Art der VPN-Terminierung wird der VPN-Verkehr außerhalb der Firewall entschlüsselt, so dass die Firewall den Verkehr vom entfernten Standort aus überwachen und darauf reagieren kann. Allerdings darf der für das Internet bestimmte Datenverkehr die Firewall nicht passieren, so dass die entfernten Systeme anfällig für Angriffe sind.

In einem Netzwerk in einer entmilitarisierten Zone (DMZ) zwischen zwei Firewalls an einem Standort. Die Terminierung eines VPN-Tunnels in einer DMZ zwischen Firewalls ist sicherer als die oben genannten Ansätze, da die externe Firewall die Systeme der entfernten Standorte schützt, während die interne Firewall die Unternehmenssysteme absichert.

Auf der Firewall eines Standorts. Viele Firewalls verfügen über eine VPN-Terminierung, so dass die Firewall den unverschlüsselten Datenverkehr einsehen kann und gleichzeitig die Endpunkte sowohl am entfernten als auch am zentralen Standort schützt.

VPN-Terminierung am entfernten Standort

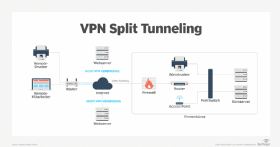

Ein entfernter Standort kann für die VPN-Terminierung einen einzelnen Tunnel oder eine Split-Tunnel-Konfiguration verwenden.

Single-Tunnel. Bei dieser Konfiguration wird der gesamte Datenverkehr über einen einzigen Tunnel an den zentralen Standort gesendet, auch wenn der entfernte Standort über eine gute Internetverbindung verfügt. Das bedeutet, dass der gesamte Datenverkehr von und zu dem entfernten Standort durch Unternehmens-Firewalls und Sicherheitsüberwachungssysteme geleitet werden kann.

Split-Tunnel. Bei einer Konfiguration mit geteiltem Tunnel wird der Unternehmensverkehr über das VPN geleitet und der für das Internet bestimmte Verkehr direkt weitergeleitet.

Diese Methode öffnet eine potenzielle Sicherheitslücke, ist aber für den Fernzugriff von Mitarbeitern auf SaaS-Angebote wie Office 365 und Salesforce attraktiv. Einige DNS-Anbieter, beispielsweise Cisco Umbrella, ermöglichen den direkten Zugriff nur auf autorisierte Internetdienste und verlangen, dass alle anderen Verbindungen, wie das Browsen, über den Unternehmensstandort gehen, wo Sicherheitsdienste die Organisation schützen können.

Fragen Sie Experten

Die Anforderungen an ein VPN hängen von einer Reihe von Faktoren ab, einschließlich der eingesetzten Geräte, der zugrunde liegenden Netzwerkinfrastruktur und der Sicherheitsanforderungen. Es lohnt sich, sich mit Netzwerksicherheits- und VPN-Experten zu beraten, um eine fundierte Entscheidung über die einzusetzende Technologie zu treffen. Seien Sie nicht überrascht, wenn mehrere Technologien empfohlen werden, um eine gründliche Verteidigung zu gewährleisten.